Максимальная Безопасность:

Руководство Хакера по Защите Вашего Internet Сайта и Сети

3

Хакеры и Взломщики

Эта глава концентрирует внимание на хакерах, взломщиках и различиях между ними.

Каково Различие Между Хакером и Взломщиком?

Существует множество статей (особенно в Internet) о различиях между хакерами и взломщиками. В них авторы часто пытаются исправить неправильные представления общества. Эта глава мой вклад в разъяснение проблемы.

Много лет американские медиа ошибочно применяли слово хакер, вместо слова взломщик. Так что американская публика теперь полагает, что хакер это тот, кто врывается в компьютерные системы. Это неверно и делает плохую услугу некоторым наиболее талантливым хакерам.

Существуют некоторые традиционные тесты, чтобы определить различие между хакерами и взломщиками. Я описываю их в порядке признания. Сначала, я хочу предложить общие определения каждого термина. Это обеспечит основание для остающейся части главы. Эти определения следующие:

- Хакер это человек, сильно интересующийся тайной и неясной работой любой компьютерной операционной системы. Наиболее часто, хакеры это программисты. Также, хакеры получают расширенные знания операционных систем и языков программирования. Они могут знать об дырах в системах и причины их появления. Хакеры постоянно ищут новые знания, совместно используют то, что они обнаружили, и никогда преднамеренно не повреждают данные.

- Взломщик это человек, который врывается или иначе нарушает системную целостность удалённых машин, со плохим намерением. Взломщики, получив несанкционированный доступ, уничтожают жизненно важные данные, отрицают законное обслуживание пользователей, или, в основном, вызывают проблемы у жертв. Взломщики могут легко быть идентифицированы, потому что их действия злонамеренны.

Эти определения хороши и могут использоваться в общем смысле. Однако имеются и другие определения. Одно из них это юридическое определение. Говорят, что, применяя юридическую аргументацию, Вы можете дифференцироваться между хакерами и взломщиками (или любыми другими сторонами). Это определение не требует обширного юридического обучения. Оно просто проверяет существование mens rea.

Mens Rea

Mens rea это латинский термин. Он используется, чтобы описать умственное состояние, в котором существует преступное намерение. Применение mens rea к уравнению взломщик-хакер кажется достаточно простым. Если подозреваемый невольно проник в компьютерную систему, и сделал это методами, которые любой законопослушный гражданин мог бы использовать, нет никакого mens rea и следовательно преступления. Однако, если подозреваемый хорошо знал, что это нарушение безопасности, и он сознательно использовал сложные методы осуществления этого нарушения, mens rea существует, и преступление было совершено. Здесь, по крайней мере с юридической точки зрения, первый это невольный компьютерный пользователь (возможно хакер), а последний это взломщик. По моему мнению, однако, этот тест слишком жёсткий.

В конце концов, хакеры и взломщики это люди, создания слишком сложные, чтобы подвести итог единственным правилом. Лучший способ различать эти личности состоит в том, чтобы понять их побуждения и их жизненные пути. Я хочу начаться с хакера.

Чтобы понять мысли хакера, Вы должны сначала знать то, что он делает. Для объяснения, я должен кратко обсудить компьютерные языки.

Компьютерные Языки

Компьютерный язык это любой набор библиотек или команд, которые должным образом размещённые и откомпилированные, могут составлять функциональную компьютерную программу. Строительные блоки любого компьютерного языка никогда существенно не изменяются. Поэтому, каждый программист идёт к его или её клавиатуре и начинается с тех же самых основных инструментальных средств как и его или её товарищи. Примеры таких инструментальных средств включают:

- Библиотеки - Это функции, которые выполняют общие действия и обычно включаются в любую компьютерную программу (алгоритмы, которые читают каталог, например). Они позволяют программисту сконцентрироваться на других, менее универсальных аспектах компьютерной программы.

- Компиляторы - Это программы, которые преобразовывают код, написанный программистом, в выполняемый формат, подходящий для выполнения на той или иной платформе.

Языки ничего не дают программисту (кроме нескольких руководств, которые описывают, как эти инструментальные средства должны использоваться). Но что происходит потом. Программист пишет программы, чтобы или изучать или создать, неважно для извлечения выгоды или нет. Это - полезная функция, не расточительное. По ходу изучения и создания, программист применяет один волшебный элемент, который отсутствует и в библиотеках языка и в компиляторе: воображение. Оно существует в голове программиста.

Современные хакеры, однако, идут ещё дальше. Они исследуют систему, часто на микрокосмическом уровне, находя дыры в программном обеспечении и ошибки в логике. Они пишут программы, чтобы проверить целостность других программ. Таким образом, хакер создаёт программы, которые могут автоматически проверять структуру безопасности удалённой машины. Это создание и усовершенствование проходит через процесс анализа.

Напротив, взломщики редко пишут свои собственные программы. Вместо этого, они просят, заимствуют или крадут инструментальные средства у других. Они используют эти инструментальные средства, чтобы не улучшить безопасность в Internet, а ухудшить её. Они обладают техникой, возможно, но редко обладают навыками программирования или воображением. Они изучают все дыры и могут быть исключительно талантливы при осуществлении своих тёмных замыслов, но они остаются ограниченными. Истинный взломщик не создаёт ничего, а только уничтожает. Его главное удовольствие заключается в разрушении или в другом неблагоприятном влиянии на другие вычислительные центры.

Это разделяет хакера и взломщика. Оба являются мощными силами в Internet, и оба останутся навсегда. И, как Вы вероятно предположили, некоторые личности могут приобретать квалификацию обеих категорий. Само существование таких личностей усложняет в дальнейшем разделение этих двух групп людей. Теперь я знаю, что реальные хакеры, прочитающие это, скажут себе "Не существует того, о чем Вы говорите. Каждый является или хакером или взломщиком и больше ничего нет."

Randal Schwartz

Если бы Вы спросили меня пять лет назад, я согласился бы. Однако, сегодня это не соответствует истине. Хороший пример этого Randal Schwartz, которого некоторые из Вас знают по его весомым вкладам в программисткое сообщество, особенно его дискуссии по Языку Практического Извлечения и Отчётов (Practical Extraction and Report Language - Perl). За исключением создателя Perl, Larry Wall, никто не сделал большего, чтобы обучить широкую публику программированию языке Perl. Schwartz следовательно имел наиболее выгодное влияние на Internet вообще. Дополнительно, Schwartz держал позиции по консультации в Университете Buffalo, Silicon Graphics (SGI), Корпорации Motorola и Сети Air. Он чрезвычайно одарённый программист.

ПРИМЕЧАНИЕ: Schwartz имеет авторство или соавторство в весьма многих книгах о Perl, включая Learning Perl, обычно называемую "The Llama Book," изданной O'Reilly & Associates (ISBN 1-56592-042-2).

Его вклады существенны несмотря на то, что Schwartz остаётся на тонкой линии между хакером и взломщиком. Осенью 1993 (и в течение некоторого времени до этого), Schwartz был консультантом в Intel в Штате Орегон. В его обязанности, как системного администратора, входила реализация некоторых процедур безопасности. Как он позже объяснял на позиции свидетеля, свидетельствующего своей собственной стороне:

- Часть моей работы несомненно, чтобы компьютерные системы были безопасными, обращать внимание на информационные фонды, потому что вся компания, продукция компании, находится на дисках. Это то, что люди производят. Люди находятся на своих рабочих местах. Так что моей работой было смотреть на ситуацию, видеть то, что должно быть установлено, что нуждается в изменении таким способом, чтобы информация была защищена.

Прояснились следующие события:

- 28 октября, 1993, другой системный администратор в Intel заметил загруженные процессы, выполняемые на машине, которой он управлял.

- После изучения этих процессов, системный администратор заключил, что выполняемая программа была Crack, общая утилита, используемая для взлома паролей в UNIX системах. Эта утилита очевидно применялась к сетевым паролям в Intel и по крайней мере к одной из других фирм.

- Дальнейшее изучение показало, что процессы были запущены Schwartz или кем-то, использующим его login и пароль.

- Системный администратор вошёл в контакт с выше стоящим лицом, которое подтвердило, что Schwartz не был уполномочен взламывать сетевые пароли в Intel.

- 1 ноября, 1993, этот системный администратор сделал письменные показания, которых было достаточно для получения ордера на обыск в доме Schwartz.

- Обыск был проведён и Schwartz впоследствии был арестован согласно неясному закону о компьютерных преступлениях Штата Орегон. Случай феноменальный. Вы имеете квалифицированного и известного программиста, занимающегося поддержанием внутренней безопасности большой фирмы. Он предпринимает процедуры, чтобы проверить безопасность сети и в конечном счёте арестовывается за свои усилия. К сожалению это не конец истории. Schwartz не имел разрешения взламывать файлы паролей. Кроме того, имеется некоторое доказательство того, что он нарушил другие соглашения сетевой безопасности в Intel.

Например, Schwartz когда-то установил shell сценарий, который разрешил ему обращаться к сети Intel из других мест. Этот сценарий по сообщениям открыл дыру в сетевой безопасности Intel. Другой системный администратор обнаружил эту программу, удалил на время учётную запись Schwartz, и поговорил с ним. Schwartz согласился, что установка сценария не была хорошей идеей и согласился воздерживаться от осуществления этого снова. Некоторое время спустя, тот же самый системный администратор обнаружил, что Schwartz повторно установил программу. (Schwartz очевидно переименовал программу, таким образом уводя системного администратора со следа.) Что все это значит? С моей точки зрения, Randal Schwartz вероятно нарушал политику безопасности Intel неоднократно. Что усложняет ситуацию так это то, что свидетельства показывают, что такая политика явно никогда не была представлена Schwartz. По крайней мере, ему не давали никакого документа, который явно запрещал бы его деятельность. Однако ясно, что Schwartz превысил свои полномочия.

Если посмотреть на этот случай объективно, немедленно можно сделать некоторые заключения. Большинство администраторов, занимающихся организацией безопасности сети, использует утилиту, подобную Crack. Это общая процедура, которая идентифицирует слабые пароли, которые могут быть легко расколоты взломщиками из пустоты. Во время случая со Schwartz, однако, такие утилиты были относительно плохо знакомы в среде организации безопасности. Следовательно, практика раскалывания собственных паролей не была принята, как выгодная практика. Однако, ответ Intel был, по моему мнению, немного реакционным. Например, почему вопрос не был улажен внутренне?

Случай со Schwartz возмутил многих программистов и экспертов по безопасности во многих странах. Как Jeffrey Kegler писал в своей статье, "Intel v. Randal Schwartz: Why Care?" случай со Schwartz был зловещим явлением:

- Несомненно, что Randal был тем, кто должен знать это лучше. И фактически, Randal был первым экспертом Internet, уже известным по своим законным действиям, чтобы обращаться к преступлению. Предыдущие компьютерные преступники были подростками. Even the relatively sophisticated Kevin Mitnick never made any name except as a criminal. Never before Randal would anyone on the `light side of the force' have answered the call of the 'dark side.'

Ссылка: Вы можете найти статью Kegler'а на http://www.lightlink.com/spacenka/fors/intro.html.

Я хочу, чтобы Вы задумались на мгновенье над случаем с Schwartz. Вы имеете или управляете сетью? Если так, раскалывали Вы когда-либо пароли в этой сети без явного разрешения на это? Если да, то Вы знаете точно, что это влечёт за собой. По вашему мнению это правонарушение? Если бы Вы писали законы, это правонарушения было бы тяжким преступление?

В любом случае, как установлено, Randal Schwartz достаточно невезуч, чтобы быть первым законопослушным экспертом по компьютерной безопасности, который будет назван взломщиком. Thankfully, the experience proved beneficial, even if only in a very small way. Schwartz managed to revitalize his career, touring the country giving great talks as Just Another Convicted Perl Hacker. The notoriety has served him well as of late.

СОВЕТ: Расшифровки стенограмм этого суда доступны в Internet в формате zip. Все 13 дней дачи показаний. Они доступны на http://www.lightlink.com/spacenka/fors/court/court.html.

Почему Взломщики Существуют?

Взломщики существуют, потому что они должны существовать. Человеческая природа такова, что часто управляется желанием уничтожить вместо желания создать. Нет более сложного объяснения этому. Единственная проблема здесь, каким является взломщик, о котором мы говорим.

Некоторые взломщики ломают для извлечения прибыли. Они могут находиться на поле битвы между двумя конкурирующими компаниями. Возможно, Компания A хочет отключить сайт Компании B. Имеются взломщики для этого. За деньги они ворвутся почти в любой тип системы, в который Вы захотите. Некоторые из этих взломщиков применяют преступные схемы, типа получения списков конфигураций TRW. Затем они используются, чтобы получить кредитные карточки для имён, имеющихся в этих списках. Другие общие действия это имитация сотового телефона, пиратские схемы и разнообразное мошенничество. Другие взломщики это дети, которые демонстрируют экстраординарную способность усваивать высоко техническое компьютерное знание. Они могут только получить пинок от того, на кого напали.

Где Это Все Началось?

Законченное историческое описание взлома входит за рамки этой книги. Однако, небольшое отступление не помещает. Это началось с телефонной технологии. Первоначально, горстка детей в национальном масштабе раскалывала телефонную систему. Эта практика была упомянута как фрекинг (phreaking). Под фрекингом теперь подразумевается любое действие по обходу безопасности телефонной компании. (Хотя, в действительности, фрекинг это больше изучение того, как телефонная система работает, и затем управление ей.)

Телефонные взломщики использовали различные методы для выполнения своей задачи. Ранние реализации включали использование ratshack наборных устройств, или красных коробок. (Ratshack был термином, который ссылался на электронную память Radio Shack.) Это были карманные электронные устройства, которые передавали цифровые звуки или тоны. Телефонные взломщики изменяли имеющиеся в наличии тональные наборные устройства, заменяя внутренние кристаллы на Radio Shack part #43-146.

ПРИМЕЧАНИЕ: Part #43-146 была кристаллом, доступным во многих устройствах электронной памяти по всей стране. Можно было использовать или 6.5 МГц или 6.5536 МГц кристалл. Он использовался, чтобы заменить кристалл, который поставлялся с наборным устройством (3.579545 МГц). Процесс замены занимал приблизительно 5 минут.

Сделав эти модификации, они программировали звуки, используемые в платном телефоне. Отсюда, остающиеся шаги были просты. Телефонные взломщики подходили к платному телефону и набирали номер. Телефон запрашивал оплату за звонок. В ответе, телефонный взломщик использовал красную коробку для эмулирования денег, вставляемых в машину. Это привело к получению свободного обслуживания в большинстве платных телефонов.

Схемные решения и очень точные инструкции для построения таких устройств имеются на тысячах сайтов в Internet. Практика стала настолько общей, что во многих случаях, простое владение тональным наборным устройством, измененным таким способом, было основанием для поиска, конфискации и ареста. Поскольку время не стоит на месте, технология в этой области все более расширяется. Были разработаны новые коробки, подобные красной коробке. Термин boxing пришел на смену термину phreaking, по крайней мере, в общем разговоре, и boxing стал чрезвычайно популярным. Это привело даже к дальнейшим усовершенствованиям, пока не был разработан полный набор коробок. Таблица 3.1 включает несколько таких коробок.

Таблица 3.1. Коробки и их использование.

| Коробка | Что Она Делает |

|---|---|

| Синяя | Захватывает магистральные линии, используя 2600 МГц тон, таким образом предоставляя бóксеру те же самые привилегии, как и у среднего оператора |

| Dayglo | Позволяет пользователю подключаться к и использовать телефонную линию его или её соседа |

| Аква | По слухам обходит подключение и отслеживание ФБР, по средствам утечки напряжения на линии |

| Сиреневая | Используется, чтобы подключить другую телефонную линию |

| Хромовая | Захватывает управление сигналами трафика |

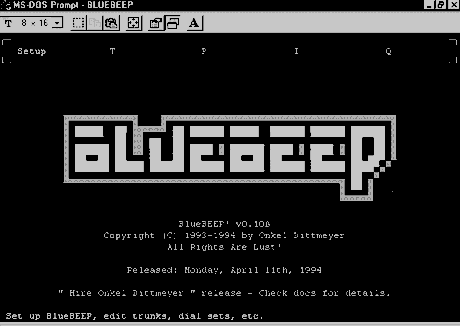

Существует по крайней мере 40 различных коробок или устройств этого класса. Каждое было разработано для выполнения различных функций. Многие из используемых методов больше не эффективны. Например, использование синей коробки было серьезно сокращено из-за появления новых телефонных систем, коммутируемых с помощью электроники. (Хотя по слухам, всё ещё можно использовать синию коробку в регионах страны, где могут быть найдены старые линии.) На определенном этапе телефонный фрекинг и программирование были объединены; этот брак произвел некоторые мощные утилиты. Примером является BlueBEEP, универсальная утилита фрекинга/взлома. BlueBEEP объединяет множество различных аспектов коммерческого фрекинга, включая красную коробку. По существу, в области, где местные телефонные линии имеют старую архитектуру, BlueBEEP обеспечивает пользователя устрашающей властью над телефонной системой. Взгляните на экран BlueBEEP на Рисунке 3.1.

Рисунок 3.1. Экран BlueBEEP.

Утилита выглядит подобно любому приложению, которое каждый может купить на местном рынке программного обеспечения. К чести автора, она работает также или даже лучше чем большинство коммерческого программного обеспечения. BlueBEEP работает в DOS или в DOS окне в Windows 95 или Windows NT. Я должен сказать следующее перед тем, как продолжу: До настоящего времени, BlueBEEP наиболее тонко запрограммированная утилита фрекинга, из когда-либо написанных. Автор говорил, что приложение было написано первоначально на ПАСКАЛЕ и ассемблере. В любом случае, программа содержит многое, множество опций для управления магистральными линиями, генерацию цифровых тонов, сканирование телефонных станций и так далее. Это, вероятно, наиболее всесторонняя утилита в своем классе. Однако, я загляну вперед. BlueBEEP была создана весьма поздно. Мы должны вернуться на несколько лет назад, чтобы увидеть, как телефонный фрекинг привел к Internet взлому. Это был естественный процесс. Телефонные взломщики пробовали почти все, что они могли предпринять для нахождения новых систем. Телефонные взломщики часто искали телефонные линии с интересными тонами или подключениями. Некоторые из таких подключений, как оказалось, были модемами.

Никто не может сказать, когда телефонный взломщик впервые вошел в Internet. Вероятно процесс произошел случайно. Годы назад Протокол "Точка-Точка" (PPP) не был доступен. Поэтому, путь, которым телефонный взломщик мог найти Internet, спорен. Это вероятно случилось после того, как один из них, посредством подключения с непосредственным набором номера, вошел на мэинфрейм или рабочую станцию где-нибудь в пустоте. Эта машина была вероятно связана с Internet через Ethernet, второй модем или другой порт. Таким образом, машина действовала как мост между телефонным взломщиком и Internet. После того, как телефонный взломщик переходил через мост, он или она попадали в мир, изобилующий компьютерами, большинство из которых имело слабую или вообще не имело никакой защиты. Вообразите на мгновение: неизведанное пространство.

Какой конец этой истории? С тех пор взломщики ломали все вообразимые системы. В течение 1980-ых одаренные программисты начали неожиданно становиться взломщиками. Именно в течение этого периода различие между хакерами и взломщиками было стерто, и так осталось до сих пор. К концу 1980-ых эти личности заслужили освещёния в печати, и журналисты тем, кто нарушал системную безопасность, дали прозвище хакеры.

Тогда произошло событие, которое навсегда сосредоточило внимание компьютерного сообщества Америки на хакерах. 2 ноября 1988 кто-то выпустил червя в сеть. Этот червь был саморазмножающейся программой, которая искала уязвимые машины и инфицировала их. Инфицировав уязвимую машину, червь становился диким, ища дополнительные жертвы. Этот процесс продолжался до тех пор, пока тысячи машин не были инфицированы. В течение часов Internet был под тяжелой осадой. В знаменитом теперь документе, который провел методичный анализ инцидента с червем ("Tour of the Worm"), Donn Seeley, Отдела Информатики в Университете Штата Юта, писал:

- 3 ноября, 1988 уже известно как Черный Четверг. Системные администраторы по всей стране пришли на работу в этот день и обнаружили, что их компьютерные сети работают при огромной загрузке. Если они могли войти в систему и произвести распечатку состояния системы, они видели, что работали десятки или сотни "shell" процессов (интерпретаторы команд). Если они пробовали уничтожать процессы, то понимали, что новые процессы появляются быстрее, чем они могут их уничтожить.

Червь был, очевидно, выпущен из машины Технологического Института в Штате Массачусетс. По сообщениям, система регистрации на этой машине или работала неправильно или должным образом не была сконфигурирована и таким образом, преступник не оставил никаких следов. (Seely сообщают это, первыми заразились Лаборатория Искусственного Интеллекта в MIT, Университет Калифорнии в Berkeley, и Корпорации RAND в Калифорнии.) Как и следовало ожидать, компьютерное сообщество было в состоянии шока. Однако, как Eugene Spafford, известный профессор информатики из Университета Purdue, объяснял в своей статье "The Internet Worm: An Analysis", состояние шока не длилось долго. Программисты по всей стране работали лихорадочно, чтобы найти решение:

- К концу ночи в среду персонал Университета Калифорнии в Berkeley и Института Технологии в Штате Массачусетс "фиксировали" копии программы и начал анализировать их. Люди в других местах также начали изучать программу и разрабатывать методы её уничтожения.

Маловероятным кандидатом, находившимся под подозрением, был молодой человек, изучающий информатику в Университете Cornell. Этот специфический молодой человек был маловероятным кандидатом по двум причинам. Во-первых, он был хорошим студентом, не имеющий никаких причин для такого поведения. Во вторых, и что более важно, отец молодого человека, инженер Bell Лабораторий, имел глубокое влияние на проектирование Internet. Однако, молодой человек, Роберт Моррис младший, был действительно преступником. По слухам, Моррис ожидал, что его программа распространит с очень маленькой скоростью, и её эффекты, возможно, будут даже незаметны. Однако, как Brendan Kehoe обращает внимания в своей книге Zen and the Art of the Internet:

- Моррис скоро обнаружил, что программа размножалась и повторно инфицировала машины намного быстрее, чем он ожидал, в ней была ошибка. В конечном счете, множество машин по всей стране были выведены из строя. Когда Моррис понял то, что случалось, он вошел в контакт с другом в Гарварде, чтобы обсудить проблему. В конечном счете, они послали анонимное сообщение из Гарварда по сети, инструктируя программистов, как уничтожить червь и предотвратить повторное заражение.

Моррис был осужден согласно федеральному закону и получил три года условно и существенный штраф. Последовала неудачная апелляция. (Я подробно описываю этот случай в части VII этой книги, "Закон".)

Червь Морриса изменил отношение многих к безопасности в Internet. Единственная программа фактически отключила сотни (или возможно тысячи) машин. Тот день ознаменовал начало серьезной безопасности в Internet. Кроме того, событие помогло навсегда определить судьбу хакеров. Начиная с этого момента, законопослушные программисты должны были защищать свое имя хакера. Медиа в основном пренебрегали тем, чтобы корректировать это неправильное представление. Даже сегодня, национальная пресса обращается ко взломщикам как к хакерам, таким образом увековечивая недоразумение. Это никогда не изменится и, следовательно, хакеры должны будут найти другой термин, чтобы классифицировать себя.

Это имеет значение? Нет. Многие люди полагают, что истинные хакеры мелочатся, что их твердые различия слишком сложны и неудобны для публики. Возможно в этом есть доля правды. Это продолжалось многие годы с тех пор, как термины использовались взаимозаменяемо (и ошибочно). На этом этапе, это всеголиш вопрос принципа.

Ситуация Сегодня: Война в Сети

Ситуация сегодня радикально отличается от того, что было 10 лет назад. В течение этого периода времени, эти две группы людей мерились силами и объединились в противостоящие группы. Теперь Сеть в войне, а они - солдаты. Взломщики борются неистово и часто совершают захватывающие подвиги технического мастерства. Месяц не может пройти без газетной статьи о каком ни будь сайте, который был взломан. Одинаково, хакеры упорно трудятся, чтобы разработать новые методы защиты, чтобы отразить орды взломщиков. Кто будет в конечном счете преобладать? Слишком рано говорить об этом. Борьба вероятно продолжится в течение другого десятилетия или дольше.

Взломщики все же могут потерпеть поражение. Поскольку большой бизнес вторгся в Сеть, запрос на частные утилиты безопасности резко увеличился. Этот приток корпоративных денег будет вести к улучшению качества таких утилит безопасности. Кроме того, распространение таких инструментальных средств случится намного быстрее и для разнообразных платформ. Перед взломщиками встанет очень большой вызов, поскольку время проходит. Однако, как я объясняю в Главе 5, "Действительно Ли Безопасность Это Бесполезное Усилие?" равновесие знаний постоянно поддерживается, и взломщики только на дюймы позади. Некоторые писатели утверждают, что в течение этого процесса происходит эволюция хакера. Этим они подразумевают, что взломщики будут в конечном счете исчезнут (многие сядут в тюрьму, многие станут старше и более знающими, и т.д.). Это нереально. Стать взломщиком это сильная приманка для подростков. Действия взломщика окружает мистика.

Однако, имеется вполне достаточное доказательств того, что большинство взломщиков в конечном счете уходят в отставку. Они позже неожиданно появляются в различных местах, даже в качестве системного администратора. Один, прежде известный взломщик, сегодня занимается Internet салоном. Другой работает в сети для авиакомпании во Флориде. Еще один, избранное должностное лицо в маленьком городе в Южной Калифорнии. (Поскольку все эти личности променяли жизнь на консервативное, нормальное существование, я решил не упоминать их имена здесь.)

Хакеры

Я закончу эту главу, дав примеры реальных хакеров и взломщиков. Это, кажется, единственно надёжный способ различить их. Из этих кратких описаний Вы лучше поймете различия. Кроме того, многие из этих людей обсуждаются позже в различных местах этой книги. Этот раздел готовит Вас также и к этому.

Richard Stallman Человек, присоединившийся в 1971 к Лаборатории Искусственного Интеллекта в MIT. Он получил 250K McArthur Genius вознаграждение за разработку программного обеспечения. Он, в конечном счете, основал Фонд бесплатного программного обеспечения, создавая сотни свободно распространяемых утилит и программ для использования на платформе UNIX. Он работал на некоторых архаичных машинах, включая DEC PDP-10 (к которой он, вероятно, всё ещё имеет доступ где-нибудь). Он блестящий программист.

Dennis Ritchie, Ken Thompson и Brian Kernighan Ritchie, Thompson и Kernighan программисты из Bell Лабораторий, и участвовавшие в разработке операционной системы UNIX и языка программирования C. Вероятно, без этих трех личностей не было бы и Internet (или если бы была, то намного менее функциональная). Они всё ещё хакерят сегодня. (Например, Ritchie работает над Plan 9 from Bell Labs, новой операционной системой, которая вероятно вытеснит UNIX как промышленный стандарт суперсетевой операционной системы.)

Paul Baran, Rand Corporation Baran вероятно самый большой хакер их всех по одной простой причине: Он взламывал Internet прежде, чем Internet даже существовал. Он взламывал концепцию, и его усилия обеспечили грубый навигационный инструмент, который служил, чтобы вдохновить тех, кто следовал за ним.

Eugene Spafford Spafford профессор информатики, знаменитый по своей работе в Университете Purdue и в других местах. Он участвовал в создании Системы Компьютерных Паролей и Безопасности Oracle (COPS - Computer Oracle Password and Security), полуавтоматическая система поддержки вашей сети. Spafford за эти годы выпустил некоторых очень видных студентов и его имя очень уважаются.

Dan Farmer Farmer работал с Spafford над COPS (Выпуск 1991) в Университете Carnegie Mellon с Компьютерной Чрезвычайной Группой Ответа (CERT - Computer Emergency Response Team). Для подробностей, смотрите Технический Отчет Университета Purdue CSD-TR-993, написанный Eugene Spafford и Daniel Farmer. (Да, Dan, о чем говорит подпись Daniel Farmer.) Farmer позже получил национальную известность после выпуска Утилиты Системного Администратора для Анализа Сетей (SATAN), мощной утилита для анализа удаленных сетей на предмет уязвимости безопасности.

Wietse Venema Venema из Университета Технологии Eindhoven в Нидерландах. Он исключительно одаренный программист, который имеет долгую историю написания утилит безопасности промышленного стандарта. Он соавтор SATAN вместе с Farmer и написал TCP Wrapper, одну из обычно используемых программ безопасности в мире. (Эта программа обеспечивает закрытое управление и контроль информационных пакетов, приходящих из пустоты.)

Linus Torvalds Наиболее экстраординарный индивидуум, Torvalds, зарегистрированный в классах на UNIX и языке программирования C в начале 1990-ых. Год спустя он начал писать UNIX-подобную операционную систему. За года он выпустил эту систему в Internet (она была названа Linux). Сегодня Linux это культ и является единственной операционной системой разработанной программистами всего мира, многие из которых никогда не видели друг друга. Linux свободен от ограничений авторского права и доступен свободно в Internet.

Bill Gates и Paul Allen Со школьной скамьи эти люди из Вашингтона взламывали программное обеспечение. Оба квалифицированные программисты. Начиная с 1980, они сформировали самую большую и наиболее успешную программную империю на Земле. Их коммерческие успехи включают MS DOS, Microsoft Windows, Windows 95 и Windows NT.

Взломщики

Kevin Mitnik Mitnik, также известный, как Кондор, является, вероятно, самым всемирно-известным взломщиком. Mitnik начал свою карьеру телефонным взломщиком. Начиная с ранних лет, Mitnik успешно взламывал сайты с любым типом безопасности, который Вы можете вообразить, включая, но не ограничиваясь, военные сайты, финансовые корпорации, программные фирмы и другие технологические компании. (Когда он был ещё подростком, Mitnik взломал Североамериканскую Космическую Команду Защиты.) Во время написания этой книги, он ожидает приговора в федеральной тюрьме за нападения, совершенные в 1994-1995.

Kevin Poulsen Следуя путем, весьма подобным Mitnik, Poulsen известен за его странную способность захватывать управление телефонной системой Pacific Bell. (Poulsen когда-то использовал этот талант, чтобы выиграть соревнование на радио, где призом был Порше. Он управлял телефонными линиями так, чтобы его звонок выиграл.) Poulsen также сломал почти все типы сайтов, но имеет специальную склонность к сайтам, содержащим защищенные данные. Это очень усложнило его жизнь сроком лишения свободы, который продолжался пять лет. (Это самый длинный период, когда-либо отсиженный хакером в Соединенных Штатах.) Poulsen был выпущен в 1996 и очевидно исправился.

Justin Tanner Peterson Известный, как Agent Steal, Peterson вероятно больше всего знаменит по взлому видного кредитно-информационного агенства потребителей. Peterson мотивировался деньгами вместо любопытства. Этот недостаток личной философии привел его к падению и падению других. Например, однажды схваченный, Peterson сдал своих друзей, включая Kevin Poulsen. Peterson тогда стал тайно работать на ФБР. This secured his release and he subsequently absconded, going on a crime spree that ended with a failed attempt to secure a six-figure fraudulent wire transfer.

Итог

Существует много других хакеров и взломщиков, и Вы прочитаете о них в следующих главах. Их имена, работы и Web страницы (когда доступны) придирчиво записаны в этой книге. Если Вы один из таких известных людей, Вы несомненно окажетесь где-нибудь в этой книге. Критерий, по которому я отмечаю таких людей, прост: Если Вы сделали что-то, что повлияло на безопасность Internet, ваше имя, вероятно, появится здесь. Если я пропустил Вас, приношу свои извинения.

Для остальных читателей, эта книга служит не только как общий справочник, но и своего рода каталог хакеров и взломщиков. Для всестороннего описания, смотрите Приложение A, "Как Получить Больше Информации". Это приложение содержит как основные так и андеграунд ресурсы.

Macmillan Computer Publishing.

Все мессаги сюда:yanich@inbox.ru |