Максимальная Безопасность:

Руководство Хакера по Защите Вашего Internet Сайта и Сети

16

Microsoft

Многие люди ненавидят Билла Гейтса (хотя, достаточно странно, не Paul Allen) из-за его огромного успеха. Это недопустимая причина. Люди, которые не знают его историю, не понимают, что Гейтс в юности был талантливым хакер. С тех пор Гейтс много содействовал компьютерному сообществу. Он просто делает это из-за денег. Это не преступление.

ПРИМЕЧАНИЕ: С другой стороны, утверждение Гейтса в The Road Ahead (Дорога Вперёд), что мы должны все документировать нашу жизнь, представляется мне как немного Orwellian. В этой книге Гейтс предлагает, чтобы все хорошие компьютерные граждане производили полную запись своих жизней на компьютере (мы должны делать запись всех передвижений, приобретений, назначений и т.д.). Этот записанный материал, он пишет, может служить как алиби, в случае если такой гражданин обвиняется в преступлении. Но если эта записанная жизнь становится допустимым алиби, что случится с теми, кто не ведёт такие записи? Короче говоря, Гейтс глубоко влияет на социальную конструкцию нации. Его работа может привести к двуклассовому обществу. Гейтс блестящий человек, который многому способствовал. Тем не менее, остался ли он истинным другом человечества.

Когда люди в безопасности говорят о продуктах Гейтса, они глумятся. Факт: Microsoft никогда не была особенно безопасной платформой, но тогда, эти продукты исторически не нуждались, чтобы быть безопасными. Тем не менее, времена изменились. Теперь потребность есть. Но если программисты в Microsoft за следующие пять лет выработают некоторые приличные схемы безопасности, они должны будут потратить столько же времени, сколько потребовалось сообществу UNIX, чтобы сделать тоже самое.

Продукты Microsoft не должны подвергаться такому же исследованию как продукты UNIX, потому что они находятся в различном классе. Несмотря на этот факт, многие специалисты по безопасности высмеивают продукты Microsoft. Они подвергают такие продукты строгим тестам, зная, что продукты не могут пройти их. Тогда они афишируют отрицательными результатами в Сети, "доказывая", что безопасность Microsoft является слабой. Это безответственно и создаёт общественные волнения.

Специалисты по безопасности должны сокрушаться, не радоваться, когда находят дыру в продукте Microsoft. В конце концов, такая дыра просто представляет ещё одну дыру в Internet. Продукты Microsoft должны получить так много внимания и уважения, как любой другой продукт. Кроме того, люди безопасности должны изучать, а не высмеивать, культ Microsoft, потому что это правильная вещь.

ПРИМЕЧАНИЕ: Microsoft Windows NT использует очень хорошую модель безопасности и рассматривается, по крайней мере, минимально безопасной. Однако, хотя модель безопасности NT хороша, это не означает, что NT безопасна таким же образом, как и многие версии UNIX.Многие защитники Microsoft указывают, что NSA предоставило Windows NT рейтинг безопасности C2 в Списке Оцененных Программ. Это, говорят они, является доказательством, что NT безопасна. Не правда. Во-первых, C2 наименьший рейтинг безопасности в EPL. Кроме того, C2 рейтинг NT имеет силу только на некотором аппаратном обеспечении (Compaq Proliant 2000 и 4000 Pentium и DECPC AXP/150 Alpha). Кроме того, C2 сертификат NT предполагает, что используется несетевая, а автономная рабочая станция. Таким образом, NSA практически говорит, что NT минимально безопасна, пока выполняется на некотором аппаратном обеспечении, не имеет связи с сетью и установлена точно так же, как в процессе оценки. Правда, это был большой шаг вперёд для отдела маркетинга Microsoft, чтобы получить любой рейтинг в EPL вообще. Поскольку большинство пользователей понятия не имеет что такое EPL, рейтинг звучит очень внушительно ("Агентство Национальной Безопасности говорит, что это безопасно!"). В действительности, однако, рейтинг не впечатляет и не является гарантией безопасности NT.

Дружественная Платформа, Которая Слишком Дружественна

Проблемы безопасности Microsoft могут быть подытожены в двух словах: дружелюбие к пользователю. Никакая другая платформа (даже MacOS) не была разработана так явно для этой цели. За эти годы группа Microsoft вложила огромное количество времени и исследований, чтобы получить непринужденность и удовольствие использования. Например, Microsoft даже провела исследование, чтобы определить, с какого направления свет должен падать на значок. То есть она изучала, ответят ли пользователи более благосклонно на тень справа или слева от кнопки или другого объекта. Все разработчики, как ожидается, твердо придерживаются этого дизайнерского соглашения (тень всегда справа, источник освещения слева).

Эта легкость в использовании имеет цену. Например, рассмотрим схему подкачки в Microsoft Windows 3.11. Файлы подкачки и дисковые кэши это устройства, которые существенно повышают общую производительность (они могут компенсировать ограниченные ресурсы ОЗУ). Когда происходит большая подкачка, некоторые элементы программы не должны загружаться в память снова. Это приводит к увеличению скорости и функциональных возможностей. К сожалению это также приводит к ослаблению безопасности.

Любой тип системы подкачки памяти небезопасен, потому что следы данных остаются в файле подкачки или области подкачки. (Хороший пример использование шифрования подобно PGP. Когда оно происходит через среду Windows, фраза доступа записывается в файл подкачки и поэтому восстановима.)

По всей главе Вы будете видеть, как дружелюбие к пользователю тормозит разработку истинно безопасной операционной системы Microsoft. (NT исключена из этого анализа и будет обсуждаться в конце главы. NT имеет продвинутые возможности безопасности. Благодаря им Microsoft получила свой первый продукт в Списке Оцененных Программ.)

Действительно, это величайший вызов, стоящий сегодня перед Microsoft. Она должна найти способ урегулировать дружелюбие к пользователю с сильной безопасностью. Пока это не сделано, Microsoft не имеет никакой надежды захватить управление Internet.

DOS

Дисковая Операционная Система Microsoft бесспорно наиболее популярная операционная система для персонального компьютера в истории. Она легка, требует немного памяти для работы и ограниченные команды. Фактически, DOS 6.22 имеет приблизительно восьмую часть количества команд, предлагаемых вполне развитой UNIX.

Вы можете задаваться вопросом, почему я здесь потрудился обработать даже проблемы безопасности DOS. В конце концов, число DOS машин, связанных с Internet, ограничено. При более близком рассмотрении, однако, уместность DOS становится более очевидной. Например, она стала общей для наследства сетей Novell, которые будут подключены к Internet. Многие из этих старых сетей (выполняющихся под 3.x или более старших) также выполняют DOS приложения. Есть только несколько старых фаворитов, которых Вы, вероятно, найдёте там:

- WordPerfect 5.x

- WordStar

- MTEZ

- Telix

- Qmodem

- Carbon Copy

Поскольку такие сети иногда соединяются с Internet, DOS все еще остается в выполнении. Действительно, Novell не единственный пример. Многие сети сохраняют, по крайней мере, одну рабочую станцию, которая выполняет Windows для Рабочих Групп поверх DOS.

Я не буду охватывать DOS исчерпывающе, но есть несколько проблем, которые я должен упомянуть. Как Вы можете ожидать, многие из этих проблем касаются физической или локальной безопасности DOS машин. Если ваша сеть лишена любых машин DOS, не стесняйтесь пропустить эту часть главы.

Начало Начал: Аппаратное Обеспечение

Ранняя IBM-совместимая архитектура не предназначалась для безопасности. Действительно, есть относительно немного примеров такой архитектуры, реализующей надёжную безопасность даже сегодня. Таким образом, с момента, когда человек встаёт перед машиной, выполняющей DOS, существует проблема безопасности. Эта проблема не относится к Microsoft.

Следующий ряд моментов известен пользователям, которым требуется использовать IBM-совместимые компьютеры в своей работе. Многие из них старые шляпы, но я пробегу это. Натиск Internet надоумил многих людей, которые никогда прежде не имели компьютеров, получить их. Поэтому этот раздел может быть полезен для некоторых.

Пароль CMOS

Опция пароля CMOS, которую позволяется на большинстве машин (даже в некоторых 286 моделях), полностью небезопасна.

ПРИМЕЧАНИЕ: Функция пароля CMOS в IBM совместимых компьютерах используется, чтобы защитить рабочую станцию от получения неавторизованными пользователями управления консолью. Опция пароля CMOS (если установлена) приводит к запросу пароля, выдаваемому немедленно во время загрузки. Действительно, когда функция пароля CMOS допускается, загрузка останавливается, пока пользователь не предоставит правильный пароль.

Для пользователя, которому необходим доступ к машине (и кому никогда не предоставят такой доступ) решением будет удалить, закоротить, или иначе отключить батарею CMOS на основной плате (смотрите Рисунок 16.1).

Рисунок 16.1. Физическое отключение пароля CMOS на AT IBM совместимой машине.

Ваши сетевые рабочие станции могут легко быть скомпрометированы этим способом. Однако это более вероятно делается тем, кто пытается захватить машину, в противоположность попытке нарушить безопасность. Внутренние служащие использовали бы другой метод. Поскольку ваши собственные служащие имеют некоторый уровень доступа к системе, они могут нести безопасности серьёзную угрозу. Даже если они не демонтируют машину, есть пути для внутренних, доверенных людей для обхода пароля CMOS. И хотя это обычно известный факт среди хакеров и взломщиков, средний супервизор ЛВС может не знать этого.

Я видел офисы, например, где только администратор Novell знал пароли CMOS. Ситуация была почти комическая. Администратор приходил рано каждым утром и делал доступными все рабочие станции. В конце дня эти рабочие станции выключались, и пароль CMOS становился активным. Администратор предполагал (неверно), что этим способом сеть будет ограждена от внутреннего воровства или вмешательства. Это предположение было основано в значительной степени на предпосылке, что никто в офисе не знает пароли CMOS, кроме администратора.

Фактически, на рынке есть множество ловушек пароля CMOS. Эти утилиты захватывают пароль CMOS либо в то время как пользователь уже вошёл либо в течение загрузки. До этого момента, мы ещё не загрузили машину. Мы просто взглянем внутрь. Эти утилиты и методы позволят нам делать следующее:

- Amiecod – Эта маленькая утилита очень надежна. Она получает последний используемый пароль системной платы, имеющей American Megatrends BIOS. Смотрите следующее:

- Ami.com – Идентичная в функциональных возможностях Amiecod, эта утилита получает пароль CMOS AMI. Смотрите следующее:

- Aw.com – Эта утилита получает (или восстанавливает) пароль, используемый на любой плате, содержащей Award BIOS. Смотрите следующее:

Однажды взломщик захочет получить доступ далее, или усилить его. Чтобы получить усиленный доступ, взломщик должен получить некоторую информацию о системе. Определенно, на машинах DOS, которые так же выполняют Novell и Lantastic, взломщику необходимы идентификаторы входа и пароли. Чтобы сделать это с некоторой долей хитрости, взломщик должен использовать различный утилиты, включая утилиту захвата клавиш.

Утилиты Захвата Клавиш

Утилиты захвата клавиш это программы (обычно очень маленькие), которые захватывают любые нажатия клавиш, которые происходят после указанного события. Эти нажатия клавиш чаще всего регистрируются в скрытом файле и скрытом каталоге.

Методика, обсуждаемая на Рисунке 16.2, весьма эффективна. Символ Alt+255 это расширенный символ ASCII и поэтому невидим в приглашении. В Windows он появляется как маленькая, с акцентированием загогулина и обычно пропускается, если Вы не ищете его. Дети используют эту методику, чтобы скрыть игры и колоритные фотографии на своих домашних и школьных машинах.

Рисунок 16.2. Каталог, скрывающийся на диске.

СОВЕТ: Скрытые файлы обычно создаются, используя команду attrib, или непосредственно утилитой захвата клавиш (другими словами, программист включил эту возможность в программное обеспечение).

Множество утилит захвата клавиш (или регистраторов нажатий клавиш) доступно для DOS, включая следующие.

Keycopy

Keycopy была по сообщениям выпущена впервые в 1990, но текущие дистрибутивы сообщают дату 1993. Программа была разработана Christopher E. BoVee. Keycopy способна к захвату 200 нажатий клавиш одновременно и не только из приглашения. Она также захватывает нажатия клавиш, выполненные в WordPerfect, MultiMate и по сообщениям в Norton Editor. Программа также выдавать хорошую коллекцию опций командной строки, которые помогают в установке каталога, выходного файла и других ключевых элементов. Автор обеспечил ряд командных нажатий клавиш, которые могут использоваться для уничтожения, приостановки или другого изменения поведения программы. Используя эту программу, взломщики могут захватывать идентификаторы входа, пароли и другие данные. Она расположена здесь:

Playback 1.9

Этот продукт был выпущен где-то в 1992. Его автор очевидно не имел намерения использовать его как утилиту взлома. Скорее, он должен был использоваться для автоматизации утомительных и повторяющихся персональных задач. Playback делает запись всех нажатий клавиш задачи и позже воспроизводит их. Некоторые пользователи могут помнить коммуникационные пакеты, которые выполняли ту же самую функцию. Один из них Qmodem. Он делал запись нажатий клавиш входов в систему на машины BBS или другие удаленные серверы. Это становилось сценарием, который мог быть выполнен позже. Вместе со старой утилитой с названием tm, которая засекала время для выполнения процессов, можно было автоматически выполнять сессии загрузки без когда-либо участия.

Одна из наиболее экстраординарных возможностей Playback это путь, которым она обрабатывает синхронизацию нажатий клавиш. Все основано на точно таком же темпе зарегистрированных нажатий клавиш. Скажем, например, что сессия сделала запись процедуры входа в систему. Многие процедуры входа в систему требуют периода ожидания между моментом, когда пользователь вводит свой идентификатор входа, и моментом, когда он вводит свой пароль (этот период ожидания иногда касается проблемы буфера и иногда просто заключается в медленном файловом сервере). В любом случае, Playback воспроизводит нажатия клавиш точно так, как они были зарегистрированы. Поэтому, она является подходящей утилитой для моделирования реальной сессии с некоторой удаленной или даже локальной программой входа в систему. Основываясь на этих удобствах, Playback стала фаворитом среди взломщиков. Она расположена здесь:

Phantom 2

Phantom 2 эта утилита, подобная Playback, но гораздо более всесторонняя. Одно главное различие между ними в том, что Phantom делает запись ваших нажатий клавиш независимо от того, какая программа выполняется. Кроме того, эта программа обеспечивает при работе панель управления. Эта панель позволяет пользователю устанавливать множество опций. Она может делать запись нажатий клавиш также как звуков и тонов. Немногие регистраторы нажатий клавиш для DOS так сложны. Подобно Playback, Phantom воспроизводит нажатия клавиш точно так, как они зарегистрированы. Она расположена здесь:

DosLog 2

DosLog 2 это стандартная утилита захвата клавиш, которая захватывает всю деятельность в консоли. Автор по сообщениям написал её, потому что его младший брат не учёл предупреждения относительно использования некоторых программ. Использование этой утилиты является хорошим способом контроля ваших служащих (или хорошим способом для них контролировать Вас!). Она расположена здесь:

Keytrap

Keytrap это интересная утилита, которая учитывает указанные пользователем кадры времени в отношении того, когда выполнять свою работу. (Время выражено в минутах. Поскольку Вы не можете превысить число минут в дне, выходной файл должен быть очищен, и Вы должны запускать её снова в начале каждого делового дня. Если Вы не очистите файл, он будет перезаписан новым.) Иначе, Keytrap это стандартная утилита захвата клавиш с немного меньшими функциональными возможностями, чем её аналоги. Она расположена здесь:

Основной недостаток утилит захвата клавиш состоит в том, что выходные файлы, хотя и скрыты, должны быть удалены в некоторый момент. Некоторые из предварительно перечисленных утилит захвата клавиш не будут записывать файл больше чем X байтов. Поэтому, взломщик должен получить свой улов и начать снова. Однако эти утилиты стандартны в комплекте инструментов среднего взломщика. Это старые утилиты, но чрезвычайно полезные, если необходимо взломать сеть, которая содержит, по крайней мере, одну машину DOS.

Во всяком случае, достаточно о методах взлома DOS. На мгновение, я хотел бы сконцентрироваться на предостережении взломщиков от взлома DOS машины. В Internet есть много утилит, разработанной явно для этой цели, и большинство свободны для некоммерческого использования.

Secure 1.0

Secure 1.0 ограничивает доступ к каталогу. То есть она не позволяет любому неавторизованному пользователю доступ к данному каталогу. Как автор вскользь отмечает в документации, Secure 1.0 не скрывает существование каталога. Она просто предотвращает неавторизованный доступ к нему. К сожалению, незарегистрированная версия позволяет ограничить только один каталог, так что пользователи должны выбирать этот каталог тщательно. Она расположена здесь:

Secure File System

Эта утилита не то что ваша средняя дрянная утилита безопасности для DOS. Это превосходный комплект приложений безопасности для DOS. Утилита применяет шифрование высокого уровня к томам DOS (по сообщениям, Вы можете иметь целых пять зашифрованных дисковых томов в одно и тоже время). Что является наиболее экстраординарным в этой утилите так это то, что она имеет расширенные stealth свойства, которые не позволяют контролирующим программам собирать информацию о деятельности SFS.

Ясно, что автор SFS хотел сделать серьезный вклад в безопасность DOS. Программа создана согласно Федеральному Стандарту Обработки Информации (FIPS - Federal Information Processing Standard) и некоторым другим ключевым стандартам. Совместимость с основными программами кэширования дисков и управления памятью делает программу ещё более потрясающей. Наконец, документация по этой утилите превосходна. Смотрите следующее:

Encrypt-It

Encrypt-It составляет DES шифрование для DOS. Эта утилита применяет шифрование DES высокого уровня к одному или нескольким файлам через пакетную обработку. Набор программ также содержит макрогенератор, который принимает макросы длиной до 1,000 нажатий клавиш. Основная прелесть этой программы (помимо уровня шифрования, который она обеспечивает) в том, что она требует очень мало памяти для работы. Она также содержит утилиту эталонного тестирования, посредствам которой Вы можете определить, на сколько хорошо зашифрован конкретный файл. Смотрите следующее:

LCK2

LCK2 блокирует терминал, в то время как Вы отсутствуете. Когда Вы оставляете свой терминал, просто выдайте имя программы в приглашении, чтобы блокировать терминал. Она непроницаема для тёплой перезагрузки или нажатий клавиш прерывания (Ctrl+Alt+Delete, а также Ctrl+Break). По сообщениям, единственный способ победить эту программе состоит в том, чтобы сбросить машину. В сетевых средах, где пользователям строго запрещают перезапускать машины, она может быть полезной. Смотрите следующее:

Gateway2

Это мощная программа, которая защищает паролем систему. Она поддерживает защиту паролем для 30 людей. Некоторые серьезные удобства включают

- Предотвращение перезагрузки по Ctrl+Alt+Delete

- Предотвращение алгоритмов клавиш F5 и F8 для прерывания загрузки

- Нет локального эха паролей. Вместо него эхо мусорных символов

- Определение пользователем числа повторений перед блокировкой

Эта утилита обеспечивает некоторую превосходную защиту. Проблема в том, что она полагается на Ваше изменение последовательности загрузки в CMOS. Таким образом, Вы отключаете опцию загрузки с A: (floppy seek on boot - поиск дискеты при загрузке). Взломщик может отменить это, нападая на установки CMOS. Тем не менее, во всех других отношениях это очень полезная утилита. Gateway2 может быть найдена здесь:

Password Protect (PASSW204)

Подобно Gateway2, PASSW204 полагается на изменение последовательности загрузки. Эта утилита загружает алгоритм пароля в файле config.sys. Она имеет некоторое дополнительное функциональное назначение, поскольку готова для поддержки сети. Одна очень интересная возможность, что Вы можете позволить чувствительность к регистру, которая по экспоненте увеличивает стойкость паролей. Смотрите следующее:

Sentry

Вы должны увидеть её, чтобы поверить мне. Для shareware продукта Sentry весьма закончена, позволяя даже возможность защиты отдельных файлов. Она также имеет много возможностей, обычно доступных в коммерческих продуктах, включая устаревание пароля и некоторую поддержку Windows. Однако она также зависит от изменения Вами последовательности загрузки в BIOS. Смотрите следующее:

Доступны буквально сотни таких программ, так что я воздержусь от дальнейшего их описания. Вместо этого, я направлю Вас на ряд сайтов, на которых могут быть получены некоторые или все из них. Однако знайте следующее: MS-DOS никогда не предназначалась быть безопасной системой. Если любая из рабочих станций в вашей сети выполняет чистую DOS, Вы уязвимы для внутреннего нападения. С такой машины, установленной в сети, взломщик может легко захватывать ваши пароли.

Также знайте, что многие инструментальные средства программирования могут обойти вашу защиту. Некоторые дистрибутивы C++, например, содержат программы, которые позволяют пользователям MS-DOS контролировать системные процессы. Эти утилиты будут также контролировать сетевую деятельность. Такие утилиты контроля не ограничиваются приложениями программирования.

Одно такое приложение Pcwatch. Эта программа предназначена явно для исследования поведение EXE файлов, когда они выполняются. Используя эту программу, взломщик может точно определить элементы программы и где в них могут находиться уязвимости (например, где в программе происходит доступ к диску, где выполняется подкачка памяти, и с какими адресными регистрами эти события происходят). Это общая утилита, используемая взломщиками, когда они должны взломать файл DOS, и доступна здесь:

Для определенных сетевых проблем обращайтесь к главе, которая относится к вашей операционной системе (Novell, UNIX, AS/400 и т.д.). На этом этапе я хочу сконцентрироваться больше на проблемах безопасности основанных на Windows. Таким образом, есть некоторые сайты, на которых Вы можете приобрести утилиты безопасности для среды DOS:

Simtel Индекс Безопасности DOS

Страница Simtel Индекса Безопасности DOS (Simtel DOS Security Index) предлагает материал по защите паролем, ограничении доступа и защите загрузки. Она расположена здесь:

Страница CIAC Утилит Безопасности DOS

Эта страница содержит серьезную информацию по ограничению доступа и включает одну программу, которая защищает определенные цилиндры на диске. Смотрите следующее:

Утилиты Безопасности DOS на Cypher.net

Эта страница предлагает материал по защите паролем, ограничении доступа и защите загрузки. Она расположена здесь:

Архив на Oakland.edu

Этот сайт содержит информацию по защите паролем, ограничении доступа и защите загрузки. Он расположен здесь:

Ресурсы на Shareware.org

Эта страница домашняя страница Integrity Master, сертифицированной NCSA утилиты безопасности. Она может быть найдена здесь:

Windows и Windows для Рабочих Групп

Базовая безопасность в Windows и Windows для Рабочих Групп является (и всегда была) серьезным недостатком. Защита паролем полагается на PWL файлы, которые генерируются, когда пользователь создаёт свой пароль. Эти файлы не нужно расшифровывать или даже атаковать. Они могут быть просто удалены. Только это делает PWL схему неэффективной.

ПРИМЕЧАНИЕ: В некоторых случаях (когда, например, взломщик стремится получить доступ к серверу), удаление не достигнет цели. Однако удаление одного пароля позволит взломщику, по крайней мере, достигнуть локальной рабочей станции, с этого момента он может взламывать другие пароли.

Я хочу кратко обратиться к алгоритму шифрования и общей среде PWL файла. Во-первых, процесс использует две различные функции: одну для шифрования и сохранения пароля, другую для его получения. Соответственно:

- WNetCachePassword()

- WNetGetCachedPassword()

Пароль остается кэшируемым. Программист в вашей сети может написать программу, которая получит пароль другого пользователя, используя функции, идентичные WNetCachePassword() и WNetGetCachedPassword(). Единственное ограничение в том, что целевой пользователь должен входить во время выполнения программы (так чтобы пароль мог быть пойман). Затем пароль может кэшироваться в другой области памяти. Выполнив это, ваш программист может обойти схему безопасности паролей, используя кэшированную версию пароля.

Аналогично, Вы можете вынудить кэшируемый пароль попасть в файл подкачки. По сообщениям, эта методика показывает пароль. (Тем не менее, это громоздкий и расточительный метод. Существуют другие, более простые способы сделать это.)

СОВЕТ: Один метод состоит в том, когда несколько паролей добавляются в базу данных паролей на высокой скорости. Вы могли бы технически использовать утилиту, подобную Claymore, чтобы сделать это. Используя эту методику, Вы заполняете доступное пространство для паролей (255, фактически). Это вызывает переполнение, и тогда алгоритм отказывается от старых паролей.

Но снова, если взломщик не ищет доступ к серверу Windows NT через машину Windows для Рабочих Групп, это не имеет практического значения. В большинстве случаев файлы паролей могут быть просто удалены. Поскольку нет заданного по умолчанию файла управления доступом (или ограничений) в Windows для Рабочих Групп, PWL файлы не имеют шанса на успех.

ПРИМЕЧАНИЕ: Это значительно отличается от UNIX или даже от Windows NT в реальном режиме NTFS, где некоторые файлы защищены от чтения, записи, или запросов на выполнение от неавторизованных пользователей. Например, в UNIX файл /etc/passwd может в действительности быть читаем (хотя системный администратор должен использовать затенение). Однако никто без корневых привилегий не может обращаться или писать в этот файл.

Windows для Рабочих Групп, в своём коробочном состоянии, не обеспечивает никакой защиты для PWL файлов. Используя утилиту типа PAC.exe (или find.exe от Ledbetter), Вы можете перейти к приглашению на рабочей станции Windows для Рабочих Групп и отключить все пароли в сети единственной командной строкой. Процесс займёт не больше двух, трёх секунд. Команда должна быть

pac /I /s *.pwl /k

или

find *.pwl -v

Выполнив эти команды, сеть ваша. Эта проблема перенесена в дистрибутив Windows 95. Как объяснено на странице Tip of the Month в Ronster's Compendium:

- Вы Забывали Свой Пароль? Если Вы забыли свой пароль Windows 95, просто нажмите Escape в Диалоговом Окне Пароля, откройте сеанс MS-DOS и введите DIR *.PWL в вашей папке windows (C:\WINDOWS> приглашение), чтобы найти ваши .PWL файлы. Удалите один с вашим предыдущим идентификатором входа. Перезапустите вашу систему и введите новый пароль при запросе.

Ссылка: Проверьте страницу Tip of the Month Ronster'а Compendium на

http://199.44.114.223/rharri/tips.htm.

Эта проблема не была полностью разглашена, потому что безопасность Windows не была проблемой, необходимой Internet. Однако почти немедленно после того, как была выпущена Windows 95 (с богатыми, новыми функциональными возможностями Internet), проблема появилась в национальных журналах. Фактически, новости сконцентрировались не только на отказе Microsoft защищать такие файлы, но также и на использовании слабой схемы паролей. Как отмечал Eamonn Sullivan в своей статье "Win 95 Password Caching Flawed" ("Недостаток Кэширования Паролей Win 95") (опубликованной в PC Week, 8 Декабря, 1995):

- Схема кэширования паролей, используемая в Windows 95, имеет серьезный недостаток, который может облегчить хакерам обнаружение сетевых паролей и паролей электронной почты ... Исходный код, иллюстрирующий проблему, был распространён в Internet на прошлой неделе. Лаборатории PC Week скомпилировали исходный код на Компьютере SPARCStation Компании Sun Microsystems и были способны расшифровать несколько файлов паролей Windows 95. Расшифровка файлов и обнаружение паролей заняла меньше секунды, хотя исходный код необъяснимо не работал на некоторых файлах паролей.

Однако, я не буду охватывать эту тему далее, потому что в настоящее время есть утилиты, который взламывают PWL файлы. Вот одна:

Glide

Glide взламывает PWL файлы. Она поступает с CPP файлом для заинтересованных в исследовании его. Взламывающая сторона вводит имя файла (PWL) и имя пользователя, связанное с ним. Эта утилита весьма эффективна (она работает в приглашении к вводу команды в окне оболочки или в сеансе DOS). Она может быть найдена в онлайне здесь:

Относительно безопасности Internet Microsoft Windows и Windows 3.11 не настолько важны. Это так, потому что большинство реализаций TCP/IP стека на этих двух системах не включают серверное программное обеспечение. Таким образом, кто-то соединившийся с Сетью через TCPMAN, например, является в действительности только мертвым IP адресом с точки зрения взломщика. Нет никаких исходящих служб и поэтому нет возможности для соединения. Однако эта ситуация меняется, если загружено серверное программное обеспечение. Следующее это утилита, которая может помочь в укреплении этого довольно слабого состояния безопасности.

KDeskTop (Keep Out)

KDeskTop защищает ваш рабочий стол в Windows. Одна интересная возможность это то, что она отключает вашу способность выполнять теплую перезагрузку из среды Windows. Она обеспечивает защиту паролем вашего рабочего стола Windows (при загрузке в среду Windows эта программа выдаёт приглашение к входу в систему). Она может быть найдена здесь:

Windows 95

Windows 95 содержит многие из тех же самых недостатков безопасности, которые присущи Windows и Windows для Рабочих Групп. Например, даже притом, что Microsoft обеспечила новую систему управления процессом паролей, проблема паролей все еще существует. Хотя Microsoft намекает, что ее новая система улучшит безопасность, она не делает этого. Схема защиты паролем не более устойчива, чем в Windows для Рабочих Групп.

По сообщениям, путь к защите паролем рабочей станция Windows 95 состоит в установке свойств таким образом, чтобы кэширование паролей было заблокировано и пользователю позволялось настраивать предпочтения рабочего стола. Процесс не занимает вообще никакого времени:

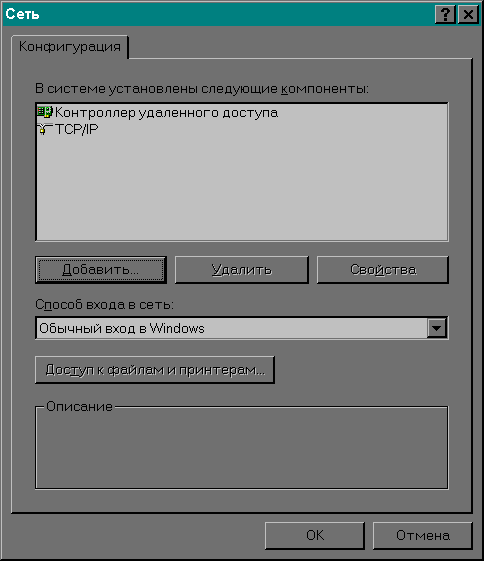

- 1. Откройте Панель Управления, и выберите опцию Сеть.

2. Если опция Способ входа в сеть еще не установлена в Обычный вход в Windows, Вы должны установить ее в эту опцию (смотрите Рисунок 16.3).

Рисунок 16.3. Установка Способа входа в сеть в Обычный вход в Windows.

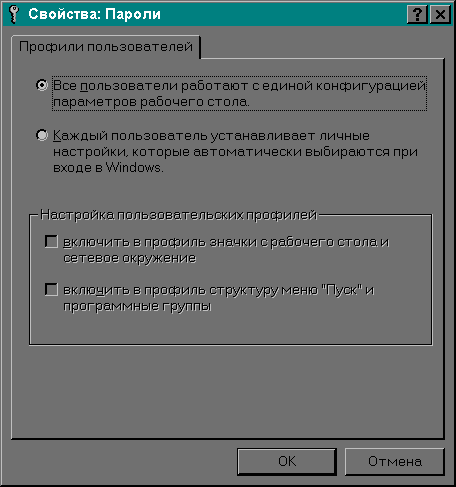

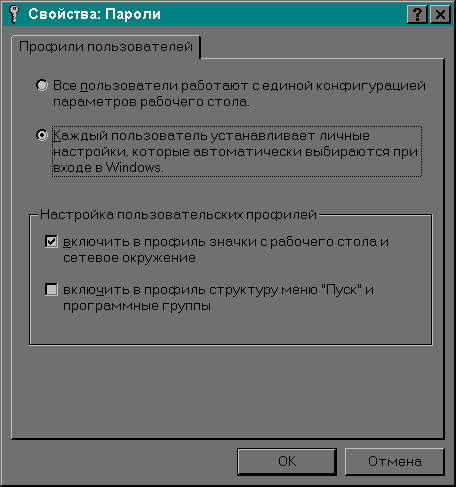

- 3. Измените установки пароля и рабочего стола. Это выполняется открытием Панель Управления и переходом к окну Свойства: Пароли (смотрите Рисунок 16.4).

Рисунок 16.4. По умолчанию Windows 95 устанавливает параметры пользователя так, чтобы все пользователи использовали одни и те же предпочтения и установки рабочего стола. Это должно быть изменено.

- 4. В окне Пароли, измените установки так, чтобы Вы могли определить свои собственные предпочтения рабочего стола (смотрите Рисунок 16.5).

Рисунок 16.5. Выберите опцию, которая позволяет пользователям определять свои собственные предпочтения и установки рабочего стола.

- 5. Перезагрузите машину. Вы только что завершили процесс, который, как предполагают многие специалисты, будет эффективно защищать паролем вашу машину. Но будет ли? Едва.

Если бы взломщик проходил через ваш отдел и увидел так сконфигурированную машину, ему потребовалось бы меньше двух минут, чтобы подорвать эту схему. Его шаги были бы следующими:

- 1. Выключить машину.

2. Включить ее снова и позволить пройти начальную стадию загрузки (то есть позволить машине продолжать, пока она не распознает диски и пока не появится экран Windows 95).

3. В то время как экран Windows 95 все еще видим, взломщик выполняет процедуру теплой перезагрузки (это должно произойти, в то время как Windows 95 пытается загрузить начальную систему и драйверы).

4. Когда машина перезагрузится, она не загрузит Windows 95. Вместо этого, она отобразит экран, который предложит запустить машину в нескольких различных режимах, включая безопасный режим и режим командной строки.

5. Взломщик выбирает безопасный режим и переходит к редактору Реестра (выполняя regedit). Как только взломщик в редакторе Реестра, он может делать все, что он пожелает (включая отключение опций, которые Вы установили в процедуре, описанной предварительно).

СОВЕТ: Один превосходный способ обойти безопасность паролей на сетевых машинах, особенно схемы безопасности установленные редактором Политики, просто удалить разъем (временно удалить плату Ethernet или отключить ее от машины). Когда Windows перезагружается, Вы столкнетесь с ошибками, и сможете войти в безопасный режим (многое зависит от того, используете ли Вы на машине драйверы от третьих лиц). В любом случае, в безопасном или нормальном режиме, Вы можете переходить к уничтожению всей защиты паролем.

Многие модели безопасности Microsoft хрупки. Рассмотрим Microsoft Access, стандартный пакет для создания деловых баз данных. Access использует язык Access Basic. Это чрезвычайно мощный пакет, часто используемый для создания многопользовательских баз данных. Более новые версии Access невероятно гибки в манипуляции данными.

Access выполняет аутентификацию, основанную на внутреннем идентификаторе безопасности (SID - internal security identifier). Этот SID получается при пропускании имени пользователя и персонального идентификатора (PID - personal identifier) через алгоритм (эти переменные используется как ключи). Экстраординарная вещь состоит в том, что если при создании новой учетной записи взломщик дает тоже самое имя пользователя и PID как и адресат, результирующие SID будут идентичными. Почему Microsoft не основала этот процесс на использовании времени как генератора случайного числа? Это, по крайней мере, создало бы цифровое значение, которое было бы необычно в разумной степени. В любом случае, это теория. Все базы данных наследства, созданные в Microsoft Access 1.0, уязвимы другому нападению, которое является настолько простым, что я не буду печатать его здесь. Многие предприниматели полагаются на такие базы данных наследства, и я не вижу, как этот метод будет способствовать безопасности. Проблема не была установлена Microsoft и никогда не будет. Однако программисты хорошо знают этот недостаток.

ПРИМЕЧАНИЕ: Подсказки относительно недостатка: "уникальный" SID, созданный при установке для Администратора, записан на диске 1 дистрибутива. Также, любой с другой версией SYSTEM.MDA может обращаться к ограниченным файлам. Наконец, и возможно наиболее важно, SID любого пользователя может читаться и изменяться вручную, позволяя любому пользователю наследовать привилегии любого пользователя. Вы создавали любые базы данных при наличии прав Администратора? Если так, то любой может полностью захватить управление вашей базой данных Access.

Ссылка: Если Вы заинтересованы этим недостатком, проверьте

ftp://ftp.zcu.cz/mirrors/winsite/win3/misc/acc-sec.zip for more information.

ПРИМЕЧАНИЕ: Интересно обратить внимание, что в розничной версии Windows 95 очень немного слов безопасность находятся в справочных файлах. Действительно, эти ссылки ссылаются к тому, является ли программное обеспечение на вашей машине законным. Microsoft, кажется, проявляет мало интереса к безопасности 95, кроме как с точки зрения получили ли Вы ее от них. Это полностью контрастирует с Windows NT.

В этом нет сомнений. Коробочная безопасность для Windows 95 дерьмо. Что может быть сделано относительно этого? Хорошо, многие авторы программного обеспечения заняты этой задачей. Некоторые из их новшеств ... очень ... интересны.

CyberWatch

CyberWatch вероятно наиболее экстремальное решение, с которым я столкнулся. Это программное обеспечение работает вместе с видео камерами, присоединенными к машине. Программное обеспечение распознает только те лица, которые зарегистрированы в ее базе данных лиц. Машина фактически рассматривает в Вас, чтобы определить, являетесь ли Вы уполномоченным пользователем. Компании заявляет, что технология, на которой основана CyberWatch, это нервный сетевой материал.

Хотя это интересное предложенное решения проблемы, будьте уверены, что за 10 минут наедине с так сконфигурированной машиной талантливый взломщик сможет обойти всю процедуру аутентификации. Таким образом, эта технология наиболее полезна в офисах или других местах, где такой доступ вряд ли произойдет (или где людям запрещают выключать или перезагружать машины). CyberWatch может быть найдена здесь:

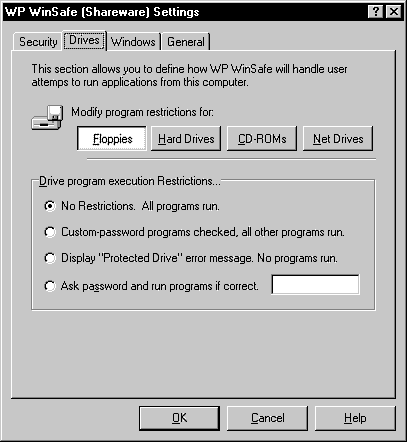

WP WinSafe

WinSafe перспективная утилита, которая позволяет управлять отдельными дисками на машине (смотрите Рисунок 16.6). Она позволяет Вам ограждать неавторизованных пользователей от, скажем, CD-ROM диска.

Рисунок 16.6. Назначения свойств WinSafe для защиты диска.

Конкретный интерес в том, что WinSafe защищает сетевые диски. Users can sample the application by checking out the available shareware application.

ПРЕДУПРЕЖДЕНИЕ: Документация говорит, что использование редактора Политики для установки настроек реального режима DOS может потенциально находиться в противоречии с WinSafe.

WinSafe доступна здесь:

Safe Guard

Линия продуктов Safe Guard (включая Safe Guard Easy, Safe Guard Pro и PC/DACS для DOS/WINDOWS) предлагает шифрование жесткого диска, защиту против загрузки с дискеты, старение пароля, аутентификацию по паролю, и поддержку 15 пользователей на машину. Выборы шифрования соответствующие, включая и DES и IDEA, а также некоторые другие. Специальный интерес в то, что эти продукты могут быть установлены по сети (таким образом устраняется потребность производить отдельные инсталляции). Смотрите следующее для получения дополнительной информации:

Secure Shell

Secure Shell (SSH) обеспечивает безопасную, зашифрованную связь по Internet. SSH превосходная замена для Telnet или rlogin. Во время этого написания, существовала только 16-разрядная версия для Windows, но она выполняется хорошо на любой реализации TCP/IP. SSH необычная утилита. Она использует IDEA и RSA шифрование и поэтому чрезвычайно безопасна. Сообщено, что каждый час ключи отвергаются и создаются новые. SSH полностью устраняет возможность третьих лиц захватить вашу связь (например, пароли, которые иначе могли бы быть переданы в чистом тексте). SSH сессии нельзя похитить, даже если они перехвачены. Единственный реальный недостаток состоит в том, для того, чтобы Вы могли использовать SSH, другой конец должен также использовать его. Вы могли бы подумать, что такая зашифрованная связь будет ужасно медленной, это не так. Введите следующий URL, чтобы посетить один из основных дистрибутивных сайтов для SSH:

Formlogic Surveillance Agent

Surveillance Agent это простая, но мощная утилита, для контроля над системными процессами. Она имеет два режима работы. В одном, доказательство вашего контроля видно. В другом, наблюдение происходит без следа. Программа типично загружается в память (это может быть сделано разнообразными путями) и начинает регистрировать. Альтернативно, Вы можете определить спусковой механизм или некоторое событие, которое заставит агента начать процесс контроля (например, если кто-то пробует обратиться к вашему персональному дневнику, это может вызвать агента, чтобы начать контроль). Авторы этого программного обеспечения были очень тщательными. Например, Вы можете фактически маскировать процесс Agent'а под некоторый другой процесс (это для случая, если у Вас есть интеллектуальные взломщики, зависающие вокруг рабочего места). В целом, это очень всесторонняя утилита созданная, чтобы захватить кого ни будь в действии, и вероятно подходит для исследования машинного преступления на рабочем месте. Для получения дополнительной информации смотрите

Fortres 101

Этот продукт превосходная утилита. Как заявлено на домашней странице Fortres, продукт может предотвращать:

- пользователей от прерывания процесса загрузки; выход из Windows; доступ к сеансу DOS; добавление, перемещение, или удаление значков; изменение чего-нибудь относительно вида Windows; установку, копирование или загрузку программного обеспечения; выполнение любых программ, не указанных администратором; использование служебных программ низкого уровня; изменение конфигураций принтера; изменение конфигураций приложения сберегающего экран; стирание важных системных файлов; сохранение файлов на жестком диске; и даже просмотр файлов на жестком диске.

Утилита поддерживает и Windows 3.11 и Windows 95. Для случайных пользователей цена вероятно большая, но системные администраторы, которые имеют лаборатории или офисы с множеством машинам на базе Windows были бы счастливы получить этот продукт. Выясните больше об этом здесь:

Дыры

Следующее это примечания к некоторым дырам и вирусам. Некоторые имеют отношение определенно к Microsoft, в то время как другие исключительно ответственность других поставщиков. Многие из этих дыр были устранены. Однако, как я упоминал, не каждая становится самой последней и самой большой. Многие люди могут выполнять версии программного обеспечения, которые не были исправлены.

Макро Вирусы Для Microsoft Word

Удивительно, сколько пользователей Microsoft не сознают, что сложные макросы могут быть написаны в среде Microsoft Word. WordBasic, язык, в котором пишутся такие макросы, является высоко функциональным. Только в документах Word, WordBasic может сохранить пользователю много часов редактирования. Он полностью поддерживает условные выражения while...if...then...else для выполнения команд. Этот уровень функциональных возможностей (совместно с регистрацией нажатий клавиш) может автоматизировать почти любую задачу, выполняемую в Word. По этой причине WordBasic квалифицируется как настоящий язык создания сценариев.

Как Вы могли бы ожидать, проказники в Сети нашли новое творческое использование языка WordBasic. Одно из этих использований создание злонамеренных макросов, или макро вирусов. Они могут быть получены из Internet. Они инфицируют ваш normal.dot, таким образом изменяя (и возможно сильно ограничивая) вашу заданную по умолчанию среду документа.

Наиболее известный из этих макро вирусов называется Concept (Концепция). Concept инфицирует не только файл normal.dot, но и любой DOC файл, к которому может обратиться. По сообщениям, после первого инфицирования (первый образец, который Word открывает после начальной инфекции), каждый документ, сохраненный после этого, будет также инфицирован. Он также по сообщениям работает на любой платформе, которая выполняет Word, и был найден, по крайней мере, на одном коммерческом дистрибутивном CD-ROM, как отмечено Graham Cluley в его статье "Another Instance of Concept Macro Virus in Microsoft CD ROM" ("Другой Образец Макро Вируса Concept на CD ROM Microsoft"):

- Мы натолкнулись на другой CD ROM Microsoft, содержащий Concept, макро вирус MSWord. CD ROM назван "The Microsoft Office 95 and Windows 95 Business Guide" ("Microsoft Office 95 и Руководство по Бизнесу Windows 95"). Инфицированный файл \OFFICE95\EVIDENCE\HELPDESK.DOC. Дата документа 28-ого июля 1995, и дата непосредственно файла 17 августа 1995.

Ссылка: Есть надежный военный сайт, где Вы можете приобрести утилиты, чтобы определить, была ли ваша машина инфицирована. Этот сайт расположен на

http://www-yktn.nosc.mil/Desktop_Support/winword/concept_virus.htp.Основной инструмент для идентификации вируса это макрос Word документа. Вы можете получить его на

http://ded-2-nt.nosc.mil/~pub/MSOffice/Winword/virus/WVFIX.DOC.

В один момент для этого было выпущено исправление. Оно было названо scanprot.dot, и его основная цель состояла в том, чтобы сканировать на вирус Concept. Однако этот инструмент был так или иначе перепутан в глазах публики с утилитой, которая могла идентифицировать все макро вирусы. Microsoft наконец устанавливает запись прямо. Начиная с этого времени неожиданно возникло много макро вирусов для Word. Вот только несколько:

- zenixos

- impostor

- nuclear.b

- hot

- wazzu

Как Вы могли бы предполагать, эти типы вирусов становятся все более и более популярными. Они маленькие, не требуют почти никакой памяти, и легко скрываются в загружаемых материалах. Эти вирусы не представляют угрозу безопасности Internet, но они могут быть схвачены из Internet. Большинство из них делают не больше, чем искажают ваши документы. Однако это неприятность, и Вы должны принять меры, чтобы предотвратить инфицирование вашей машины. Один способ сделать так, это отключить поддержку автоматического выполнения макросов в Word.

ПРИМЕЧАНИЕ: Сообщено, что Мастер Microsoft Word не будет работать, если Вы отключите автоматическое выполнение макросов. Если Вы часто пользуетесь мастерами, Вам, вероятно, придется пожертвовать чем ни будь.

Ссылка: Вы можете найти авторитетные источники информации по макро вируса для Word в этих местах:http://www.datafellows.com/macro/faq.html

http://gasp.berkeley.edu/virus/wordmacro.html

Дыра Web Сервера Microsoft FrontPage

Microsoft FrontPage признано как одно из лучших инструментальных средств для проектирования WWW страниц. Вместе с Microsoft Image Compose, FrontPage обеспечивает среднего пользователя полным Web решением. Кроме того, дистрибутив продукта включает персональный Web сервер. Эта утилита обслуживает Web страницы непосредственно с вашей домашней или офисной машины (не требуя использования промежуточного сервера на UNIX). Таким образом, файлы и страницы могут храниться локально.

К сожалению, ранние версии Web сервера Microsoft FrontPage распространялись с интерпретатором Языка Практического Извлечения и Отчетов (PERL.exe). Если он помещался в каталог /cgi-bin/, открывалась массивная дыра в безопасности. Она позволяла любому удаленному пользователю выполнять произвольные команды на вашей локальной машине.

Я не упомянул бы это здесь, но старые демо версии FrontPage могут всплывать в местах отличных от домашней страницы Microsoft. Это не является неблагоразумным. Все еще есть ранние версии Microsoft Internet Explorer, циркулирующие на демо CD-ROM от журналов.

Ссылка: Для получения дополнительной информации об этой дыре, проверьте Web сайт Microsoft на

http://www.microsoft.com.

Дыра Сервера O'Reilly WebSite

Сервер O'Reilly WebSite для Windows NT/95 версии 1 имел дыру. Если Вы загрузили этот Web сервер на вашу машину, отключите интерфейс DOS CGI. Если интерфейс DOS CGI допускается, это позволит файлам с командным расширением *.BAT быть выполненным. Через эту дыру взломщики могут выполнять произвольные команды на вашей машине из удаленного местоположения (например, они могут эффективно удалять содержание вашего жесткого диска). Исправление как сообщено ORA следующее:

- Откройте окно свойств сервера (администрирование сервера) и выберите вкладку Mapping. Выберите список отображения DOS CGI. Удалите все входы. Закройте окно свойств.

Ссылка: Предыдущий параграф это выдержка из предупреждения ORA о безопасности WebSite на

http://website.ora.com/devcorner/secalert1.html.

03/96. Также, есть типовое CGI приложение, win-c-sample.exe, отправляемое с версией 1.0. Это приложение уязвимо к нападению переполнения буфера.

Ссылка: Поскольку никто, кажется, не отдал должного личности, которая обнаружила дыру переполнения буфера, кажется правильным, если это сделаю я. На сколько я знаю, эта дыра была идентифицирована хакером Solar Designer (Солнечный Проектировщик).

Ссылка: Для получения дополнительной информации о дыре в Сервере O'Reilly WebSite проверьте

http://website.ora.com/justfacts/facts.html.

Структура Безопасности Internet Microsoft

20 декабря 1996 Microsoft обнародовала белую книгу названную "The Microsoft Internet Security Framework: Technology for Secure Communication, Access Control, and Commerce" ("Структура Безопасности Internet Microsoft: Технология Безопасной Связи, Управления Доступом и Торговли"). В этой книге компания описывает различные аспекты ее плана безопасности Internet. Это новое скопление технологий было продублировано MISF.

MISF предположительно интегрирует ряд технологий в продукты Microsoft, таким образом делая их безопасными для использования в Internet. Я кратко обсуждал одну из этих технологий ранее в этой книге: схема подписанных сертификатов для элементов управления ActiveX (или фактически, любого кода, который Вы определите). Это вращается вокруг технологии, названной Authenticode, системы, посредством которой разработчики могут в цифровой форме подписывать свои приложения. Она состоит из ряда программ. Используя их, разработчик программного обеспечения, в конечном счете, получает Сертификат Издателя Программного Обеспечения (SPC - Software Publisher's Certificate), который используется для подписания приложения. Интересно, что Вы можете подписывать приложение различными способами: как поставщик, коммерческий разработчик программного обеспечения или индивидуум.

Эта система работает эффективно только, если подписывающая сторона честна. Нет никакой гарантии, что подписанный код будет безопасным. Таким образом, система фактически подвергает честных, прямолинейных программистов дополнительным препирательствам (тем не менее, я уверен, что эта систему станет чрезвычайно популярной среди разработчиков продуктов Microsoft). Однако есть более темная сторона этого вопроса.

Самый большой процент ложно подписанного кода (код, который является злонамеренным и был подписан как безопасный) будет вероятно исходить от отдельных личностей. Я подозреваю, что многие разработчики вирусов примут эту систему, потому что она представляет шанс для внесения их кода во в значительной степени неосторожное сообщество (если элемент управления подписан, средний человек, вероятно, загрузит его). Из-за этого широко распространенное использование таких сигнатур травмирует маленького парня. Вот почему.

Поскольку технология нова, нет случаев подписанного злонамеренного кода. Однако как только пройдет время и всплывет подписанный злонамеренный код, средний пользователь будет все менее вероятно загружать программное обеспечение от новых компаний или отдельных разработчиков программного обеспечения (конечно, публика будет намного менее вероятно загружать неподписанный код). Кроме того, эта система может вызвать даже дальнейшее отчуждение иностранных разработчиков (неоднократно отчуждение иностранных разработчиков заключалось в обвинении в большом числе вирусов, предположительно зародившихся за рубежом). Наконец, есть что-то зловещее в необходимости обеспечить открытый ключ, чтобы участвовать в торговле как разработчик программного обеспечения. Что случится с остальными людьми, которые откажутся исполнять программу? Если они пострадают на рынке из-за отсутствия согласия, могут развиться антимонопольные проблемы (особенно, если это станет единственным принятым методом одобрения программного обеспечения).

ПРИМЕЧАНИЕ: В феврале 1997 члены знаменитой Немецкой группы хакеров известной как Chaos Computer Club (Клуб Компьютерного Хаоса) использовали подписанное приложение, чтобы продемонстрировать слабость платформы Microsoft и подписание приложения вообще. По национальному телевидению они использовали это приложение, чтобы получить неавторизованный доступ к персональному компьютеру, запустить образец Quicken, соединиться с учетной записью онлайнового банка жертвы, и переместить деньги с учетной записи жертвы в другую. Это было сокрушительным ударом по модели подписания. Я объясню это более подробно в Главе 30, "Язык, Расширения и Безопасность".

В любом случае Microsoft по крайней мере идет в правильном направлении. Схемы шифрования с секретным и открытым ключом среди наиболее безопасных сегодня. Кроме того, новые технологии, представленные в белой книге Microsoft относительно MISF говорят, что Microsoft весьма серьезно относится к решениям в безопасности Internet.

Microsoft Windows NT

Microsoft Windows NT имеет реальную и хорошую модель безопасности. Наиболее важный элемент этой модели безопасности касается управления доступом. Управление доступом это форма безопасности, чаще всего используемая в UNIX-основанных операционных системах. Она вовлекает управление тем, кто может обращаться к файлам, услугам и каталогам. В некоторых случаях она также включает время, в течение которого этот доступ может происходить.

ПРИМЕЧАНИЕ: Для базовой организации сети Novell NetWare всегда была довольно безопасной платформой и давно поддерживала управление доступом. Это не подразумевает, что NetWare не может быть взломана (смотрите Главу 18, "Novell"). Однако контроль над файловым и временным доступом неотъемлемая часть модели безопасности Novell NetWare.

DAC

В простонаречии DAC вообще упоминается как контролируемое управление доступом (DAC - discretionary access control). DAC включает способность полностью управлять к каким файлам и ресурсам пользователь может обращаться в данное время. Например, возможно только небольшая часть вашего штата должна обращаться к Microsoft Excel. В модели безопасности Windows NT Вы можете отвергать доступ всех других пользователей, которые не авторизованы для использовать Excel.

В DAC есть различные уровни управления. Например, некоторые операционные системы или утилиты предлагают только умеренное управление (возможно система могла бы позволить администратору блокировать обращение пользователя к каталогам или разделам). Этот тип управления в действительности неподходящ в больших сетях, где один или более каталогов могут содержать приложения или ресурсы, в которых другие программы нуждаются при выполнении. Платформа Microsoft Windows хороший пример этого. Большинство приложений, записанных Windows, имеют множественные файловые зависимости. Это означает, чтобы правильно функционировать приложение может нуждаться в файлах из различных частей системы.

ПРИМЕЧАНИЕ: Если Вы когда-либо имели плохую инсталляцию продукта, работающего В Windows, Вы знаете кое-что относительно этого. Приложение, так установленное, при выполнении выдает ряд сообщений об ошибках требуя файлы, которые оно не может обнаружить. В большинстве случаев если программа не находит эти файлы, она не будет работать (или если будет, то это вероятно приведет к GPF (General Protected Fault - Общая Ошибка Защиты) или выходу в случае ошибки).

Степень, с которой DAC система может управлять доступом к файлам и каталогам, упоминается в простонаречье как степень детализации (granularity). Все очень просто, степень детализации это индекс для измерения на сколько детально управление доступом. Если, например, Вы можете выбрать каталог и ограничить доступ к пяти файлам в нем конкретной группой, но и также позволить всем пользователям обращаться к оставшимся десяти файлам в этом каталоге, то Вы имеете дело с довольно расширенной степенью детализации.

DAC это технология, которая пришла из военных источников. В военных средах администраторы должны быть уверены, что только уполномоченный персонал может обращаться к чувствительным данным.

Ссылка: Для большего понимания DAC, как оно развивалось, и что оно означает с точки зрения национальной компьютерной безопасности, Вы должны прочитать DoD 5200.28-STD, Department of Defense Trusted Computer System Evaluation Criteria (Надежные Критерии Оценки Компьютерной Системы Министерства Обороны) (эта публикация чаще упоминается как Orange Book - Оранжевая Книга). Она может быть найдена на

http://www.v-one.com/newpages/obook.html.

DAC основано на здравом смысле: Если взломщики не имеют доступа к файлам, они не могут взломать машину. Установка надлежащих файловых разрешений это первая стадия обеспечения безопасности машины Windows NT. Однако чтобы сделать это, Вы должны допустить опции NTFS во время инсталляции (увы, мы должны начать с начала).

NTFS это расширенная файловая система, включенная в дистрибутив NT. При инсталляции Вы сталкиваетесь с опцией установки файловой системы FAT или файловой системы NTFS. Есть большие различия между ними. Файловая система FAT предоставит Вам некоторую безопасность, поскольку Вы сможете управлять доступом пользователей и аутентификацией. Однако для строго гранулированного управления (контроля над каждым файлом и каталогом), Вы должны преобразовать раздел в NTFS. Этот момент часто пропускается новыми системными администраторами.

ПРЕДОСТЕРЕЖЕНИЕ: Преобразование раздела в NTFS обеспечивает плотную, но не надежную безопасность. Например, дитя с загрузочным диском Linux (только некоторые версии Linux) может эффективно обходить все файловые ограничения, наложенные методом DAC NTFS (я не сомневаюсь, что администраторы лаборатории CS будут довольны слышать это). Также, это не единственный тип загрузочного диска, который выполняет эту задачу. Когда файл с названием NTFSDOS.EXE, который циркулирует в Internet, помещен на загрузочный диск DOS или Windows 95, это позволяет взломщику обходить все файловые ограничения. Пока это не исправлено, NT никогда не будет получать в EPL более высокую оценку, чем C2. Только те, кто полагаются исключительно на печатные выпуски и исправление ошибок Microsoft фактически полагают, что коробочная NT безопасна.

Как отмечено, модель безопасности NTFS не совершенна. Например, известно, что в некоторых дистрибутивах (типа 3.51) пользователи без привилегий могут удалять файлы. Microsoft подтвердила этот факт в консультации. Это включает любой случай, в котором пользователь создает файл и удаляет все разрешения из него. Технически, этот файл должен все еще быть недоступным любому, кроме его автора. Однако, по причинам еще не определенным, неавторизованный пользователь может удалять файл. Как отмечено в технической статье Microsoft озаглавленной "Users Without Permissions Can Delete Files at Server" ("Пользователи Без Разрешений Могут Удалять Файлы на Сервере"):

- [Пользователь] видит [файл] My.txt в каталоге Testdir. Все опции безопасности в Файловом Менеджере недоступны в отношении My.txt. Он неспособен изменить разрешения в файле или взять монопольное использование файлом. Это ожидаемое поведение. Если он пробует переименовывать файл, открыть его в Блокноте или напечатать из приглашения, он получает сообщение Access Denied (Доступ не Разрешен). Однако он может без проблем удалить файл.

Были подтверждены и другие проблемы. Например, было сообщено, что если Вы запускаете приложение Файлового Менеджера в 3.51 используя инструментальную панель Office, файловые разрешения будут обойдены. Это, кажется, свойственно только приложениям Microsoft Office 97 (особенно Excel и Word 7.0 для Windows 95). Эта проблема была исправлена в последующих дистрибутивах этих приложений. Кроме того, было сообщено, что было необходимо иметь увеличенные разрешения доступа, чтобы эксплуатировать эту дыру.

Вообще, однако, DAC Windows NT весьма неплохое. Оно походит на схему DAC, осуществленную под UNIX-основанными операционными системами. В основе этого процесса лежат теории монопольного использования файлов и привилегии. Таким образом, кто бы ни создал файл, он владеет этим файлом. Степень, с которой другие пользователи могут исследовать этот файл, зависят от ограничений, сформулированных администратором.

Обратите внимание, что оно не закрывает все дыры локальной защиты и что многие процессы требуют, чтобы файлы имели более либеральное монопольное использование, чем Вы могли бы хотеть. Например, рассмотрим сценарии Стандартного Интерфейса Обмена Данными (CGI - Common Gateway Interface), используемые для обеспечения функциональных возможностей для Web страниц (эти сценарии обычно используются для генерирования ссылок, запросов почтовых процессов и доступа к базам данных). Такие сценарии должны иметь файловые разрешения, которые позволяют посторонним (через Web сервер) обращаться к ним. Таким образом, Web сервер должен иметь, по крайней мере, частичное монопольное использование или привилегии для выполнения этих файлов.

Так на ваших дисках Вы могли бы иметь файлы, которые могут читать одни, писать вторые, а выполнять третьи. Это представляет первостепенную проблему в отношении DAC: оно всё усложняет. Например, в сетях, где разрешения установлены не только на файлах и каталогах, но также и на разделах или сетевых дисках, системный администратор может быть подавлен возможностями. По этой причине системные администраторы NT должны быть точно также хорошо осведомлены (и столь же одержимы), как администраторы UNIX систем.

Однако, это то, где начинается процесс безопасности NT. Перед установкой сети Вы должны сначала определить, кому и к чему необходимо иметь доступ. Имеются некоторые утилиты, чтобы сделать этот процесс проще.

Dump ACL

Dump ACL (которая, кстати, имеет shareware версию) вероятно наиболее важная утилита для начинающего администратора NT. Её функция проста: Она собирает все разрешения на машине и показывает их в едином формате. Анализируя эти данные системный администратор может быстро найти неправильные конфигурации, плохие схемы привилегий и дыры в безопасности. Анализ, обеспечиваемый этой утилитой, является всесторонним, обрабатывая все разрешения и привилегии на файлах и каталогах. Она также сообщает о различных установках контроля. В сущности, это начало конфигурации безопасности, сохраняя администратору часы работы и обеспечивая вывод в удобном, табличном формате.

Эта утилита, созданная Somar Software, доступна в следующем месте:

NT RegFind

Эта программа сканирует реестр NT. Она была первоначально написана на языке программирования Perl, но с тех пор переписана на C. Она выполняется через интерпретатор команд из приглашения. Говорят, что автор в будущем добавит к ней внешнюю оболочку.

Основное использование программы это идентифицирование устарелых объектов или связей в Реестре. Они могут быть источниками проблем безопасности. Эта утилита производит быстрый и удобный поиск. Опции командной строки предоставляют администратору огромный контроль над выполнением поиска.

NT RegFind может быть найдена в онлайне на

NTRegmon--Registry Monitor V1.3

NTRegmon контролирует инициализированные пользователем привилегированные системные вызовы. Авторы включили в дистрибутив исходник. Следующий URL обеспечивает очень детальное объяснение того, как это обслуживание выполняется:

Я должен здесь обратить внимание, что NT не имеет таких же проблем с аутентификацией паролем и шифрованием, которые присущи Windows для Рабочих Групп и Windows 95. Тем не менее, Вы должны знать, что реализация паролей NT не полностью безопасна. Например, следующее это код C для создания DLL файла, который перехватывает пароли. Фактически, утилита перехватывает имя пользователя и пароль в простом тексте. Эта утилита (или скорее ее исходник) расположена здесь:

Кроме того, пароли NT по сообщениям уязвимы к нападениям в лоб. Имеются некоторые утилиты для усиления ваших локальных паролей.

ScanNT

ScanNT это очень мощная утилита для проверки силы ваших паролей. Она может осуществлять нападение, которое пробует 10,000 ключей в минуту. Подобно большинству утилит взлома, она требует, чтобы Вы использовали файл словаря (и один типовой файл словаря имеется в дистрибутиве).

Демонстрационная версия этого продукта доступна по следующему URL:

ПРИМЕЧАНИЕ: Вы должны иметь расширенные системные привилегии, чтобы выполнить это приложение. Компания, которая обеспечивает это программное обеспечение, также выполняет услуги восстановления пароля для предпринимателей.

Прежде, чем я обращусь к безопасности NT, строго связанной с Internet, я должен сказать кое-что о подозрительной внутренней деятельности. Вероятно, что большинство нападений происходит от людей в вашей собственной сети (эти нападения могут быть только дурачеством служащих, или они могли происходить от крота конкурента). Чтобы следить за внутренней безопасностью есть несколько утилит, о которых Вы должны знать.

Microsoft's Systems Management Server

Microsoft имеет превосходный продукт, названный Systems Management Server (Сервером Управления Системами). В этом приложении содержится программа с названием Network Monitor (Сетевой Монитор - Netmon). Этот продукт, когда используется в неправильных руках, может показать жизненную информацию, перемещаемую по сети, включая, но не ограничиваясь паролями. Этот продукт эквивалент перехватчику. Для получения дополнительной информации проверьте следующий URL:

IP-Watcher

IP-Watcher от Engarde это ветеран на поле безопасности среди других продуктов безопасности. Он является эквивалентом очень мощного перехватчика деятельности. Его наиболее ценное качество в том, что он обеспечивает методику регистрации. Он может захватывать внутренние нарушения безопасности и записывать эти случаи. Это превосходно для подготовки доказательств против незаконной деятельности. Этот инструмент должен быть огражден от неавторизованных или недоверенных пользователей. IP-Watcher это очень мощная утилита. Например, согласно документации, обеспеченной Engarde:

- Пароли могут быть захвачены для любого данного подключения. Если пароль был пропущен, нападающий может уничтожить подключение и ждать, когда пользователь войдет снова. Большинство пользователей не находят крах сети чем-то необычным, и входят снова без раздумий.

Ссылка: Предыдущий параграф это выдержка из IP-Watcher Risks: Quick Overview (Риски IP-Watcher: Быстрый Обзор), может быть найден в онлайне на

http://www.engarde.com/software/ipwatcher/risks/overview.html.

Больше информации об IP-Watcher может быть найдено в онлайне на

Уязвимости NT из Пустоты

Этот раздел исследует некоторые из проблем, с которыми Вы можете столкнуться из внешнего мира. Следующее это способы расстроить безопасность NT и провести нападения отказ в обслуживании против NT. Если Вы выполняете Web сервер Windows NT, ожидайте bozos из пустоты, пробующих один или все эти методы, чтобы беспокоить Вас или сделать ваш сервер недействующим.

Удаленная Дыра на 80 Порту

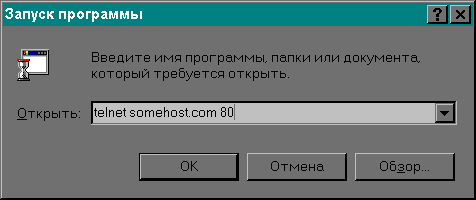

Microsoft Windows NT 4, использующая Internet Information Server 2.0 (Информационный Сервер Internet 2.0) или более ранние, содержит серьезную ошибку, которая позволяет посторонним полностью искалечить ваш Web сервер. Чтобы проверить, являетесь ли Вы уязвимыми этому нападению, инициализируйте Telnet сессию на 80 порту и напечатаете следующую команду:

GET ../..

Если Вы уязвимы, ваш Web сервер умрет, и машина вероятно потерпит крах. Обратите внимание, что эта ошибка не найдена в IIS 3.0. Чтобы исправить проблему, получите Service Pack 1a и Service Pack 2 от Microsoft.

80 порт это стандартный порт, на котором обычно работают Web серверы. Чтобы достигнуть этого порта по Telnet, Вы должны определить адрес целевого сервера и порта (смотрите Рисунок 16.7).

Рисунок 16.7. Инициализация сессии Telnet к порту 80 в Windows 95.

Нападения Отказ в Обслуживании

Некоторые дистрибутивы NT уязвимы нападению отказ в обслуживании. Это нападение фактически уничтожает машину. Нападение заставляет ЦПУ сервера NT использоваться на 100 процентов. Это эффективно приводит машину к полному останову. Нападение осуществляется программой, которая состоит только из пяти строк кода. Эта программа (названная CPUHog, написанная Mark Russinovich) расположена здесь:

Проблема была интенсивно охвачена в декабре 1996 в статье Eamonn Sullivan в журнале PC Week. Sullivan писал:

- Лаборатории PC Week смогли продублировать результаты Russinovich'а. Например, при выполнении на Windows NT 4.0 единственным способ восстановить управление после выполнения CpuHog, было сбросить PC.

Mark Russinovich консультант из Open Systems Resources, Inc. Russinovich поддерживает страницу на http://www.ntinternals.com/. На этой странице имеются различные утилиты, связанные с безопасностью Windows NT и системной целостностью, включая одну программу, которая полностью выводит из строя NT машины. Эта утилита демонстрирует некоторые довольно существенные слабости в операционной системе. Russinovich и его партнер, Bryce Cogswell, имеют книгу о Windows NT, озаглавленную Windows NT Internals (Внутренняя Организация Windows NT). Я рекомендую ее.

Тем временем, это не единственное нападение отказ в обслуживании, которое может быть осуществлено против Windows NT. Другие нападения включают простую инициализацию сессии Telnet на некоторых портах. Естественно, эти порты должны быть открытыми, чтобы нападения были успешными. Однако я держу пари, что существенный процент системных администраторов не в состоянии исследовать порты более высокого диапазона. Например, инициализируйте подключение Telnet с портом 135 или портом 1031. После того, как Вы получите подтверждение, что Вы вошли в контакт с портом, пошлите несколько строк текста и разъединить. Если машина имеет уязвимый дистрибутив, ЦПУ адресата немедленно перейдет к критическому использованию (это выведет из строя адресата). Один сценарий Perl, распространяемый через Internet, автоматизирует этот процесс.

ПРИМЕЧАНИЕ: Microsoft выпустила заплату для проблемы, связанной с портом 135, но во время этого написания нет никакого исправления для порта 1031. Фактически, не столь давние сообщения, 2 февраля 1997, показывают, что многие порты уязвимы этому нападению.

В течение некоторого времени, вероятно, такие дыры продолжат всплывать. Поэтому, системные администраторы должны допустить не только фильтрацию пакетов, но также и глубокую регистрацию. Если ваша сеть преследуется некоторым злонамеренным характером из пустоты, Вы захотите получить этот IP адрес.

Версия 4.0 Сервера NT также по сообщениям уязвима нападению отрицания DNS (службы доменных имен). Взломщики могут осуществлять его, посылая ответный пакет на сервер DNS сервера NT DNS. Сервер получает ответный пакет, не может обработать транзакцию, и быстро терпит крах. Некоторые источники указывают, что Service Pack 3 обеспечит исправление этого.

Имеется также по сообщениям ошибка, которая позволяет удаленному пользователю собирать важную информацию о NT машине. Это делается использованием команды NBTSTAT. Пользователь выдает NBTSTAT – запрос к целевому узлу, чтобы получить имя того узла. Результирующее имя помещается в файл lmhosts. Последующие сетевые запросы относительно узла покажут разделенные каталоги, список пользователей и другую жизненную информации сети (собранная информация является в UNIX грубым эквивалентом использования команд showmount и rusers).

Проблема SMB

Платформа Microsoft использует протокол, называемый протокол Блока Сообщения Сервера (SMB - Server Message Block). SMB был представлен где-то в 1987. Подобно большинству протоколам, в настоящее время работающим в Internet, SMB основан на модели клиент/сервер.

Ссылка: Документация с описанием реализации SMB может быть найдена на

ftp://ftp.microsoft.com/developr/drg/CIFS/.

Этот сайт является основным распространителем документации Microsoft по SMB. Наиболее важный файл для пользователей, желающих изучить расширенные технологии SMB, называется SMB-CORE.PS. Этот файл в PostScript, и Вам потребуется PostScript читатель, чтобы просмотреть его.

Для краткости я не буду проводить исчерпывающий обзор SMB. В основном, это сетевой протокол разделения файлов, основанный на модели клиент/сервер. Он используется для совместно использования файлов, каталогов, принтеров и последовательных коммуникационных связей. Он может работать над (и вместе с) множеством других протоколов, включая

- TCP/IP

- NetBIOS

- IPX/SPX

При некоторых обстоятельствах талантливый взломщик может эксплуатировать SMB протокол, чтобы получить доступ к разделенным каталогам на машине NT 3.5 или 3.51. Есть два различных аспекта этого. Первый включает нападение отказ в обслуживании, которое осуществляет отключение целевого узла. Оно выполняется следующим способом:

Взломщик, использующий клиентский пакет SMB (SAMBA), посылает следующее сообщение SMB серверу на удаленной машине NT:

DIR..\

Это выводит из строя адресата. Microsoft подтвердила эту проблему и торопливо распространила исправление, которое Вы должны получить, если выполняете 3.5 или 3.51.

Ссылка: Я рекомендую прочитать консультацию Microsoft по этой проблеме. Эта консультация может быть найдена в онлайне на

http://www.microsoft.com/kb/articles/q140/8/18.htm.

Вторая дыра более сложна и вряд ли может быть использована средним взломщиком. Сообщено, что разделенные каталоги могут быть смонтированы с удаленного местоположения, используя клиента SAMBA. Это сложное нападение, включающее расширенные методы фальсификации. Как объясняет техническая статья июля 1996:

- Любой нападающий, могущий вводить пакеты в сеть, которые кажутся серверу исходятщими от конкретного клиента, может похитить подключение этого клиента. Как только подключение установлено и клиент подтвердил подлинность, последующие пакеты не заверяются, так что нападающий может вводить запросы, чтобы читать, писать, или удалять файлы, к которым клиент имеет доступ.

Ссылка: Предыдущий параграф это выдержка из RFC озаглавленного "Common Internet File System Protocol (CIFS/1.0)" ("Общий Протокол Файловой системы Internet (CIFS/1.0)"), от I. Heizer, P. Leach и D. Perry. Он может быть найден в онлайне на

ftp://ietf.cnri.reston.va.us/internet-drafts/draft-heizer-cifs-v1-spec-00.txt.

Такое нападение чрезвычайно сложно. Немного взломщиков обладают знаниями и способностями, чтобы осуществить такую методику.

Итог

Эта глава обеспечила только поверхностный обзор безопасности платформы Microsoft. Однако по ходу продвижения по этой книге, информация, предлагаемая здесь, хрошо Вам послужит. Когда я буду обсуждать другие методы нападения на удаленные серверы, Вы сможете применить новую информацию к тому, что Вы узнали здесь. В действительности, по безопасности Microsoft могла быть написана многотомная энциклопедия. Прежде, чем Вы перейдете к следующей главе, я хочу предложить Вам некоторые ресурсы по безопасности Microsoft.

Ресурсы

Microsoft Windows NT 3.5: Guidelines for Security, Audit, and Control (Microsoft Windows NT 3.5: Рекомендации по Безопасности, Ревизии и Управлению). Microsoft Press. ISBN: 1-55615-814-9.

Windows NT Administration: Single Systems to Heterogeneous Networks (Администрация Windows NT: Отдельные Системы в Гетерогенных Сетях). Marshall Brain и Shay Woodard. Prentice Hall. ISBN: 0-13-176694-5. 1994.

Inside the Windows NT File System (Внутри Файловой Системы Windows NT). Helen Custer. Microsoft Press. ISBN: 1-55615-660-X. 1994.

NT Server: Management and Control (NT Сервер: Управление и Контроль). Kenneth L. Spencer. Prentice Hall, Октябрь 1995. ISBN: 0-13-107046-0.

Microsoft Windows NT TCP-IP Guide (Руководство по Microsoft Windows NT TCP-IP). Microsoft Press. ISBN: 1-55615-601-4. 1993.

Managing Windows NT Server 4 (Управление Сервером Windows NT 4). Howard Hilliker. New Riders. ISBN: 1-56205-576-3.

Windows NT 4 Electronic Resource Kit (Электронный Комплект Ресурсов Windows NT 4). Sams.net. ISBN: 0-67231-032-5.

Inside Windows NT Server 4 (Внутри Сервера Windows NT 4). Drew Heywood. New Riders. ISBN: 1-56205-649-2.

Peter Norton's Complete Guide to Windows NT 4.0 Workstation (Полное Руководство Питера Нортона по Рабочей Станции Windows NT 4.0). Peter Norton и John Paul Mueller. Sams Publishing. ISBN: 0-67230-901-7.

"A Guide to Understanding Discretionary Access Control in Trusted Systems" ("Руководство к Пониманию Контролируемого Управления Доступом в Доверенных Системах"). Технический Отчет NCSC-TG-003. Национальный Центр Компьютерной Безопасности. 1987.

"Authentication and Discretionary Access Control" ("Аутентификация и Контролируемое Управление Доступом"). Paul A. Karger. Computers & Security (Компьютеры и Безопасность), Номер 5, стр. 314-324, 1986.

"Extended Discretionary Access Controls" ("Расширенные Контролируемые Управления Доступом"). S. T. Vinter. SympSecPr, стр. 39-49, IEEECSP, Апрель 1988.

"Beyond the Pale of MAC and DAC – Defining New Forms of Access Control" ("За Бледными MAC и DAC – Определение Новых Форм Управления Доступом"). Catherine J. McCollum, Judith R. Messing и LouAnna Notargiacomo. SympSecPr, Research in Security and Privacy (Исследование в Безопасности и Секретности), стр. 190-200, IEEECSP, Май 1990.

Macmillan Computer Publishing.

Все мессаги сюда:yanich@inbox.ru |