Максимальная Безопасность:

Руководство Хакера по Защите Вашего Internet Сайта и Сети

12

Перехватчики

Перехватчик это любое устройство, программное или аппаратное, которое захватывает информацию, путешествующую по сети. Эта сеть может поддерживать любой протокол: Ethernet, TCP/IP, IPX, или другие (или любую их комбинацию). Цель перехватчика разместить сетевой интерфейс, в нашем случае адаптер Ethernet, в разнородном режиме, чтобы фиксировать весь сетевой трафик.

ПРИМЕЧАНИЕ: Разнородный режим (Promiscuous mode) относится к такому режиму, где все рабочие станции в сети слушают весь трафик, не только свой собственный. Другими словами, неразнородный режим, когда рабочая станция слушает только трафик, направленный на её собственный адрес. В разнородном режиме рабочая станция слушает весь трафик, независимо от того, какому адресу он был предназначен.

Когда кто либо обсуждает перехватчики, он не имеет ввиду утилиты захвата клавиш, которые захватывают нажатия клавиш и больше ничего. По существу, утилита захвата клавиш это программный эквивалент заглядывания через чье ни будь плечо. Это подглядывание может показать важную информацию. Правда, оно может фиксировать пароли, напечатанные на консоли локального терминала, но как на счет других терминалов? Напротив, перехватчики фиксируют сетевой трафик. Этот сетевой трафик (независимо от того, какой протокол работает) состоит из пакетов (это могут быть IP датаграммы или пакеты Ethernet). Они перемещаются между машинами на очень низком уровне сетевого интерфейса операционной системы. Однако они также несут жизненно важные данные, иногда очень чувствительные. Перехватчики предназначены, чтобы фиксировать и сохранять эти данные для более позднего осмотра.

О Ethernet

Как я обсудил, Ethernet была создана в Исследовательском Центре Palo Alto Xerox'а. (Иногда упоминаемого как PARC Place - Palo Alto Research Center.) Вы можете помнить документ RFC, который я представил ранее в этой книге: Он был зарегистрирован после Рождества и обсуждал проблему хакеров, получающих доступ к сети, которая скоро станет Internet. Автором RFC был Bob Metcalfe, который наряду с David Boggs (оба из PARC) изобрели Ethernet.

В 1976 эти два господина представили вычислительным сообществам документ, озаглавленный Ethernet: Distributed Packet Switching for Local Computer Networks (Ethernet: Распределенная Пакетная Коммутация для Локальных Компьютерных Сетей). Идеи, сформулированные в этом документе, реконструировали деловой мир компьютеров. До рождения Ethernet наиболее большие сети состояли из мэинфрейм компьютеров (даже в более ранние годы большинство систем было основано на режиме разделения компьютерного времени).

Сегодня, Ethernet вероятно наиболее популярная технология сети. Группа машин в пределах офиса, которые связаны через Ethernet, может быть упомянута как локальная сеть (ЛВС). Эти машины связаны вместе высокоскоростным кабелем, который передаёт информацию быстрее (или иногда намного быстрее) чем большинство жестких дисков.

ПРИМЕЧАНИЕ: Вы можете помнить, что в Главе 6, "Краткое Введение в TCP/IP", я отметил, что одни из элементов организации TCP/IP сети был дуплексный путь передачи, который позволяет информации перемещаться в обоих направлениях в одно и тоже время, и это общая ситуация в TCP/IP, которая является особенно жизненно важной для процесса, сообщающего об ошибках в течение передачи (типичный пример в течение передачи по FTP). Ethernet не поддерживает истинную дуплексную передачу и поэтому, хотя интерфейсы Ethernet в рекламе способны к чрезвычайно высокоскоростной передаче, Вы можете ожидать только возможно 50-75 процентов от фактической рекламируемой скорости при использовании Ethernet в сети с высоким трафиком. Если бы Вы использовали перехватчик пакета, то увидели бы, что в то время как плата получает большую передачу данных от некоторой платы в другом месте сети, она не может также надежно посылать данные. Это представляет интересный тип проблемы безопасности. Например, может ли плата Ethernet отвечать на ARP запрос, в то время как бомбардируется данными? Если нет, может ли взломщик при таких обстоятельствах временно провести сессию фальсификации ARP? Во всяком случае существуют электронные продукты, которые могут исправить это ограничение.

Состав Сети Ethernet

Состав сети сложен. Во-первых, каждая машина, чтобы быть частью сети, должна иметь и программное и аппаратное обеспечение, предназначенные для перемещёния Ethernet пакетов. Четыре минимально необходимых компонента проиллюстрированы на Рисунке 12.1.

Рисунок 12.1. Минимальные требования для одной рабочей станции.

Программное обеспечение может или поставляться с операционной системой (Novell NetWare, UNIX, Windows NT, Windows 95), или оно может быть продуктом третьего лица, добавленным позже (LANtastic). Как минимум, необходимо следующее программное обеспечение:

- Пакетный драйвер Ethernet

- Драйвер сетевого адаптера

Драйвер сетевого адаптера обычно поступает с платой Ethernet или сетевым адаптером. Он обычно обеспечивается изготовителем платы, но может также быть включен в полный пакет. Это не всегда так. Это, прежде всего IBM-совместимая архитектура, которая требует плату Ethernet. Большинство рабочих станций (и большинство Macintosh) имеет встроенную поддержку Ethernet. Это означает, что плата Ethernet уже вмонтирована в системную плату. Я полагаю, что IBM-основанные машины RS/6000 могут быть одним из немногих реальных исключений в этом. Хороший пример IBM Powerstation 320H.

ПРИМЕЧАНИЕ: Большинство операционных систем идет теперь с загрузочными драйверами для различных плат Ethernet. Несомненно, Linux, так же как Windows 95 и Windows NT. Возможно, если только не имеете очень странную, оригинальную плату Ethernet, Вы никогда не будете нуждаться в драйвере изготовителя.

Пакетный драйвер передаёт пакеты взад и вперед. Драйвер сетевого адаптера используется, чтобы связать протокол Ethernet с платой Ethernet. Плата передаёт эти пакеты с рабочей станции в провод. Этот провод может быть одного из нескольких типов. Одни кабели Ethernet передают пакеты с 10МБ/сек, другие с 100МБ/сек.

ПРИМЕЧАНИЕ: TCP/IP может быть связан с большинством плат Ethernet так же быстро, как IPX или другие сетевые протоколы.

И так Вы имеете машину, выполняющую программное обеспечение Ethernet (и для пакетов и платы). Машина это классическая рабочая станция, оборудованная платой Ethernet, которая присоединена к кабелю. Но откуда берутся данные, которые путешествует по кабелю? Ответ зависит от сетевых потребностей организации.

Вообще, будет иметься также несколько других рабочих станций и сетевой концентратор (смотрите Рисунок 12.2). Рабочие станции могут быть размещёны в любом месте здания, и соединяться проводом, проложенным через стены.

Рисунок 12.2 показывает очень простую сетевую установку. Тысячи предпринимателей в масштабе страны имеют такую установку, используя любую из дюжин различных сетевых операционных систем.

ПРИМЕЧАНИЕ: Во многих сетевых установках установлен концентратор. Существует множество сетей Novell NetWare, которые имеют просто файловый сервер или замкнутую схему кабелей, подобной установке на Рисунке 12.2. Концентраторы используются для различных вещёй, включая расширение безопасности, как Вы увидите позже. Но если Вы не опасаетесь допускать беспорядочную, широковещательную передачу в сети, концентратор может быть необязателен.

Обратите внимание на строку на Рисунке 12.2, которая представляет информационный поток. В сетях без концентраторов данные передаются не в конкретном направлении. Вместо этого, они перемещаются во всех направлениях. Типичный пример этого сообщение, которое должно быть послано в настоящее время. Каждый сетевой узел или рабочая станция это интерфейс. Когда сообщение должно быть послано, отправляется запрос всем интерфейсам, ища предполагаемого получателя. Этот запрос посылается в форме широковещательной передачи.

Эта передача передаёт сообщение всем интерфейсам, говоря: "Эй! Для кого из Вас предназначены эти данные? Если ты получатель, пожалуйста, отзовись?" Все интерфейсы получают это сообщение, но только один (тот, для которого сообщение предназначено) фактически отвечает. В этом отношении, нет никакого установленного потока информации, пока получатель не известен. Как Вы можете ожидать, так как эта передача глобальна в сети, все машины слышат ее. Те, кто не является предполагаемым получателем данных, слышат передачу, но игнорируют ее. Пакет запроса умирает в таких рабочих станциях, поскольку нет ответа.

ПРИМЕЧАНИЕ: Весь этот широковещательный сценарий происходит только в блоках сети, или сегментах. Другими словами, разграниченная концентратором (когда все машины подсоединены к концентратору), информация будет широковещательна между всеми машинами в пределах этого сегмента сети. Как Вы увидите, топология таких сегментов может существенно повысить или ослабить вашу сетевую безопасность, по крайней мере, относительно перехватчиков. В основном все машины посылают такой запрос.

Рабочая станция, которая является предполагаемым получателем, отвечает отправлением своего аппаратного адреса. Затем информация посылается по проводу (в пакетах) от передающей рабочей станции к получателю. Вы можете представить, что при этом сценарии (и с момента, когда получатель известен) все другие рабочие станции игнорируют данные, посылаемые между настоящим отправителем и получателем. Это так. Однако они не обязательно должны игнорировать эти данные, и если они не делают так, то могут слышать их. Другими словами, любая информация, путешествующая по сети, всегда слышима всеми интерфейсами в сегменте (запретите инсталляцию средств управления, чтобы предотвратить это).

Перехватчик не являются нечто большим, чем аппаратное или программное обеспечение, которое слышит (и не игнорирует) все пакеты, посылаемые по кабелю. В этом отношении, каждая машина и каждый маршрутизатор это перехватчик (или, по крайней мере, каждое из этих устройств может быть перехватчиком). Затем эта информация сохраняется на каких ни будь носителях и архивируется для последующего просмотра.

ПРИМЕЧАНИЕ: Чтобы использовать свою машину как перехватчик, Вам необходимо или специальное программное обеспечение (разнородный драйвер для платы Ethernet) или версия программного обеспечения организации сети, которое поддерживает разнородный режим.

ПРИМЕЧАНИЕ: Думайте о сети как о динамической среде, типа реки. В этой реке пакеты текут свободно по пути наименьшего сопротивления. Перехватчик это объект, который опускает свою рука в реку и фильтрует воду через пальцы.

Перехватчик может быть (и обычно бывает) комбинацией аппаратного и программного обеспечения. Программное обеспечение может быть общим сетевым анализатором, допускающим опции отладки, или это может быть реальный перехватчик.

Перехватчик должен быть расположен в пределах того же самого сетевого блока (или сети доверия) как и сеть, предназначенная для перехвата. С относительно небольшими исключениями этот перехватчик может быть установлен везде в пределах этого блока (смотрите Рисунок 12.3).

Рисунок 12.3. Возможные размещёния перехватчиков.

Обратите внимание, что одна из позиций, которые я отметил как перехватчик, расположена в пустоте (на сетевом проводе, а не в рабочей станции). Это возможно, хотя вряд ли. Некоторые инструментальные средства, предназначенные для анализа сетевого трафика, могут подключаться непосредственно к кабелю. Эти инструментальные средства весьма дороги и не то, что бы использовал средний взломщик (однако, я думаю, что должен упомянуть их).

Ссылка: Имеются также устройства, которые упоминаются как кабельные перехватчики, которые используются для диагностики проблем с сетевым кабелем. Один такой продукт назван Cable Sniffer (Кабельный Нюхатель) от Macally. Он может использоваться для определения проблем с кабелем в сетях AppleTalk. Его страница расположена на

http://www.macally.com/.

Перехватчики это существенная угроза из-за следующего:

- Они могут фиксировать пароли.

- Они могут фиксировать конфиденциальную или частную информацию.

- Они могут использоваться для нарушения безопасности соседних сетей.

Где Наиболее Вероятно Найти Перехватчик?

Вы, вероятно, можете найти перехватчик почти везде. Однако имеются некоторые стратегические пункты, которые взломщик мог бы одобрить. Один из этих пунктов где-нибудь рядом с машиной или сетью, которая получает много паролей. Это особенно так, если целевая машина является сетевым шлюзом, или путем для данных, исходящих или входящих из внешнего мира. Если ваша сеть выходит к Internet (и это действительно то, что я обсуждаю здесь), взломщик захочет фиксировать процедуры аутентификации между вашей сетью и другими сетями. Это может по экспоненте развернуть сферу деятельности взломщика.

Какой Уровень Риска Представляют Перехватчики?

Перехватчики представляют высокий уровень риска. Фактически, существование перехватчика само по себе показывает высокий уровень компрометации. И если перехватчик был помещён в вашу сеть (людьми неуполномоченными предпринимать такое действие), то она уже скомпрометирована. То есть если ваша ЛВС, подключенная к Internet или нет, имеет перехватчик, кто-то нарушил вашу сетевую безопасность. Один сценарий, когда кто-то проник с внешней стороны и поместил контролирующее устройство в вашу сеть. Другой сценарий, когда один из ваших собственных сотрудников не является хорошим. В любом случае ситуация серьезна.

Аналитики безопасности характеризуют нападение перехватчиком как нападение второго уровня. Взломщик уже проложил себе путь в вашу сеть и теперь стремится далее компрометировать систему. Чтобы сделать это, он должен начать фиксировать все идентификаторы и пароли пользователей. По этой причине (и по информации, которую собирает перехватчик) перехватчик представляет чрезвычайно высокий уровень риска.

Однако перехватчики могут захватывать больше чем просто идентификаторы и пароли пользователей. Они могут фиксировать чувствительные финансовые данные (номера кредитных карточек), конфиденциальную (электронная почта) и частную информацию. В зависимости от ресурсов, доступных взломщику, перехватчик способен фиксировать почти весь трафик в сети.

ПРИМЕЧАНИЕ: Я не думаю, что, практически, любой перехватчик может захватить абсолютно весь трафик в сети. Потому что как только число пакетов увеличивается, растет количество потерянных пакетов. Если Вы исследуете технические отчеты о перехватчиках, Вы обнаружите, что на высоких скоростях и в сетях с большим трафиком, может быть потеряна довольно большая часть данных. Это говорит о том, что перехватчики, используемые хорошими парнями, могут сами быть уязвимы для нападений. Другими словами, сколько пакетов в секунду перехватчик может получить прежде, чем он начнет не справляться со своей фундаментальной миссией? Эту тему, вероятно, стоит исследовать.Технология безопасности значительно развилась. Теперь некоторые операционные системы используют шифрование на уровне пакетов, и, поэтому, даже при том, что нападение перехватчиком может выдать ценные данные, эти данные будут зашифрованы. Это представляет дополнительное препятствие, которое вероятно будет пройдено только людьми с более глубоким знанием безопасности, шифрования и организации сети.

Откуда Перехватчики Исходят и Почему Они Существуют?

Перехватчики разработаны как устройства, которые могут диагностировать сетевое подключение. Вы помните, что в Главе 9, "Сканеры", я упомянул команду UNIX с именем traceroute. traceroute исследует маршрут между двумя пунктами, и используется для определения, существуют ли проблемы на этом маршруте (например, если одна из машин сообщает, что маршрут умер).

Утилиты типа traceroute это тип перехватчиков. Однако перехватчик аппаратного ядра предназначен для исследования движения пакетов на очень глубоком уровне. Кроме того, он, подобно сканеру, имеет совершенно законопослушную цель. Перехватчики были разработаны для помощи сетевым инженерам (а не с целью компрометации сетей).

Некоторые компании производят полные наборы программ перехватчиков, предназначенных для диагностирования сетевых проблем. Ведущая компания в этой области Network General Corporation (NGC), которая предлагает широкое разнообразие продуктов перехвата, включая:

- Sniffer Network Analyzer (я должен упомянуть, что термин Sniffer (Перехватчик) это зарегистрированная торговая марка NGC)

- Перехватчик глобальной сети (WAN - wide area network)

- Network General Reporter

На Каких Платформах Работают Перехватчики?

Теперь перехватчики существуют для каждой сетевой платформы, но даже если это и не так, они все равно будут угрозой для Вас. Вот почему: Перехватчики просматривают пакеты, не машины. Если ваша сеть не полностью гомогенна, перехватчик может существовать в ней. Как я сказал, чтобы перехватывать трафик перехватчик должен быть только на единственном узле сети (или в шлюзе). Это так из-за способа, которым происходят передачи в Ethernet. Поскольку трафик передаётся всем узлам в сегменте сети, в любой платформе, которую Вы имеете, будет так происходить. Также, каждые несколько месяцев для различных операционных систем появляется большое количество перехватчиков. Так как теперь для широкого разнообразия систем доступен исходник, это тенденция, вероятно, продолжится. В конечном счете, Вы увидите перехватчик, написанный для Windows 95 с некоторым видом VB front end. Вы можете держать пари на это.

Кто Ни Будь Фактически Видел Нападение Перехватчиком?

Существует много нападений перехватчиком, выполненных по Internet. Эти нападения были несоизмеримы в терминах адресата и области. Рассмотрите эту консультацию по безопасности:

- В феврале 1994 неизвестный человек установил сетевой перехватчик на многочисленных узлах и магистральных элементах, собирающих более чем 100,000 имен и паролей пользователей через Internet и Milnet. Любой компьютерный узел, допускающий FTP, Telnet или удаленный вход в систему, должен считаться в опасности ... Все сетевые узлы, выполняющие клон операционной системы UNIX должны проверять конкретный разнородный драйвер устройства, который позволяет перехватчику быть установленным. 1

1 Консультация Naval Computer & Telecommunications Area Master Station LANT.

Ссылка: Вы можете обратиться к консультации Naval Computer & Telecommunications Area Master Station LANT на

http://www.chips.navy.mil/chips/archives/94_jul/file14.html.

Естественно, учреждения и частные компании отказываются говорить, какой уровень компрометации мог у них произойти. Но имеются много таких жертв:

- Университет Штата Калифорнии в Stanislaus

- Научно-исследовательская ракетная лаборатория Армии Соединенных Штатов

- White Sands Missile Range

Ссылка: Для получения дополнительной информации об инциденте с Stanislaus посетите

http://yahi.csustan.edu/studnote.html.Для получения дополнительной информации об инцидентах с исследовательской ракетной лабораторией армии США и с White Sands Missile Range, смотрите отчет GAO

http://www.securitymanagement.com/library/000215.html.

Университеты, кажется, подходящие цели, главным образом из-за большого количества имен пользователей и паролей, которые могут быть подобраны таким нападением. Это также имеет место в больших и более сложных сетях. Администрирование сети в университете это настоящая работа, даже если взломщики не бродят вокруг. Сколько раз в университете Вы использовали finger с учетной записью, только чтобы обнаружить, что адресат был отчислен или дипломирован год назад или больше? За два дня до написания этой главы я столкнулся точно с такой же ситуацией. За исключением того, что человек пропадал 18 месяцев. Даже в этом случае, его учетная запись была всё ещё активна!

Какая Информация Чаще Всего Получается от Перехватчика?

Нападение перехватчиком не столь просто, как Вы могли бы подумать. Прежде, чем взломщик сможет эффективно провести его, он должен иметь некоторые знания организации сети. Простая установка перехватчика и оставление его приведет к проблемам, потому что сеть даже с пятью станциями передаёт тысячи пакетов в час. За короткий промежуток времени файл вывода перехватчика может легко заполнить жесткий диск (если Вы регистрируете каждый пакет).

Чтобы обойти эту проблему взломщики обычно перехватывают только первые 200-300 байтов каждого пакета. В этой части содержится имя пользователя и пароль, все что нужно большинству взломщиков. Однако Вы можете перехватывать все пакеты на данном интерфейсе. Если бы у Вас были устройства хранения для обработки такого объема данных, Вы, вероятно, обнаружили бы некоторые интересные вещи.

Где Можно Получить Перехватчик?

Имеется много перехватчиков, доступных на многих платформах. Как Вы можете ожидать, большинство их коммерческие. Коммерческие приложения перехватчики это хорошая идея, если Вы имеете реальную потребность диагностировать вашу сеть (или захвата взломщика). Это, вероятно, плохая идея, если Вы просто хотите узнать об организации сети.

Gobbler (Tirza van Rijn)

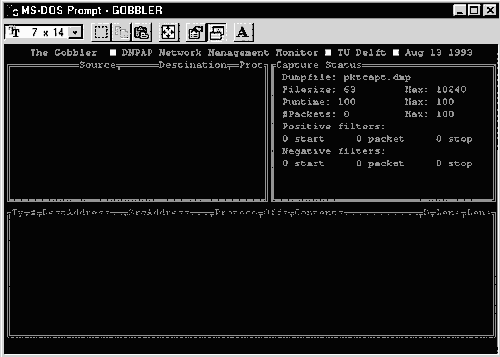

Gobbler, показанный на Рисунке 12.4, является, вероятно, лучшим перехватчиком для желающих немного узнать о сетевом трафике. Он предназначен для работы на платформе MS-DOS, но может работать и в Windows 95.

Рисунок 12.4. Экран Gobbler'а.

Работа Gobbler может сначала показаться немного запутанной. Нет никаких меню в традиционном смысле (то есть меню не очевидны сразу, когда Вы запускаете приложение). Приложение просто запускается, как показано на Рисунке 12.4. (Меню есть, только Gobbler не очень дружественное пользователю приложение.) В зависимости от того, какой пакет Вы получили, в нем может или не может находиться документация. Если она есть, это будет PostScript документ, названный Paper.gs. Из четырех местоположений, где я нашел Gobbler, только одно имеет документ. Это первый из следующих адресов.

Ссылка: Gobbler не распространён широко. Эти ссылки весьма удалены. Ожидайте некоторое время для загрузки. Gobbler может быть найден на:

http://www.cse.rmit.edu.au/~rdssc/courses/ds738/watt/other/gobbler.zip

http://cosmos.ipc.chiba-u.ac.jp/~simizu/ftp.ipc.chiba-u.ac.jp/.0/network/noctools/sniffer/gobbler.zip

ftp://ftp.mzt.hr/pub/tools/pc/sniffers/gobbler/gobbler.zip

ftp://ftp.tordata.se/www/hokum/gobbler.zip

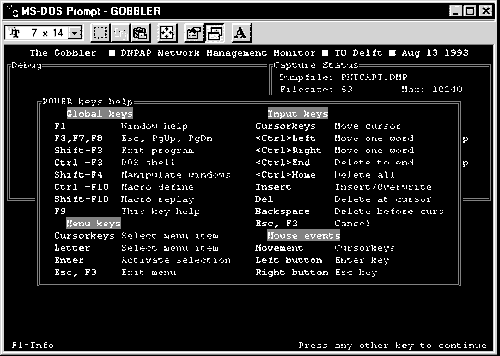

Нажмите клавишу F1 после загрузки приложения, чтобы просмотреть легенду, которая предоставляет информацию о функциях программы (смотрите Рисунок 12.5).

Рисунок 12.5. Экран справки по функциям и навигации Gobbler.

Gobbler работает на любом PC, выполняющем DOS, Windows, Windows 95 и возможно NT. Он может быть выполнен с одной рабочей станции, анализируя только локальные пакеты, или может использоваться дистанционно по сети (это особенно полезная функция).

В программе содержатся некоторые довольно сложные функции для фильтрации пакетов, а также механизм событий (то есть можно определить конкретный тип пакета, с которым нужно столкнуться прежде, чем начать или остановить глубокий процесс регистрации). Возможно наиболее важно, что Gobbler позволяет Вам без всяких усилий просматривать адреса и источника и адресата для каждого пакета (они печатаются на экране в очень удобном виде).

Программа позволяет Вам просматривать процесс регистрации, как он происходит. Это жизненный элемент её полноценности. Как отмечено в одном из обзоров различных случаев, представленных с приложением:

- Мост имел проблемы при прохождении через последовательность запуска, используя протокол bootp. Ловушка пакетов 'Gobbler' использовалась, чтобы фиксировать пакеты к и от моста. Просмоторщик файла дампа и анализатор протокола сделали возможным проследить всю последовательность запуска и выявить причину проблемы. 1

1 T.V. Rijn и J.V. Oorschot, The Gobbler, An Ethernet Troubleshooter/Protocol Analyzer. (Gobbler, Диагностическое Средство Ethernet/Анализатор Протокола) 29 Ноября, 1991. Университет Технологии Delft, Факультет Электротехники, Нидерланды.

ETHLOAD (Vyncke, Vyncke, Blondiau, Ghys, Timmermans, Hotterbeex, Khronis и Keunen)

ETHLOAD это freeware перехватчик пакетов, написанный на C для сетей Ethernet и token ring, который хорошо работает над или вместе с любым из следующих интерфейсов:

- Novell ODI

- 3Com/Microsoft Protocol Manager

- PC/TCP/Clarkson/Crynwr

Далее, он анализирует следующие протоколы:

- TCP/IP

- DECnet

- OSI

- XNS

- NetWare

- NetBEUI

Одна вещь, которая не доступна в стандартном дистрибутиве, это исходный текст. Это неудачно, потому что некоторое время назад исходник был доступен. Однако, как объясняют авторы:

- После того, как в некоторых списках рассылки говорили о том, чтобы поместить исходный текст перехватчика в общественную область и поскольку я понимаю их опасения (даже если большое разнообразие других перехватчиков Ethernet доступна по всюду), я решил не делать исходный текст доступным.

Что является интересным, так это то, что программа имела возможность перехватывать сессии rlogin и Telnet, хотя только со специальным ключом, который должен был быть получен от автора. Как можно было ожидать, даже когда этот ключ был доступен, автор ограничил его доступ к тем, кто мог обеспечить некоторую форму официального сертификата.

Для свободно распространяемой выполняемой программы перехватчика на платформе DOS/Novell, ETHLOAD вероятно наиболее всесторонний из доступных в настоящее время (это несомненно так для платформ PC). Его также более просто найти, чем другие (altavista.digital.com возвращает приблизительно одну сотню имен файлов, и больше чем половина из этих сайтов содержат программу).

Ссылка: Имеются несколько сайтов, которые предлагают ETHLOAD:

- ftp://oak.oakland.edu/SimTel/msdos/lan/ethld104.zip

- http://www.med.ucalgary.ca:70/1/ftp/dos/regular

- ftp://ftp.vuw.ac.nz/simtel/msdos/lan/ethld104.zip

- http://www.apricot.co.uk/ftp/bbs/atsbbs/allfiles.htm

Netman (Schulze, Benko и Farrell)

Netman немного отличается от ETHLOAD тем, что Вы можете получить исходник, хотя процесс более сложен чем "спроси и получи". Он включает деньги ($500 для образовательных учреждений, $1,000 для частных фирм), и группа разработчиков, создавшая его, проясняет, что этот исходник не должен использоваться для коммерческих целей.

Группа в Университете Curtin разработала целый набор программ приложений в проекте Netman:

- Interman

- Etherman

- Packetman

- Geotraceman

- Loadman

- Analyser

Etherman занимается просмотром деятельности Ethernet. Важно обратить внимание, что эта утилита не является обычным "ASCII-выходной фал" перехватчиком пакетов. Как объясняют авторы в Homebrew Network Monitoring: A Prelude to Network Management (Примитивный Сетевой Контроль: Вступление к Сетевому Управлению), Etherman реализует совершенно новый подход, который полностью отличает её от аналогов:

- В этом проекте мы пытаемся расширить цели, визуализируя сетевые данные. Это было достигнуто применением графической модели к совокупности непрерывно обновляемой сетевой статистики.

Их слова верны, эти люди создали экстраординарную утилиту. Программа представляет черный экран, на котором адреса, трафик и интерфейсы представлены как точки в сети (точки соединения, или потоки данных между ними представлены красным). Эта точная графическая модель изменяется с изменением трафика.

Полный набор приложений составляет огромный арсенал для сетевого анализа и управления. В руках взломщика этот набор программ может стать настоящим оружием. По крайней мере, основные возможности программы Etherman работают в X. Чрезвычайно маловероятно, что взломщик выполнял бы X приложения в вашей сети без вашего ведома. Если это не так, Вам лучше проснуться и обратить внимание на свою сеть, ваши проблемы глубже, чем перехватчик.

Ссылка: Проект Netman, документы и все двоичные образы этих программ расположены на

http://www.cs.curtin.edu.au/~netman/.

ПРИМЕЧАНИЕ: Набор приложений Netman по сообщениям писался на платформах Sun и DEC (SPARC и Decstation 5000, соответственно). Информации о перенесении кратка, но достаточно определенна: Это приложение выполняется только на платформах UNIX. Кроме того, помните, когда я говорил, что некоторые перехватчики могут терять данные на высокоскоростных, крупномасштабных сетях? Packetman очевидно одно такое приложение, хотя проблема по сообщениям ограничена платформой SunOS. Это приложение вероятно наиболее функциональный набор программ перехватчиков для платформы UNIX (если не с точки зрения превосходных функциональных возможностей, то по крайней мере в дизайне).

Esniff.c (Posse)

Esniff.c это программа перехватчик, которая всегда распространяется в форме исходника (язык C), и предназначена, прежде всего, для перехвата трафика пакетов на платформе SunOS. Она вероятно наиболее популярна среди взломщиков. Она уже написана, чтобы фиксировать только начальную часть каждого пакета (и таким образом фиксировать идентификаторы входа и пароли пользователей).

Ссылка: Esniff.c доступна во многих местах, включая:

ftp.infonexus.com

http://pokey.nswc.navy.mil/Docs/Progs/ensnif.txt

http://www.catch22.com/Twilight.NET/phuncnet/hacking/proggies/sniffers/

Sunsniff (Автор Неизвестен)

#Sunsniff также разработана специально для платформы SunOS. Она состоит из 513 строк на C, и написана по сообщениям взломщиками, которые желают остаться анонимными. Она неплохо работает на Sun, и вероятно не переносится легко на другие платформы. Эта программа хороша для экспериментирования.

Ссылка: Sunsniff доступна на:

www.catch22.com/Twilight.NET/phuncnet/hacking/proggies/sniffers/

http://mygale.mygale.org/08/datskewl/elite/

http://hacked-inhabitants.com/warez/SUNSNIFF.C

linux_sniffer.c (Автор Неизвестен)

Название этой программы в значительной степени говорит за себя. Программа состоит из 175 строк кода C и распространена, прежде всего, на сайтах взломщиков в Сети. Эта программа под Linux. Это другая утилита удобная для экспериментирования хорошим воскресным полднем. Это свободный и простой способ узнать о движении пакетов.

Ссылка: linux_sniffer.c доступна на:

www.catch22.com/Twilight.NET/phuncnet/hacking/proggies/sniffers/

http://mygale.mygale.org/08/datskewl/elite/

http://www.hacked-inhabitants.com/warez/

Nitwit.c (Автор Неизвестен)

Этот исходник C (159 строк, исключая комментарии) распространён прежде всего на сайтах взломщиков. После компиляции он выполняется как NIT (Network Interface Tap - Сигнал Сетевого Интерфейса) перехватчик. Это другая утилита только для SunOS. Авторы анонимно утверждают, что утилита:

- ...лучше чем 'cpm' от CERT, потому что перехватчик может считывать в нормальном (не разнородном) режиме из /dev/nit и nittie.c почувствует это.

Перед использованием этой утилиты я бы близко исследовал её исходник. Эта утилита появилась из неизвестных переулков Сети.

Ссылка: Nitwit.c может быть найдена на

www.catch22.com/Twilight.NET/phuncnet/hacking/proggies/sniffers/nitwit.c.

Как Я Обнаружу Перехватчик в Моей Сети?

Короткий ответ на этот вопрос: Не как. В этом заключается одна из причин того, что перехватчики так угрожающи для безопасности. Это в значительной степени пассивные приложения, которые ничего не производят. Другими словами, они не оставляют никакого следа в системе.

Один способ обнаружения перехватчика состоит в том, чтобы искать все текущие выполняемые процессы. Это конечно не полностью надежно, но Вы можете, по крайней мере, определить, выполняется ли процесс от вашей машины. Команды для выполнения этой операции различаются от платформы к платформе. С DOS, Windows для Рабочих групп, или Windows 95 могут быть проблемы. Однако, используя UNIX или Windows NT можно легко получить список текущих процессов. В UNIX дайте следующую команду:

ps -aux

или

ps -augx

Эта команда приводит к распечатке всех процессов, кто инициализировал эти процессы, какой процент ЦПУ эти процессы используют, какой процент памяти, и так далее. Вывод направляется в форме стандартной таблицы на STDOUT. Если процесс всё ещё выполняется, он должен быть перечислен в ней (если ваш ps или другие двоичные образы не сделаны троянскими).

Другой метод состоит в том, чтобы искать перехватчик. Имеется только так много перехватчиков, сколько их существует. Возможно взломщик использует freeware версию. Существует вероятность, что взломщик написал свой собственный. В этом случае у Вас неприятности. Вы потратите много времени согласовывая свои каталоги. Это сложная процедура и я не знаю утилиту, которая явно делает это. На платформе UNIX Вы, вероятно, будете должны написать программу непосредственно для себя.

ПРИМЕЧАНИЕ: Программы подобные ps (фактически, большинство программ) могут быть скрыты от запроса ps изменением их argv[0] (их первого параметра) на имя той программы, которая является безвредной и не настоль подозрительной.

ПРИМЕЧАНИЕ: Согласование каталога причудливое высказывание, означающее частое выполнение резервирования (идеально, один раз в день). Уловка состоит в программе, которая берет список файлов при каждом резервировании и сравнивает их с зарезервированными на следующий день. Список включает поле типа файла, которое содержит информацию, которую Вы обычно получаете командой file. Эта команда сообщает состояние файла (является ли он двоичным, текстовым, звуковым и так далее). Если файл в каталоге пользователя был откомпилированным двоичным образом в один день и shell сценарием на следующий, это не обязательно подразумевает, что что-то неправильно, но это стоит отметить. Множество программ могут помочь Вам выполнить согласование файлов и описаны в Главе 11, "Троянские программы". Некоторые из этих программ это Tripwire, ATP и Hobgoblin.

Некоторые утилиты, однако, могут определять, находится ли ваша система в разнородном режиме. Они могут, по крайней мере, обнаружить может ли перехватчик работать под вашей текущей конфигурацией. Nitwit.c одна такая утилита.

Что Я Могу Сделать, Чтобы Помешать Перехватчику?

Помешать нападению перехватчиком не трудная задача. У Вас есть довольно большой выбор и что Вы выберите, вероятно зависит от того, насколько Вы параноидальны. Остальное будет зависеть от стоимости.

Ваше главное беспокойство вероятно передача чувствительных данных (а именно, идентификаторов и паролей пользователей). Часть из них передаются по сети простым (или чистым) текстом и, когда фиксируются перехватчиком, являются легко читаемыми. Решения этой проблемы прямые и эффективны по цене.

Шифрование

В различных местах в этой книге я упоминаю продукт с названием Secure Shell, или SSH. SSH это протокол, который обеспечивает безопасную связь в среде прикладной программы типа Telnet. Он построен на модели клиент/сервер, как и большинство протоколов. Официальный порт, связанный с SSH сервером, это 22. Подключения устанавливаются с использованием алгоритма от RSA. После того, как процедура аутентификации закончена, весь последующий трафик шифруется с использованием технологии IDEA. Это довольно сильное шифрование, подходящее для любой несекретной связи.

В течение некоторого времени исходный SSH хвалили (справедливо), как главный протокол связи, который обеспечивает безопасность шифрованием сессии. Однако в середине 1996 все изменилось. SSH используется наряду с Data Fellows и F-SSH, обеспечивающих в настоящее время высокоуровневую, военную степень шифрования сессий связи. Это обеспечивает самое сильное шифрование доступное широкой публике для связи по TCP/IP.

Если Вы на своем сайте используете F-SSH, имена пользователей и пароли будут меньшими проблемами. Насколько я знаю, не было ни одного случая взлома такой схемы шифрования. Если Вы используете этот продукт, даже если перехватчик присутствует, значение собранной им информации будет незначительно. Ваш штат должен обязательно использовать его.

Люди иногда плохо принимают новые политики и процедуры аутентификации. Короче говоря, Вам может быть придется демонстрировать вашим локальным пользователям насколько просто использовать SSH.

Существуют и свободные и коммерческие версии SSH и F-SSH. Доступна свободная версия утилиты для UNIX, коммерческие версии доступны для Windows 3.11, Windows 95 и Windows NT.

Какие Существуют Другие Способы Отразить Нападения Перехватчиками?

Общепринятый способ отразить нападения перехватчиками состоит в том, чтобы использовать безопасную топологию. Это звучит достаточно просто, но имеет некоторую стоимость.

Знакомы ли Вы игрой, которая состоит из ряда пронумерованных секций? Смысл игры в том, что необходимо упорядочить числа, так чтобы они находились в последовательном, возрастающем порядке, используя наименьшее количество возможных шагов. При работе с сетевой топологией (при ограничениях стоимости управлением), Вы играете в очень похожую игру.

Ее правила:

- Сетевые блоки должны доверять другим сетевым блокам, только если есть причина.

- Сетевые блоки должны разрабатываться вокруг доверительных отношений между вашим персоналом и не вашими аппаратными потребностями.

Установив это, давайте взглянем. Первая момент: сетевой блок должен быть составлен только из тех машин, которые должны доверять друг другу. Они обычно находятся в одной комнате или, в худшем случае, в одном офисе. Ваш штат учета, например, должен быть сгруппирован вместе в некоторой части здания (смотрите Рисунок 12.6).

На Рисунке 12.6 Вы можете немедленно увидеть одно отличие этой конфигурации от других, показанных ранее в этой главе. Обратите внимание, что каждая из станций присоединена к концентратору. (Нет никакой замкнутой петли, подобно тем, которые Вы часто можете видеть в маленьких сетях Novell. Я постоянно вижу такой тип конфигурации в медицинских и юридических офисах.) Кроме того, концентратор связан с переключателем. Главное различие в том, что, так как сегмент подключается таким способом, пакеты можно перехватывать только в пределах этого сегмента сети. Таким образом, оставшаяся часть сети (вне переключателя) защищена от перехвата. Эта методика обычно упоминается как разделение или сегментация.

СОВЕТ: Вы можете также использовать мосты или маршрутизаторы, чтобы выполнить такую сегментацию. Это может быть более подходящим в зависимости от вашей конфигурации и финансов. Фактически, старый PC или рабочая станция могут действовать как мост или маршрутизатор.

Сегментация чрезвычайно дорога. Предположим, что у Вас есть 50 отделов. Это означает, что Вы нуждаетесь в 50 концентраторах, 50 переключателях и маршрутизаторе, чтобы связать их вместе? Возможно. Это зависит от того, насколько Вы параноидальны. Если Вы делаете ответственную работу, тогда да, Вы потратите деньги на аппаратное обеспечение. Но рассмотрите преимущества: Если нехороший служащий хочет установить перехватчик, он может сделать не больше, чем физически вмешаться в рабочую станцию своего коллеги. Кроме того, если в одной из трех станций в учете найден перехватчик, есть только ограниченное число личностей, которые могли поместить его туда.

Проблема вопрос доверия. Некоторые машины должны доверять друг другу, чтобы обмениваться информацией между собой. Ваша задача как системного администратора определить пути создания наименьшего числа возможных доверительных отношений. Таким образом Вы формируете структуру, которая может сообщить Вам, когда перехватчик установлен, где он находится, и кто мог установить его.

Проблема в том, что в большинстве офисов нет реального уровня доверия. Средний Американский бизнес это бизнес создания денег. Tech support is expensive and so is the downtime to restring a network. Additionally, there can be serious costs involved in that restringing. What if all the wiring is embedded in the walls? These are all issues that you must consider. In legacy networks, these are real problems.

Также, Вы должны рассмотреть уровень риска. Что Вы защищаете? Что Вы планируете делать с Internet? Это реальные проблемы. Если Вы намереваетесь подключить вашу ЛВС к Сети, брандмауэра не достаточно. Надеяться исключительно на брандмауэр плохая идея, потому что все время появляются новые методы взлома. Действительно ли брандмауэры непроницаемы? Поставщики говорят да, пока они должным образом сконфигурированы. Однако задумайтесь об этом на мгновение. Было время, не так давно, когда схемы теневых паролей представлялись как довольно надёжные (несмотря на то, что каждый глубоко образованный в безопасности знал, что NIS останется слабостью, и что затенение может быть лучше выполнено влажным лопухом). Взломщики уже могут сканировать позади брандмауэра и определять службы, выполняющиеся там. Это первый и наиболее важный шаг.

Вашим первым беспокойством должен быть наихудший случай: Если злоумышленник проходит через вашу броню, как далеко он может пробраться? Попытайтесь подумать об этом с точки зрения пути или траектории. Начиная с вашего Web сервера и идя назад, как глубоко простираются различные уровни доверия? Например, Web сервер доверяет одной машине, которую мы назовем workstation1. Сколько машин доверяют workstation1? Сколько из этих машин доверяют другим? Другими словами, самый плохой сценарий, когда взломщик наконец исчерпает машины, которые можно компрометировать?

Ваша задача помешать этому сценарию стать бедствием. Вы делаете так гарантируя, что если даже злоумышленник разместил перехватчик, то деятельность по перехвату ограничена очень маленькой областью.

Если бы я имел доступ к большой ЛВС, связанной с Сетью, я бы мог перехватывать в ней трафик. Имеются продукты, которые могут надежно и удобно представлять результаты такого перехвата в табличной форме. Хорошее устройство памяти, типа диска Jazz, является превосходным адресатом для сохранения log-файлов перехватчика.

Итог

В этой главе Вы узнали немного о перехватчиках:

- Перехватчики фиксируют движение пакетов через сеть, обычно Ethernet.

- Они могут быть размещёны тайно на ваших дисках.

- Перехватчик может захватывать весь трафик в конкретном блоке сети (или сегменте).

- Предотвращение компрометации это процесс из двух шагов: шифрование и разделение.

- Зашифрованная связь может использоваться, чтобы предотвратить захват паролей, если нападение перехватчиком выполняется в данное время.

- Методы обнаружения недостаточны, потому что перехватчики оставляют немного следов. Однако Вы можете выполнять утилиты согласования файлов, чтобы обнаружить новые файлы в системе.

- Вы можете проверять процессы во время их выполнения.

Я утверждаю, что Вы можете извлечь большую выгоду, выполняя перехватчик в своей сети, даже только в течение одного дня. Это познакомит Вас с чем сталкивается взломщик, чтобы осуществить такое нападение. Также, после того, как Вы станете опытны в перехватчиках и сможете лично убедиться, какая информация может фактически быть собрана в вашей конкретной сетевой конфигурации.

Наконец, перехватчик или нет, проследите уровни и отношения доверия в вашей сети. Вы можете удивиться, найдя, что этот путь простирается через большую часть вашей сети по той или иной причине. Это становится более сложным в зависимости от того, сколько у Вас интерфейсов и сколько протоколов работают на них. Например, если ваша фирма выполняет Novell в одной области, AppleTalk во второй, TCP/IP в третьей, DECnet в четвертой, NFS в пятой и т.д., это большая работа для Вас. Начиная с любой данной точки, как далеко Вы можете пройти прежде, чем достигните конца доверительных отношений?

Ссылка: Уровни и отношения доверия между сегментами сети будут исследованы далее в Главе 28, "Нападения Обманом". Обман полагается почти исключительно на доверительные отношения и имеет мало общего с паролями. (В конце концов, кому нужен пароль, если две машины уже доверяют друг другу?)

Эти соображения актуальны в проблеме перехватчиков. В заключении, перехватчики очень мощные утилиты для взломщиков, но только, если Вы позволяете им существовать. Кроме того, если Вы найдёте один в своей сети, не удаляйте его немедленно. Вместо этого, установите ваш собственный и выясните, кто занимается перехватом. Успешные заключения о взломе сети почти никогда не начинаются с конфронтаций. Они начинают с хитрости. Вы не можете идти в суд без доказательств.

Macmillan Computer Publishing.

Все мессаги сюда:yanich@inbox.ru |