Максимальная Безопасность:

Руководство Хакера по Защите Вашего Internet Сайта и Сети

13

Техника Сокрытия Личности

Когда сеть, теперь Internet, разрабатывалась, предполагалось, что все пользователи хотят быть открытыми. Ни у кого не было причин скрываться, и казалось разумно, что исследователи должны быть способны обнаруживать друг друга. Поэтому создавались утилиты, чтобы облегчить такое обнаружение.

Начиная с тех ранних дней, создание множества протоколов сделало обнаружение людей даже более удобным. Как Вы увидите позже в этой главе, те дни требовали высокого уровня знания организации сети от пользователя. Сегодня поиск или идентификация большинства личностей тривиальна. По всей главе я исследую эти методы, а также некоторые концепции множественного прослеживания (прослеживание нескольких людей одновременно).

Вы можете задаться вопросом, почему это считают проблемой безопасности. По правде говоря, это не так, пока не так. Однако поскольку Вы читаете эту главу, то узнаете, что Internet это мощный инструмент для внутреннего шпионажа. Правоохранительные и спецслужбы уже проводят такие действия в Internet, и для них Сеть золотая жила. Не нужен никакой ордер на обыск, чтобы "изучить" деятельность кого либо в Internet. Аналогично, не нужны никакие доверенности, чтобы создавать списки личностей, которых правоохранительный считают вовлеченными в незаконную (или даже мятежную) деятельность. Это не шутка. Если Вы имеете радикальные политические взгляды, к концу этой главы Вы можете выбрать навсегда сохранить эти взгляды (или получить приличное образование в криптографии).

Подобно всем главам, эта начинается с наиболее фундаментальных аспектов освещаемой темы и продвигается вперёд к более продвинутой информации. Опытные пользователи должны перейти вперёд на несколько страниц.

Прежде, чем начать, я должен сделать одно замечание относительно скриншотов и диагностической сетевой информации, содержащейся в этой главе. Некоторые методы обнаружения личности требуют использования поисковых серверов. К сожалению, на сколько я знаю, закон не охватывает перепечатывание адреса электронной почты индивидуума без его согласия. Поэтому я не могу обеспечить скриншоты исследований, потому что они обязательно содержат адреса электронной почты неизвестных пользователей.

Поэтому, исследования будут описаны, а не проиллюстрированы. Я приношу извинения за это. Однако я не хотел бы, чтобы мой адрес электронной почты был публичным, и я не вижу никакой причины, почему кому-либо считать иначе. Часто приводится аргумент, что любой, кто посылает сообщения в группы новостей Usenet, по крайней мере, дал неявную форму согласия. Я не поддерживаю эту точку зрения. Так, я боюсь, что мы будем должны удовлетвориться описанием вместо скриншотов. Я предпринял усилия, чтобы тщательно объяснить каждый шаг для обеспечения предельной ясности. Я надеюсь этого достаточно.

Так, давайте начнем с основ вашего сервера. Мы начнем с основ и проложим наш путь наружу.

Что Находится в Имени?

Имеются две формы идентификации пользователя, которые относятся ко всем платформам: ваш адрес электронной почты и ваш IP адрес. Часто теоретизируют, что если один из них скрыт, другой никогда не может быть найден. Это неверно. Без последовательной передачи сообщений через ряд доверительных анонимных ремейлеров (ремейлеры, которые предположительно являются безопасными), анонимность в Internet фактически невозможна. Анонимные ремейлеры обсуждаются в Главе 7, "Рождение Сети Internet".

Однако возможно сделать себя относительно невидимым, и так, вероятно, хотело бы сделать большинство людей. Прежде, чем я буду более конкретным, имеются некоторые утилиты, о которых Вы должны знать, а также методы прослеживания личностей. Я начну с finger.

finger

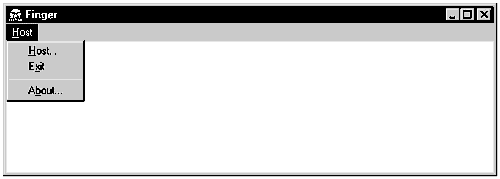

Служба finger это утилита, общая для платформ UNIX. Ее цель состоит в том, чтобы предоставить информацию о пользователях данной системы. На практике finger работает подобно большинству других служб, доступных в UNIX. Рисунок 13.1 демонстрирует использование Finger32, популярного finger клиента для платформы Microsoft Windows.

Рисунок 13.1. Процесс finger запроса.

Ссылка: Finger32 это маленькое портированное приложение с UNIX утилиты finger. Оно доступно здесь:

ftp://hyper.net.au/Win95nt-apps/Finger/Wsfinger/Wsfngr32.zip

Служба finger полагается на модель клиент/сервер, которая является актуальной в приложениях Internet. Эта модель работает следующим образом: машины, выполняющие приложения серверы распространяют информацию клиентам. Клиенты это программы, предназначенные для приема и интерпретации информации от приложений серверов. Например, Вы используете Web броузер (или клиент) чтобы читать информацию, отправленную Web сервером (HTTP сервером).

В любом случае, отношения finger клиент-сервер работает следующим образом: На целевой машине (почти всегда UNIX система), выполняется сервер, названный fingerd. Он более часто упоминается как демон finger. Его цель состоит в том, чтобы отвечать на запросы от finger клиентов из пустоты.

Демон finger может возвращать различную информацию, в значительной степени зависящую от конфигурации сервера и индивидуальных установок пользователя. Например, иногда "открытый" сервер UNIX (то есть не выполняющий брандмауэр) отвергает доступ к finger. Это делается отключением демона finger, удалив его из файла /etc/inetd.conf. В этом случае служба finger никогда не запускается. Любой сделанный клиентом finger запрос, отправленный такой машине, встретится с пустым ответом (или возможно, Connection Refused (Отказ в Подключении)).

Многие организаций, особенно ISP, правительственные сайты и частные корпорации отключают службы finger. Каждый имеет интерес в сохранении секретности своих пользователей, и это обычная причина для отключения службы. Однако, как Вы узнаете позже, их мотивацией может также быть системная безопасность.

СОВЕТ: Некоторая жизненно важная информация о системе может быть получена направлением finger на системные ID типа root, bin, FTP, и так далее. На этих учетных записях некоторые сайты отключат службы finger в целом. Думается, что ограничивая finger и RPC услуги, можно ограничить количество информации, доступной взломщикам в пустоте. До некоторой степени, это истинно.

Ссылка: Превосходный документ, написанный Dan Farmer and Wietse Venema, обращается к этой проблеме: "Improving the Security of Your Site by Breaking Into It" ("Улучшение Безопасности Вашего Сайта Вторжением В Него"). Документ очень широко распространён в Internet. Имеется очень надёжный источник:

http://www.alw.nih.gov/Security/Docs/admin-guide-to-cracking.101.html.

(Это правительственный сайт, так что с большой вероятностью эта ссылка будет хороша на много лет вперед.)

Некоторые сайты не отключают службы finger в целом, но вместо этого ограничивают тип информации, к которой можно обратиться. Например, по умолчанию, демон finger позволяет широкосистемный finger запрос. Любой может быть указан finger, включая специальные или привилегированные учетные записи. Когда широкосистемный finger запрос позволяется, можно собрать информацию по всем пользователям, в настоящее время зарегистрированным на машине. Это делается следующей командой из приглашения к вводу команды UNIX:

finger @my_target_host.com

Символ @ имеет по существу тот же самый эффект, как и звездочка в поиске с регулярным выражением. Когда он используется, пользователь указывает finger на всех пользователей, в настоящее время зарегистрированных на целевой машине. Это наиболее полезно для маленьких поставщиков, которые имеют немного клиентов, или при проведении такого finger запроса поздно вечером. Конечно, указывать finger этим способом на компанию такого размера, как Netcom, было бы глупо. (Ответ, отправленный сервером, был бы вероятно очень длинным. Единственно возможная причина для выполнения этого состоит в том, чтобы генерировать базу данных пользователей Netcom.) Во всяком случае, некоторые организации отвергнут такой запрос, вместо него вынуждая запросившую сторону определить конкретного пользователя.

Другие сайты используют взломанные демоны finger, созданные внутри или доступные как дистрибутивы на других сайтах в Internet. Эти демоны finger имеют расширенные возможности, включая расширенные опции конфигурации.

Ссылка: Один такой взломанный демон finger это Configurable Finger Daemon, или cfingerd. Написанный Ken Hollis, cfingerd обеспечивает функции защиты, не доступные в обычных finger серверах. Его можно рассматривать превосходной заменой для стандартного дистрибутива finger. Он доступен бесплатно на

ftp://ftp.bitgate.com/pub/cfingerd/.

Ссылка: Для более обобщенного понимания работы демона finger, я предлагаю рассмотреть источник для любого finger клиента. Имеется хороший сетевой ресурс для этого на

http://araneus.york.ac.uk/owtwaww/finger.htm.

Во всяком случае, рассматривая процесс finger запроса Вам будет необходимо только несколько моментов, но чтобы использовать пример, необходим finger клиент. Однако пользователи UNIX не имеют потребности в finger клиенте, потому что он включен в основной дистрибутив. То же самое для Windows NT. Так что этот небольшой раздел прежде всего для пользователей Windows, Mac, и OS/2. Finger клиенты перечислены в Таблице 13.1.

Таблица 13.1. Finger клиенты для не UNIX и не NT пользователей.

| Платформа | Клиент | Расположение |

| Windows (Все) | WSFinger | ftp://papa.indstate.edu/winsock-l/finger/wsfngr14.zip |

| Macintosh | Macfinger | ftp://ftp.global.net.id/pub/mac/internet/finger-15.hqx |

| OS/2 | FFEU | http://www.musthave.com/OS2/ftp/ffeu101.zip |

Для целей демонстрации я буду использовать Finger32, популярное finger приложение для Windows 95. Приложение просто использовать. Оно представляет пользователю очевидный экран, в котором Вы выбираете свой узел. (Смотрите Рисунок 13.2.)

Рисунок 13.2. Экран Finger32, выбор узла.

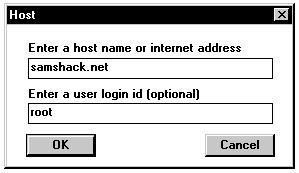

Когда Вы выберите эту опцию, появится диалоговое окно, требующее узел и имя пользователя. (Смотрите Рисунок 13.3.)

Рисунок 13.3. Определение вашего адресата.

Обеспечение адресата выполняет finger сервер, вывод должен выглядеть примерно так:

Login name: root In real life: 0000-Admin(0000) Directory: / Shell: /sbin/sh Last login Tue Feb 18 19:53 on pts/22 New mail received Wed Feb 19 04:05:58 1997; unread since Wed Feb 19 03:20:43 1997 No Plan.

Это сообщает Вам несколько вещёй, включая каталог, где постоянно находится root@samshack (/), использующуюся оболочку (/sbin/sh), и некоторые подробности о последнем входе в систему и почте. (Закоренелые хакеры также узнают, что root@samshack.com использует Solaris в качестве операционной системы. Обратите внимание на строку 0000-Admin(0000).)

Эта информация кажется не особенно информативной. Однако в 70% случаев поле In real life заполняется именем. Хуже всего, что в некоторых университетах Вы можете получить название, номер телефона, номер комнаты общежития, и основынх студентов, зарегистрированных там (не особенно важная информация, но она имеет некоторый интерес).

Информация, доступная через finger запрос, управляется, прежде всего, системным администратором данного сайта, также как информация, которую Вы обеспечиваете в своей подписи. Новые пользователи не знают об этом и обеспечивают всю информацию, которую могут. Большинство людей не имеет никаких причин скрывать, и многие обеспечивают номер своего офисного телефона или даже свой собственный адрес. Это человеческая природа, быть главным образом честным, особенно когда объект, к которому они предоставляют информацию, кажется благоприятным.

Так процесс идентификации обычно или начинается или заканчивается finger запросом. Как отмечено предварительно, finger запрос использует ваш адрес электронной почты как индекс. Это приводит нас немедленно в область некоторой дискуссии. Некоторые люди полагают, что, изменяя свой адрес электронной почты в настройках Netscape Navigator или Microsoft Internet Explorer, они скрывают свою личность. Это не так. Это просто делает ваш адрес электронной почты более трудным для получения. Я отложу эту тему на время. А пока, я хочу продолжить с finger, предлагая Вам небольшой фольклор. Следующее это классическая история Internet. (Если вы когда-либо направляли finger на coke@cs.cmu.edu, пропустите следующие несколько параграфов.)

Несколько лет назад сотрудники отдела информатики в Университете Carnegie-Mellon имели проблемы со своим автоматом для напитков. Часто, штатные сотрудники должны были спуститься вниз только для того, чтобы обнаружить пустую машину. Чтобы исправить эту проблему они переделали машину, подключив её к Internet (очевидно, они сделали это, связав машину с DEC 3100). После этого они смогли выпускать finger запрос и определять следующие вещи:

- Сколько напитков каждого типа

- Какие напитки есть – Кока, Диетическая Кока, Спрайт и так далее

- Холодны ли имеющиеся напитки

Сегодня Вы всё ещё можете выдать finger запрос автомату для напитков в CMU. Если бы Вы сделать так, то получили бы вывод, очень похожий на следующее:

[ Forwarding coke as "coke@l.gp.cs.cmu.edu" ]

[L.GP.CS.CMU.EDU]

Login: coke Name: Drink Coke

Directory: /usr/coke Shell: /usr/local/bin/tcsh

Last login Sun Feb 16 18:17 (EST) on ttyp1 from GS84.SP.CS.CMU.EDU

Mail came on Tue Feb 18 14:25, last read on Tue Feb 18 14:25

Plan:

M & M Coke Buttons

/----\ C: CCCCCCCCCCC.............

|?????| C: CCCCCCCC.... D: CCCCCCCCCC..

|?????| C: CCCCCCCCCCCC D: CCCCCCCC....

|?????| C: CCCCCCCC.... D: CCCCCCCCC...

|?????| C: C...........

\----/ S: C...........

| Key:

| 0 = warm; 9 = 90% cold; C = cold; . = empty

| Beverages: C = Coke, D = Diet Coke, S = Sprite

| Leftmost soda/pop will be dispensed next

--^-- M&M status guessed.

Coke status heuristics fit data.

Status last updated Wed Feb 19 00:20:17 1997

Как Вы можете видеть, не имеется никакого конца информации, доступной по finger запросу. История этого автомата была рассказана Terence Parr, Президентом и Lead Mage Института MageLang (http://www.magelang.com/), на Конференции Разработчиков Netscape в Центре Moscone в Сан-Франциско в 1996. По сообщениям, Parr демонстрировал приложение Java, которое могло эмулировать взлом этого автомата, когда внезапно, бывший студент CMU, Michael Adler, поднялся. Adler объяснил взлом подробно, имея непосредственно знание рассматриваемого автомата. Фактически, Adler был в значительной степени ответствен за добавление функции индексации температуры.

Во всяком случае, многие администраторы настаивают на поддержке finger, и некоторые имеют законные причины для этого. Например, finger сервер позволяет простое распределение информации. Для того, чтобы finger сервер поддерживал такие функциональные возможности, целевой пользователь (или псевдоним) должен иметь файл plan. (Автомат в CMU конечно делал так!) Этот файл обсуждается в следующем разделе.

Файл Plan (.plan)

На большинстве серверов UNIX, каталоги пользователя сохраняются в каталогах /home/ или /usr. Например, пользователь с именем cracker будет иметь основной каталог в /home/cracker. (Это не задано жестко. Системные администраторы ответственны за то, где такие каталоги сохраняются. Они могут определить их местоположение в любом месте диска, но типичное местоположение это /usr или /home.)

Как правило, в основном каталоге имеется ряд специальных файлов, создаваемые, когда пользователь обращается к своему счету впервые. Например, когда он впервые использует почтовую программу Pine, устанавливается ряд файлов, включая .pinerc, который является файлом конфигурации для этого почтового клиента.

Эти файлы упоминаются как точечные файлы, потому что их имя начинается с точки. Большинство точечных файлов создаются автоматически. Однако с файлом .plan это не так. Пользователь должен создать этот файл самостоятельно, используя любой текстовый редактор (например, vi или pico). Этот файл может быть сравнен с файлом plan.txt в системе VAX. Его цель состоит в том, чтобы печатать указанную пользователем информацию всякий раз, когда этот пользователь становится адресатом finger запроса. Так, если пользователь сохраняет в файле .plan текст, описывающий хронологию его жизни, этот текст будет напечатан на STDOUT на стороне запросившего finger информацию. Файл .plan это один путь, которым информация может распространяться через finger сервер. (Обратите внимание, что Вы, пользователь, должны создать этот файл .plan. Он не будет создан автоматически кем-либо ещё.) Если Вы изучите Рисунок 13.1 снова, это станет более ясным.

СОВЕТ: Вы, возможно, сталкивались с серверами или пользователями, которые предлагали вам Finger for more info (Используйте finger для получения дополнительной информации). Обычно, это влечет за собой finger запрос на адрес, подобно info@targethost.com. Чаще всего, информация, которую Вы получаете (она может быть простым текстом) исходит из файла .plan.

Имеются и другие причины, по которым некоторые администраторы сохраняют службу finger действующей. Программы могут быть запущены, определяя конкретный адрес, на который будет направлен finger. Другими словами, можно (хотя это не рекомендуется) распространять текстовые файлы этим путем. Например, Вы можете написать обработчик события, чтобы перехватывать finger запросы, нацеленные на конкретного пользователя. Если бы пользователь А был запрошен по finger, сервер запросившей стороне послал бы указанный текстовый файл. Я видел несколько серверов сконфигурированных таким способом, хотя он более общий для просмотра почтовых списков, разработанных таким способом.

По любой из этих причин службы finger могут выполняться на сервере, в котором Вы имеете учетную запись. Если Вы ещё не потрудились проверить какая информация доступна, то можете проверить это сейчас, выдав finger запрос к вашей собственной учетной записи. Вы можете также исследовать эту информацию (большую её часть, во всяком случае) дав следующую команду из подсказки оболочки:

grep your_username /etc/passwd

СОВЕТ: Эта методика будет работать только на серверах, которые используют не теневые файлы паролей и которые не используют NIS. В обратном случае Вам, вероятно, придется выдать команду похожую на эту:ypcat passwd || cat /etc/passwd | grep user_name

Эта команда напечатает информацию, которую сервер содержит о Вас в файле /etc/passwd. Обратите внимание, что эта информация будет видна, даже если сервер использует теневые пароли.

И так теперь Вы знаете: Имена большинства граждан Сети могут быть получены. Если ваш системный администратор настаивает на использовании finger, есть несколько вещёй, которые Вы можете предпринять, чтобы минимизировать свое раскрытие:

- Использовать популярную утилиту chfn, чтобы изменить finger информацию, доступную посторонним

- Если chfn не доступна, попросите чтобы сисадмин изменил вашу информацию

- Отмените вашу текущую учетную запись и создайте новую

ПРИМЕЧАНИЕ: Если Вы сторонник жестких решений и хотите препятствовать людям многократно направлять finger на вашу учетную запись, создайте файл .plan, содержащий несколько мегабайт мусора. Это наиболее полезно, если ваш сисадмин отказывается помогать, chfn недоступна, и какой-то шутник пробует отслеживать ваши движения, используя finger.

Конечно, возможно Вы обеспокоены не столько тем, что были указаны finger, сколько тем, кто это сделал. Если так, Вам необходима MasterPlan.

MasterPlan

MasterPlan превосходная утилита. Написанная Laurion Burchall и выпущенная в августе 1994, этот программа имеет агрессивный подход в защите вашей секретности. Прежде всего, MasterPlan идентифицирует, кто пробует направлять finger на Вас. Каждый раз, когда обнаруживается finger запрос, MasterPlan пытается получить имя узла и идентификатор пользователя стороны, использующей finger. Эти переменные направляются в выходной файл с именем finger_log. MasterPlan также определяет, как часто на Вас направляется finger, так что Вы можете легко обнаружить, если кто-то пробует прослеживать Вас. (Слежение относится к практике, когда пользователь A пытается определить привычки пользователя B, используя различные сетевые утилиты, включая finger и r команды.)

СОВЕТ: r команды состоят из набора сетевых утилит, которые могут собирать информацию о пользователях удаленных узлов. Я буду обсуждать одну из них, утилиту с названием rusers, через некоторое время.

Как правило, взломщик пишет Perl или shell сценарий, чтобы направлять finger (или иначе делать запрос) на адресата через указанное число минут или часов. Причины для такого исследования могут быть различны. Одна из них формирование профиля адресата. Например, когда пользователь входит? Как часто пользователь проверяет почту? Откуда пользователь обычно входит? Из этих запросов взломщик (или другая любопытная сторона) может определить другие возможные точки в сети, где пользователь может быть найден.

Рассмотрите этот пример: взломщик, которого я знаю, пытался прервать трафик электронной почты национально известной журналистки, которая описывала истории взлома. Эта журналистка имела больше одной учетной записи и часто регистрировалась то в одной, то в другой. (Другими словами, вместо одной регистрации, она производила цепочку подключений.) Это общая практика для публичных людей. Они хотят скрыться от чрезмерно восторженных фанатов (или возможно даже законопослушных противников). Таким образом, они резервируют, по крайней мере, одну учетную запись для получения публичной почты и одну, чтобы получать частную почту.

Выполняя сценарий исследования на журналистке, взломщик был способен идентифицировать её частный адрес электронной почты. Он был также способен скомпрометировать эту сеть и в конечном счете фиксировать всю почту журналистки. Почта была в основном дискуссией между журналисткой и инженером программистом из Англии. Предмет её касался высококлассного случая взлома в новостях. (Эта почта была позже распространена группам взломщиков в Internet.)

В любом случае, MasterPlan может помочь идентифицировать такие случаи, по крайней мере относительно finger запросов. Утилита маленькая, легко распаковывается и конфигурируется. Включен C исходник, и дистрибутив, насколько известно, хорошо компилируется в большинстве UNIX систем. (Исключая по сообщениям платформы Ultrix и NeXT.) Хорошая новость для пользователей Linux в том, что прекомпилированный двоичный образ идет с дистрибутивом. Стандартный дистрибутив MasterPlan доступен на

Версия, скомпилированная для Linux, доступна на

Как Вы теперь видите, утилита finger опасна и раскрывающая. Теперь все больше и больше сайтов отключают службы finger, по крайней мере, для внешних запросов. Однако по различным причинам многие поставщики просто не трудятся запретить их.

СОВЕТ: Если Вы хотите увидеть пример динамического отображения IP адреса в имя пользователя, попытайтесь направить finger на ppp@wizard.com. Этот узел имеет очевидно псевдонимы подключений PPP так, что весь список пользователей, связанных через PPP, может быть изучен, используя команду finger. Таким образом, если Вы получаете сообщение от пользователя из этого домена, но пользователь затенил свой адрес электронной почты, его можно получить, используя команду finger. Направляя finger на целый блок текущих PPP адресов, Вы можете отобразить IP в имя пользователя и затем использовать finger с этим именем. Проходя этот процесс, Вы можете легко получить адрес электронной почты пользователя в этом домене, даже если его пытаются скрыть.

Обратите внимание, что MasterPlan не помешает кому либо направлять finger на Вас. Она просто идентифицирует эту сторону и то, сколько раз finger запрос был выпущен.

Но это все подразумевает, что ваш поставщик позволяет finger запросы из пустоты. Предположим на мгновение, что он не делает этого. Подразумевает ли это, что Вы в безопасности и не должны волноваться, что ваше имя будет обнаружено? Едва ли. Это просто означает, что стандартный finger запрос будет не в состоянии предоставить любую информацию о Вас.

Предположим, что кто-то делает попытку направить finger на Вас и обнаруживает, что finger запросы из пустоты запрещёны. Предположим далее, что этот человек решил найти ваше реальное имя и хочет рискнуть сердитым сообщением от вашего провайдера к его собственному. В таком случае любопытная сторона инициализирует сессию Telnet к почтовому серверу вашего провайдера. (Это делается инициализацией запроса Telnet на порт 25.)

В большинстве случаев (кроме тех, когда поставщик параноидален или выполняет брандмауэр) сервер примет подключение Telnet на порт 25 (порт, на котором выполняется sendmail). Такое подключение похоже на следующее:

220 shell. Sendmail SMI-8.6/SMI-SVR4 ready at Wed, 19 Feb 1997 07:17:18 -0800

СОВЕТ: Предыдущая часть это начало сессии Telnet, инициализированной на Solaris 2.5 SPARC station 20. Различные типы UNIX обеспечат различные строки в начале сессии. Однако почти все показывают операционную систему и номер версии.

Если любопытная сторона может получить такую подсказку, имеется больше 80-ти процентов вероятности, что она через мгновение будет иметь ваше имя. Информация собирается выдачей следующей команды:

expn username

Эта команда запрашивает, чтобы почтовый пакет развернул имя пользователя в адрес электронной почты и реальное имя. Эта возможность (не ошибка) пакета sendmail. Ответ обычно расширится в что-что подобное:

username <username@target_of_probe.com> Реальное Имя

Первое поле возвращает назад имя пользователя или идентификатор пользователя, расширение которого Вы запрашиваете. Он сопровождается адресом электронной почты человека и наконец, его "реальным" именем.

Обратите внимание, что функция expn может быть заблокирована системным администратором, хотя фактически немногие делают это. Для этого есть причины, и наиболее вероятно то, что администраторы просто опасаются игр с конфигурацией sendmail. Sendmail это сложная и мощная программа, которая развилась в огромный пакет. Она имеет так много опций, что может быть написана целая книга только о её конфигурировании. По этой причине, без сомнения, sendmail не раз была источником дыр в безопасности Internet. Так что Вы можете задаться вопросом, почему программа вообще используется. Это просто объяснить. Sendmail наиболее успешная программа для транспортировки электронной почты из когда либо созданных. Миллионы пользователей во всем мире посылают почту каждый день, используя эту программу.

В любом случае, если функция expn действует, любопытный человек все равно получит ваше реальное имя, если оно доступно. К сожалению, даже если функция expn будет заблокирована, подсматривающая сторона все равно может проверить существование вашей учетной записи, используя функцию vrfy. This is academic, however. Если система sendmail вашего поставщика выполняет сессии Telnet, больше 70-ти процентов вероятности, что одна или обе из этих функций будут доступны.

СОВЕТ: Вы найдёте, что многие другие версии sendmail, которые теперь перенесены почти на каждую платформу, также предоставляют эту информацию.

В настоящее время, кроме перезаписи вашей учетной записи так, чтобы ваше реальное имя не появлялось в базе данных /etc/passwd, не существует никакого пути осуществления контроля над этими удаленными функциями. Sendmail проблемы должны решаться корневым пользователем. Кроме того, очень маловероятно, что системный администратор будет возиться с конфигурацией sendmail, только чтобы удовлетворить потребности параноидального пользователя. Таким образом, вот практический метод: Если Вы намереваетесь остаться неосязаемым в Сети, Вы никогда не должны позволять вашему реальному имени попадать в файл /etc/passwd.

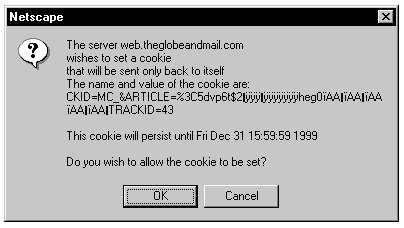

Несколько Слов о Cookies

Вы видели сообщение много раз. Вы приземляетесь на WWW сайте, и появляется диалоговое окно. Сервер на другом конце говорит, что требуется установить cookie. Большинство пользователей понятия не имеют, что это значит, так что они просто нажимают кнопку OK и продолжают. Другие пользователи фактически читают содержание диалогового окна и немного волнуются. (Это особенно так, когда cookie собирается быть установленным примерно до 2000 года. Пользователь не может убедиться что это за cookie, но почти все пользователи отклоняют cookie, когда он собирается зависнуть на 3 или 4 года.)

СОВЕТ: Если Вы никогда не видели такое диалоговое окно, Вы должны настроить ваши опции предупреждать Вас прежде, чем cookies будет установлен. Лично я предпочитаю, по крайней мере, быть уведомленным, когда что-нибудь пишется на мой жесткий диск. Вы должны наблюдать за всеми такими действиями, контролируя любой код или что-либо другое, произвольно отправленное вашей машине.

Что такое cookies? Концепция cookie очень похожа на пометку вашей руки в танцевальном клубе. Вы можете передвигаться по клубу, пить спиртные напитки, танцевать, и даже выйти наружу к вашему автомобилю на нескольких минут. Пока отметка находится на вашей руке, Вы не будете должны платить снова, и при этом ваш доступ не будет ограничен. Но cookies идут значительно дальше, чем это. Они записывают определенную информацию о пользователе чтобы, когда пользователь возвращается к странице, информация (известная как информация о состоянии) могла быть восстановлена. Проблема с cookies, тем не менее, не в том, что информация восстанавливается. Речь о том, откуда информация восстанавливается: с вашего жесткого диска.

Cookies (которые Netscape называет persistent client state HTTP cookies - HTTP cookies постоянного состояния клиента) теперь, прежде всего, используются, чтобы хранить опции относительно каждого пользователя, как он просматривает страницу. Люди из Netscape объясняют это таким образом:

- Этот простой механизм обеспечивает мощное новое средство, которое приспосабливает узел к новым типам приложений, написанным для Web сред. Торговые приложения могут теперь хранить информацию об элементах, выбранных в настоящее время, для оплаты услуг могут повторно посылать информацию регистрации и освобождать клиента от повторного ввода идентификатора пользователя при следующем подключении, сайты могут хранить предпочтения пользователя на клиенте, и делать так, чтобы клиент поставлял эти предпочтения каждый раз, когда связывается с сайтом.

Ссылка: Статья, из которой сделаны предыдущие выдержки, "Persistent Client State HTTP Cookies" ("HTTP Cookies Постоянного Состояния Клиента"), может быть найдена на

http://home.netscape.com/newsref/std/cookie_spec.html.

Чтобы понять как работает cookies, пожалуйста изучите Рисунок 13.4.

Рисунок 13.4. Установка cookies.

Как Вы можете видеть, когда с удаленным сервером входят в контакт, он запрашивает разрешение установить cookie. (Одно удивляет, почему некоторые сайты устанавливают cookie на их начальной странице. Какую информацию о состоянии они записывают? Вы пока не определили никакие предпочтения, и по существу для записи ничего нет.) До установки cookie пользователь обычно сталкивается с предупреждением, показанной на Рисунке 13.5.

Рисунок 13.5. Cookie предупреждение!

СОВЕТ: Обратите внимание, что это предупреждение будет показано, только если Вы выберете соответствующую опцию (Warn on Cookie) в ваших предпочтениях. В Netscape Navigator эта опция может быть отмечена в меню Network Preferences во вкладке Protocols. В Microsoft Internet Explorer она может быть установлена в меню "Свойства обозревателя" во вкладке "Дополнительно".

Защитники cookies упорно утверждают, что они безопасны, не могут помочь в идентификации пользователя, и поэтому неопасны. Это не так, как объясняет D. Kristol и L. Montulli в RFC 2109:

- Сервер может создавать Set-Cookie заголовок, чтобы проследить путь пользователя через сервер. Пользователи могут возражать против такого поведения, как навязчивого накопления информации, даже если их личность не определена. (Личность может быть открыта, если пользователь впоследствии заполняет форму, которая содержит информацию идентификации.)

Я знаю много программистов, которые исследуют методы использования cookies для аутентификации пользователя. Это тревожит. Не было достаточного исследования проблем секретности, окружающих cookies, и необходимо разработать некоторый метод, чтобы управлять ими. То есть, возможно, некоторые cookies желательны конкретному пользователю, а некоторые нет. Пользователь может регулярно посещать некоторые сайты. Если эти сайты используют соглашения cookie, пользователь необязательно будет сопоставлен с cookie предупреждением каждый раз, когда он посещает сайт, если этот cookie не остается на диске. Однако другие cookies (с сайтов, которые пользователь никогда не посетит снова) должны легко удаляться. Это также обсуждается в RFC 2109:

- Пользовательские агенты должны позволять пользователю управлять разрушением cookie. Нечасто используемый cookie может функционировать как "файл предпочтений" для сетевых приложений, и пользователь может желать сохранить его, даже если он наименее используемый cookie. Одной возможной реализацией был бы интерфейс, который позволяет постоянное сохранение cookie через переключатель (или, наоборот, его немедленное разрушение).

Короче, чтобы найти cookies на вашем жестком диске, ищите файл cookies.txt. Этот файл содержит список cookies и их значений. Он напоминает это:

www.webspan.net FALSE /~frys FALSE 859881600 worldohackf 2.netscape.com TRUE / FALSE 946684799 NETSCAPE_ID 1000e010,107ea15f.adobe.com TRUE / FALSE 946684799 INTERSE 207.171.18.182 6852855142083822www.ictnet.com FALSE / FALSE 946684799 Apache pm3a-4326561855491810745.microsoft.com TRUE / FALSE 937422000 MC1 GUID=260218f482a111d0889e08002bb74f65.msn.com TRUE / FALSE 937396800 MC1 ID=260218f482a111d0889e08002bb74f65comsecltd.com FALSE / FALSE 1293753600 EGSOFT_ID 207.171.18.176-3577227984.29104071 .amazon.com TRUE / FALSE 858672000 session-id-time 855894626.amazon.com TRUE / FALSE 858672000 session-id 0738-6510633-772498

Это реальный файл cookie, взятый с жесткого диска коллеги. Вы видите, что в GUID ведущие числа являются IP адресом. (Я добавил пространство между IP адресом и остальной частью строки так, чтобы Вы легко могли выделить IP. На практике, однако, строка не нарушена.) Из этого Вы можете ясно видеть, что установка cookie может включать запись IP адреса адресата. Теперь это не означает, что cookies является главной угрозой вашей секретности. Многие JavaScript сценарии (и сценарии Perl) разработаны для "получения" вашего IP. Этот тип кода также может получить тип вашего броузера, вашу операционную систему и т.д. Следующее это пример на JavaScript:

<script language=javascript>

function Get_Browser()

{

var appName = navigator.appName;

var appVersion = navigator.appVersion;

document.write(appName + " " + appVersion.substring(0, appVersion.indexOf(" ")));

}

</script>

Этот код JavaScript получает броузер и его версию. Сценарии, подобные этому, используются на тысячах сайтов в Internet. Очень популярен сценарий "Book 'em, Dan-O". Этот сценарий (написанный на языке программирования Perl) получает время, броузер, версию броузера и IP пользователя.

Ссылка: Сценарий "Book 'em, Dan-O" был написан человеком по имени Spider. Он в настоящее время доступен для загрузки из Matt's Script Archive, на

http://worldwidemart.com/scripts/dano.shtml.

Ссылка: Один сайт, который получает многие из ваших переменных окружения, особенно если Вы используете UNIX, расположен на

http://hoohoo.ncsa.uiuc.edu/cgi-bin/test-env.

Интересно то, что он захватывает как PPP-основанный адрес (как в ppp32-vn074.provider.com) так и ваш фактический IP.

Также, почти все Web сервер так или иначе регистрируют доступ в log-файле. Например, NCSA HTTPD обеспечивает log-файл доступа. В нем регистрируется IP адрес запросившей стороны. Формат файла выглядит подобно этому:

- - [12/Feb/1997:17:20:59 -0800] "GET /~user/index.html i HTTP/1.0" 200 449

Главное различие между этими возможностями и реализацией cookie в том, что cookies записываются в файл на вашем жестком диске. Многие пользователи не беспокоятся об этом, и в действительности нет ничего угрожающего в этой практике. Например, cookie может быть прочитан только сервером, который установил его. Однако я, как правило, не принимаю cookies, независимо от того, как постоянно сервер пытается установить его. (Некоторые программисты обеспечивают такой процесс на каждой странице, надеясь что, в конечном счете, пользователь утомится, работая с диалоговыми окнами, и просто позволит cookie быть установленным.)

Интересно обратить внимание, что некоторые клиенты не преконфигурированы, чтобы отрицать cookies. В этом случае cookie может быть записан на диск без согласия пользователя, что действительно является заданной по умолчанию конфигурацией, даже для тех броузеров, которые поддерживают экранирование cookies. Ранние версии Netscape Navigator и Microsoft Internet Explorer поставлялись с неотмеченным переключателем Deny Cookies (Отвергать Cookies). Рассеянность со стороны поставщиков? Возможно. Если у Вас есть проблема при отвергании cookies, по любой причине, имеется возможности полностью предотвратить запись их на ваш диск. Одна это сделать файл cookies.txt только для чтения. Таким образом, когда Web сервер пытается писать в файл, он потерпит неудачу.

СОВЕТ: Сообщалось, что это может быть сделано в MacOS сперва удалением и затем созданием файла cookie и затем помещёния его в папку Preferences.

Я рекомендую отвергать cookies не столько потому, что они являются вторжением, а потому что они оставляют след на вашем собственном жестком диске. То есть если Вы посетили страницу, к которой Вам запретили обращаться, и она установила cookie, доказательство будет в cookies.txt. Здесь также проблемы кэширования: даже если ваш файл cookies чист, ваш кэш выдаст Вас.

ПРИМЕЧАНИЕ: Хотя это известная проблема, новые пользователи могут не знать этого, так что я объясню. Чтобы получить сайты, которые Вы недавно посетили, напечатайте about:cache в окне Open Location в Netscape Navigator. Появится новая страница, показывая Web страницы, которые Вы недавно посетили. Так, если Вы просматриваете Сеть на работе, когда, как предполагается, должны выполнять ваши обязанности, Вы захотите уничтожать этот кэш каждые несколько минут или установить его значение в 0.

В настоящее время отвержение cookie почти не влияет на способность обращаться к странице, хотя это может измениться в будущем. В лучшем случае проблема cookie помогла в усилении общественного понимания, что удаленный Web сервер может получить ваш IP адрес и, в некоторых случаях, ваше расположение, вашу операционную систему, ваш броузер и т.д.

ПРИМЕЧАНИЕ: Если Вам неудобно с отвергать cookies от всех сайтов, возможно Вам необходимо попробовать программу с названием Cookie Jar. Cookie Jar позволяет Вам определить то, от каких серверов Вы будете принимать cookies. Программа была написана Eric Murray, членом технической редакционной группы Sams. Cookie Jar расположена на

http://www.lne.com/ericm/cookie_jar/.

Главная прелесть Cookie Jar удобство. Многие сайты требуют, чтобы Вы приняли cookie для обращения к некоторым услугам. Cookie Jar может выполнять для Вас фильтрацию.

Общественные Почтовые Отправления

Теперь мы предположим, что никто не знает, кто Вы. Они собираются выяснить это, так как Вы собираетесь послать сообщение в группу новостей Usenet. С момента, когда Вы посылаете сообщение в Usenet, ваше имя и адрес электронной почты открыты.

Сеть новостей Usenet несколько отличается от других форм связи в Internet. Для начала, она почти полностью общественна, с очень немногими исключениями. Кроме того, многие группы новостей Usenet архивируются, то есть статьи, зарегистрированные в таких группах, объединены и сохранены для более позднего использования. Я видел архивные сообщения, датированные до 1992, некоторые из которых доступны через WAIS, FTP, Telnet и другие устаревшие интерфейсы.

СОВЕТ: Обратите внимание, что это частные архивы, которые не имеют никакого отношения к поисковым серверам. Большие поисковые серверы обычно архивируют сообщения Usenet только за нескольких недель. Напротив, частные архивы (поддерживаемые некоммерческими группами пользователей с особой целью), особенно, которые имеют списки серверов с дополнительными группами новостей, могут поддерживаться очень и очень долго.

Поскольку эти сообщения сохраняются, ваш адрес электронной почты (и личность, потому что она может быть прослежена) имеет срок жизни. Мелкие торгаши подобно брокерам обычно выявляют такие архивы, ища leads - совокупности адресов электронной почты людей, которые делят конкретный интерес, типа всех женщин старше 40 лет, которые курят трубку, носят очки, и на прошлых выборах голосовали за Республиканца. Если Вы думаете, что такой уровень обработки смехотворен, подумайте снова. Применяя различные пауки поиска (и множество персональных роботов), можно сузить поиск до чего то определенного.

Первым шагом в разработке такого списка необходимо фиксировать адреса электронной почты. Чтобы сделать это можно использовать любой поисковый сервер, хотя AltaVista (altavista.digital.com) и DejaNews (www.dejanews.com) имеют наиболее гибкий дизайн. Даже притом, что эти двигатели известны большинству пользователей, я обеспечиваю экранные образы их страниц верхнего уровня, прежде всего для справочных целей, поскольку я объясняю высматривание в Usenet.

Рисунок 13.6. Страница верхнего уровня AltaVista.

AltaVista один из наиболее мощных поисковых серверов, доступных в Internet, и поддерживается Digital Equipment Corporation (DEC) как общественная служба. Он принимает различные типы запросов, которые могут быть направлены к WWW (HTML) страницам или сообщениям Usenet. (Сообщения Usenet фактически заархивированы. Однако DEC сообщает, что они сохраняются только сроком на "несколько недель".)

Один ключевой момент относительно двигателя AltaVista в том, что он хорошо написан. Заключая строки в кавычки Вы можете провести чувствительное к регистру, точное regex (регулярное выражение) соответствие. В результате Вы можете выделить одну страницу из миллионов, которая содержит точную строку, которую ищете. Точно так же Вы можете выделить все сообщения Usenet, сделанные конкретным автором. Беря каждое из этих сообщений и анализируя его, Вы сможете определить основные интересы этого человека. (Возможно человек милиционер, например.)

Поисковый сервер DejaNews очень специализированный инструмент. Это исключительно робот/паук Usenet. Архив DejaNews по сообщениям распространяется до марта 1995, и администрация указывает, что он постоянно пробует заполнять промежутки и получать более старые статьи в базу данных. Она утверждает, что архив работает над обеспечением всех статей, зарегистрированных начиная с 1979. Рисунок 13.7 показывает первую страницу DejaNews.

Рисунок 13.7. Страница верхнего уровня DejaNews.

DejaNews также имеет несколько более расширенные функции индексации. Например, Вы можете автоматически формировать профиль автора статьи Usenet. (То есть двигатель произведет список групп новостей, в которые адресат недавно посылал сообщения.)

Предотвратить архивирование ваших сообщений Usenet и на AltaVista и на DejaNews относительно простая задача, по крайней мере для прямой посылки. Или в X заголовке вашей статьи Usenet или как первая строка вашей статьи, выдайте следующую строку:

x-no-archive: yes

Это гарантирует, что ваши прямые посылки, сделанные в Usenet, не будут заархивированы. Это, однако, не защищает Вас от посылки сообщений третьим лицом, которые содержат ваш адрес электронной почты. Например, если Вы принадлежите списку рассылки, и этот список заархивирован где-нибудь в WWW (или даже на FTP сайтах), ваш адрес электронной почты уже скомпрометирован. Если ваш адрес электронной почты появляется в тематике с существенным интересом (и ваш ответ достаточно просвещённый), гарантируется, что вся тематика (которая содержит ваш адрес) будет зарегистрирована где-нибудь. И это будет где-нибудь в другом месте, чем Usenet. Возможно WWW страница или сервер Gopher.

Позвольте продолжить предположения, что Вы абсолютно не знаете как работает индексация Usenet. Позвольте далее предположить, что хотя ваше реальное имя не появляется в сообщениях Usenet, оно появляется в файле /etc/passwd на сервере UNIX, который Вы используете как шлюз в Internet. Теперь Вы можете стать адресатом. Есть некоторые шаги, которые приведут высматривающую сторону не просто к вашему реальному имени, а к передней двери вашего дома. Вот эти шаги:

- 1. Высматривающая сторона видит ваши посылки в Usenet. Ваш адрес электронной почты находится в простом виде, но ваше имя нет.

2. Высматривающая сторона пробует направить finger на ваш адрес, но как это иногда случается, ваш поставщик запрещает finger запросы из пустоты.

3. Высматривающая сторона связывается по Telnet с портом 25 вашего сервера. Затем она даёт команду expn и получает ваше реальное имя.

Получив эту информацию, высматривающая сторона должна найти штат, в котором Вы в настоящее время находитесь. Для этого, она обращается к службе WHOIS.

Служба WHOIS

Служба WHOIS (центрально расположенная на rs.internic.net) содержит записи регистрации доменов всех сайтов Internet. Эта база данных регистрации содержит детальную информацию по каждому сайту Internet, включая адреса серверов доменных имен, технических контактов, номер телефона и адрес. Вот результат запроса WHOIS на поставщике Netcom, популярном поставщике услуг Internet Северной Калифорнии:

NETCOM On-Line Communication Services, Inc (NETCOM-DOM)

3031 Tisch Way, Lobby Level

San Jose, California 95128

US

Domain Name: NETCOM.COM

Administrative Contact:

NETCOM Network Management (NETCOM-NM) dns-mgr@NETCOM.COM

(408) 983-5970

Technical Contact, Zone Contact:

NETCOM DNS Administration (NETCOM-DNS) dns-tech@NETCOM.COM

(408) 983-5970

Record last updated on 03-Jan-97.

Record created on 01-Feb-91.

Domain servers in listed order:

NETCOMSV.NETCOM.COM 192.100.81.101

NS.NETCOM.COM 192.100.81.105

AS3.NETCOM.COM 199.183.9.4

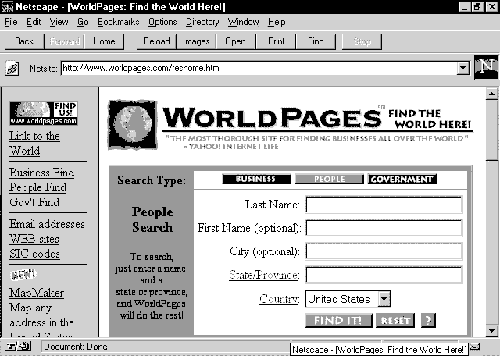

Здесь высматривающая сторона обнаружила, что поставщик находится в штате Калифорния. (Обратите внимание на местоположение сверху возвращенной распечатки WHOIS, а также на телефонные номера для контакта с техническим персоналом.) Эта информация поможет чрезвычайно. Высматривающая сторона приступает теперь к http://www.worldpages.com/. WorldPages это массивная база данных с дизайном, очень похожим на средние Адресные Справочники. Она содержит имена, адреса электронной почты и телефонные номера нескольких миллионов пользователей Internet. (Смотрите Рисунок 13.8 со скриншотом страницы верхнего уровня WorldPages.)

Рисунок 13.8. Страница верхнего уровня WorldPages.

В WorldPages высматривающая сторона пропускает ваше реальное имя через механизм поиска, определяя штат как Калифорния. Через мгновение будет выдан список соответствий, которые содержат имя, адрес и номер телефона. Здесь высматривающий может столкнуться с некоторой неприятностью, в зависимости от того, насколько распространено ваше имя. Если ваше имя John Smith, высматривающая сторона должна будет исследовать дальше. Однако позвольте нам предположить, что ваше имя не John Smith. Давайте предположим, что ваше имя не распространено. Так что высматривающая сторона раскрывает три адреса, все в различных городах Калифорнии: Один в Сакраменто, один в Лос-Анджелесе и один в Сан Диего. Как высматривающий определит, который является действительно Вашим? Он продолжает действовать с утилитой host.

Утилита host (обсуждаемая кратко в Главе 9, "Сканеры") перечисляет все машины в данной сети и их относительные местоположения. В больших сетях, что является общим для поставщиков, машины разбросаны в различных местах во всем штате. Команда host может идентифицировать, где расположены конкретные рабочие станции. Другими словами, обычно просто получить распечатку рабочих станций по городам. Эти рабочие станции иногда даже названы по имени городов, в которых они расположены. Поэтому, Вы можете видеть записи типа

chatsworth1.target_provider.com

Chatsworth это город в южной Калифорнии. Из этой записи мы можем предположить, что chatsworth1.target_provider.com расположен в городе Chatsworth. Шпиону остается повторно исследовать ваше сообщение в Usenet.

Исследуя исходный текст вашего сообщения Usenet, он может видеть путь, которым сообщение шло. Этот путь выглядит примерно так:

news2.cais.com!in1.nntp.cais.net!feed1.news.erols.com!howland.erols.net! Âix.netcom.com!news

Исследуя этот путь, высматривающая сторона может определить, который сервер использовался для посылки статьи. Затем эта информация объединяется со значением для NNTP узла:

grc-ny4-20.ix.netcom.com

Высматривающая сторона извлекает имя сервера регистрации (первая запись по пути). Оно почти всегда выражается в имени штата, а не IP адресом. Однако для высматривающей стороны, чтобы завершить процесс, необходим IP адрес. Поэтому дальше высматривающий направляет Telnet на узел регистрации. Когда сессия Telnet инициализирована, числовой IP поступает от DNS и печатается на STDOUT. Теперь высматривающая сторона имеет IP адрес машины, которая принимала первоначальную регистрацию. Тогда этот IP адрес сопоставляется с выходным файлом, полученным host запросом. Эта операция показывает город, в котором машина постоянно находится.

СОВЕТ: Если эта информация не соответствует точно, высматривающая сторона может использовать другие методы получения местоположения пославшей машины. По одной такой методике необходимо дать Traceroute запрос. При просмотре маршрута к машине, которая находится в другом городе, маршрут должен неизменно проходить через некоторые шлюзы. Это основные точки, через которые проходит весь трафик при входе или выходе из города. Обычно, это высокоуровневые точки, используемые телекоммуникационными компаниями подобно MCI, Sprint и т.д. Большинство в своем адресе содержат имя города. Bloomington и Лос-Анджелес это два известные точки. Таким образом, даже если согласование имени пославшей машины с выходным файлом host терпит неудачу, Traceroute покажет приблизительное местоположение машины.

Получив эту информацию (и теперь отличив Вас от других имен), высматривающий возвращается к WorldPages и выбирает ваше имя. Через секунду появляется графическая карта вашего района. Точное местоположение вашего дома отмечено на карте кружком. Высматривающая сторона теперь знает точно, где Вы живете и как туда добраться. С этого момента высматривающий может начинать собирать более интересную информацию о Вас. Например:

- Высматривающая сторона может определить ваш статус как зарегистрированного избирателя и ваши политические предпочтения. Она получит эту информацию на

http://www.wdia.com/lycos/voter-records.htm.

- Из онлайновых записей федеральных выборов, высматривающий может определить, каких кандидатов Вы поддерживаете и как много Вы вложили. Он получит эту информацию на

http://www.tray.com/fecinfo/zip.htm.

- Он может также получить ваш номер Социального Страхования и дату рождения. Эта информация доступна на

http://kadima.com/.

Многие пользователи не обеспокоены этим. Среди этих людей преобладающее отношение состоит в том, что вся эта информация доступна через источники, отличные от Internet. Проблема состоит в том, что Internet объединяет эти источники информации вместе. Интеграция такой информации позволяет такой деятельности проводиться массово, здесь то и начинаются неприятности.

Теперь возможно (используя методы, описанные здесь) формировать модели человеческих взаимосвязей, то есть теперь возможно идентифицировать всех членов конкретной группы. Также возможно анализировать отношения между ними. Это меняет перспективу для спецслужб.

Несколько лет назад сбор личных сведений был трудоемким процессом. Это требовало некоторых человеческих сведений. (Человеческие сведения здесь относятся к использованию людей для сбора информации в противоположность машинам или другим, автоматизированным процессам.) Таким образом, чтобы, например, добраться до Студентов из Демократического Общества, спецслужбы должны были послать агентам пешком. Эти агенты должны были смешаться с толпой, записывать номерные знаки, или собирать имена на собрании. Сегодня эти методы больше не нужны.

Сегодня, Internet обеспечивает превосходный инструмент контроля общественных настроений (и возможно идентифицирования тех, кто сговариваются взяться за оружие). В некотором отношении можно признать, что это хорошо. Конечно, если люди обсуждают насилие или преступление, и рассматривают эти проблемы в онлайне, кажется подходящим, что правоохранительные органы могут воспользоваться преимуществом этой зарождающейся технологии. Однако необходимо признать, что практика формирования моделей человеческих взаимосвязей через Internet не нарушает никаких законов. It amounts to free spying, without a warrant. Сказать более прямо, мы Американцы часто слишком много говорим. Некоторым из нас лучше было бы помолчать.

Прежде, чем я продолжу, я хочу прояснить один момент: Полная анонимность в Internet возможна, но не официально. Например, если есть достаточно времени власти могут проследить сообщение, посланное через анонимный ремейлер (хотя, если это сообщение прошло через несколько ремейлеров, задача была бы гораздо сложнее). Проблема заключается непосредственно в проекте Internet. Вот как Ralf Hauser и Gene Tsudik обращают на это внимание в своей статье "On Shopping Incognito" ("Посещёние Магазина Инкогнито"):

- Изначально характер текущих сетевых протоколов и приложений противоречит секретности. Большинство имеют один общий недостаток: они искренне сообщают информацию идентификации оконечной точки. 'Оконечная точка' в этом контексте может обозначать пользователя (с уникальным ID), сетевым адресом или названием организации. Например, электронная почта обычно сообщает адрес отправителя в заголовке. Передача файла (например, FTP), удаленный вход в систему (например, Telnet), и гипертекстовые броузеры (например, WWW) выставляют адреса, имена узла и ID пользователей.

Действительно, процесс стартует в самый момент подключения. Например, рабочие станции, связанные с сетью, которая непосредственно включена в Инет, имеют постоянные схемы адресации. Конечно, Ethernet обман не будет работать при пересечении моста, поэтому установленные станции, постоянно подключенные к Internet, будут всегда иметь тот же самый IP. И, за исключением оператора такой рабочей станции, имеющего корневой доступ (и изменяющего таблицы маршрутизации), есть немного, что может быть сделано в этом отношении.

Точно так же IP среднего пользователя зависит исключительно от его сервера. Рассмотрите обмен, который происходит в модемной учетной записи. (Смотрите Рисунок 13.9.)

Рисунок 13.9. Небольшой анализ: динамическое распределение IP.

Теперь большинство серверов производят некоторую форму динамического IP распределения. Это очень простая, но прогрессивная система. Исследуйте Ethernet, расположенную справа на Рисунке 13.9 (стойка безголовых рабочих станций). Каждая машина в этой сети может распределять некоторое количество IP адресов. Давайте это упростим и скажем, что каждая рабочая станция может распределять 254 адреса. Можете думать о них, как о спицах колеса. Давайте также предположим, что IP адрес для одной из этих машин 199.171.180.2 (это воображаемый адрес). Если никто не подключен, мы говорим, что доступные адреса (на этой машине) располагаются от 199.171.180.3 до 199.171.180.255.

Пока только часть этих адресов занято, дополнительные адреса будут распределяться. Однако, что если они все распределены? В этом случае, первый адрес, который разъединен, будет следующим доступным IP. То есть предположим, что они все распределены, и Вы в настоящее время занимаете 199.171.180.210. Как только Вы разъединяетесь (и если никто ещё не занял его перед следующим вызовом), следующему клиенту будет распределен адрес 199.171.180.210. Это свободный слот (освобожденный, так как Вы отключились), и следующая вызывающая программа захватывает его. Спицы колеса снова полностью заняты.

СОВЕТ: Практически, процесс более сложен, включая большое количество аппаратного обеспечения и т.д. Однако здесь мы заинтересованы только распределением памяти, так что я очень упростил процесс.

Это демонстрирует, что при динамическом IP распределение, Вы будете вероятно иметь различные адреса при каждом соединении. Многие люди, которые выполняют незаконные системы BBS в Internet, пользуются преимуществом этого явления.

ПРИМЕЧАНИЕ: Термин незаконный здесь относится к тем системам BBS, которые распространяют незаконное программное обеспечение. Оно не warez (пиратское программное обеспечение). Некоторые типы программного обеспечения являются незаконными для использования. Дистрибутив такого программного обеспечения даёт Вам незаконные полномочия. Аналогично, "незаконная" деятельность BBS может состоять в том, что оператор и члены участвуют во взломе. Наконец, системы BBS, которые распространяют детскую порнографию, весьма очевидно незаконны.

Динамическое распределение позволяет пользователям выполнять небольшую уловку. Поскольку каждый раз IP различен, незаконная BBS может быть перемещающейся целью. То есть даже если правоохранительные должностные лица подозревают незаконную деятельность, они не уверены, где она происходит без дальнейшего исследования.

Как правило, этот тип установки включает преступников, использующих сетевую операционную систему (почти всегда Linux или FreeBSD), которая позволяет удаленный вход в систему. (Эти входы в систему могут включать FTP, Telnet, Gopher и так далее. Также является довольно общим видеть, по крайней мере, редкую HTTP деятельность, хотя она почти всегда защищается, используя htpasswd.) Также общее для операторов такой системы требовать, чтобы пользователи использовали SSH, S/Key или какое либо другое, защищенное программное обеспечение удаленного входа в систему так, чтобы третьи лица не могли подглядывать деятельность в ней.

Как правило, оператор подключается используя сетевую операционную систему и определив IP в течение ночи рассылает по почте сетевой адрес членам группы. (Это обычно автоматизированный процесс, выполняемый сценарием Perl или некоторым другим языком оболочки.) Отправленное сообщение должно быть пустым, потому что все, что является важным это исходный адрес.

В течение короткого периода, что эта BBS подключена, она эффективно служит как теневой сервер в пустоте. Никто не узнает о его существовании, если не просканирует сеть. Чаще всего оператор уничтожает finger и r службы, следовательно, блокируя любопытные глаза третьих лиц от определения, кто зарегистрирован на сервере. Кроме того, оператор обычно получает некоторый привилегированный доступ к сети своего провайдера и, сделав так, может скрыть свое присутствие в системных log-файлах.

Для людей в этих группах реализована относительная анонимность, потому что даже если внешняя сторона позднее сделает запрос к сисадмину провайдера, log-файлы могут быть очень ограниченными. Большинство системных администраторов отказывается уничтожать учетную запись без адекватного доказательства. Правда, log-файлы любой внешней сети показали бы некоторую деятельность и IP её происхождения, но этого не достаточно. Если системный администратор не может сказать с уверенностью, кто совершил деятельность, он не имеет никаких доказательств. Тем временем, в течение периода, когда пользователи входили на этот скрытый сервер, они, по крайней мере, ограждены с точки зрения личности. Они могут затем связаться по Telnet с этой машины (или соединиться по IRC) и иметь некоторый уровень защиты. Но что относительно среднего пользователя?

Средний пользователь не реализует такие схемы. Он подключается, используя главным образом, клиентское программное обеспечение на платформе IBM или Mac, и не заботится об обеспечении служб. Различия значительны. Конечно, любой использующий конфигурацию, описанную здесь, имеет больше возможностей в отношении посылки, скажем, fakemail. Поскольку этот человек управляет сервером (и приложение sendmail локально), даже простое сообщение, посланное с консоли, появится не так, как посланное из клиента Windows. Такому сообщению нельзя доверять, и только просмотрев все заголовки, Вы можете надежно определить, откуда оно пришло.

СОВЕТ: Вы помните, что в Главе 9 я обсуждал этот момент. Методика идентификации источника fakemail включает использование Traceroute. Вообще, предпоследная распечатка в результатах Traceroute покажет фактический источник. Другими словами, предпоследняя строка покажет сеть провайдера, из чего Вы можете сделать вывод, что пользователь был, по крайней мере, временно связан с этим сервером. Разговор с сисадмином этого сервера должен дать Вам имя пользователя, с условием, конечно, что Вы можете убедить сисадмина, что есть причина, чтобы открыть такую информацию.

Мое мнение следующее: В течение периода, когда затененный сервер включен, те, кто входят из пустоты, защищены и скрыты, но только пока его оператор отказывается открывать их личности.

Например, предположим что дитя устанавливает такую машину в Калифорнии. Его друзья из Филадельфии связываются с машиной и используют её как клавиатуру запуска. С нее люди из Филадельфии выходят по Telnet и начинают взламывать некоторый сервер в пустоте. Нашему мальчику в Калифорнии, вероятно, позже придется отвечать за эту деятельность. Однако если он стер log-файлы (и хранит рот на замке), люди из Филадельфии никогда не будут найдены. Это приводит к следующему совету: Если Вы выполняете такой сервер, никогда не позволяйте людям, которых Вы не знаете, использовать его. Уничтожая log-файлы, Вы предрешаете свою собственную судьбу. Эти личности используют IP адрес, который может быть прослежен к Вам (если Вы не имеете корневой доступ к машине своего провайдера). Таким образом, если Вы на IRC встречаете кого-то, и он просит у Вас учетную запись оболочки, лучше ему отказать, пока Вы его не знаете. Иначе пострадаете Вы, а не он.

Во всяком случае, вследствие дизайна Internet, IP адрес является универсальным индексом идентификации. Он должен быть, потому что как без него информация может быть направлена по сети? Поэтому, примите к сведению, что, хотя Вы можете изменить свой почтовый адрес в Netscape Navigator или других программах, содержащих почтовые пакеты, это не скроет вашу личность. Правда неопытные пользователи будут ошеломлены исходным сообщением, но любой знакомый с UNIX может проследить сообщение до его источника.

Я полагаю, что большинство моих читателей не преступники, а просто хотят спрятать свое имя от Usenet или списков рассылки. Однако для тех, кто склонен нарушать закон (кто обыскивают эту главу, чтобы получить единственный ответ), я скажу следующее: Чтобы полностью оградить себя от закона (и другой заинтересованной стороны), Вам необходимы эти элементы:

- Сотовый телефон или другие средства инициализации цифрового подключения (возможно, захватывающих линию)

- Лаптоп (с FreeBSD или Linux)

- Номера кредитных карт, украденные из чистого источника

- PCICMA модем

- Причина для всего этого

Некоторые личности нанимаются, чтобы выполнять различные преступления по Internet. Они так и поступают, когда ведут свою деятельность. Номера кредитных карт обычно покупаются прямо из подполья, или "чистого" источника; те, которые правоохранительные органы не могут легко идентифицировать или получить. Большинство их находится на микрофише, взятой из финансового учреждения или другого источника, который имеет несколько номеров. (Обратите внимание, что только те личности, которые делают крупномасштабную работу, покупают микрофишу. Поэтому использование основанных на микрофише номеров само по себе рискованно. Более поздний анализ покажет правоохранительным органам, что наборы используемых номеров могут иметь или происходят из одного и того же источника.)

Занимающиеся такой деятельностью обычно объясняют, что банки являются плохими источниками номеров, так же как поставщики услуг Internet, агентства проката автомобилей и розничные сети. Оказывается, что лучший источник это списки заказов по почте или базы данных универмагов. Вот причины:

- Эти списки содержат много других типов кредитных карточек.

- Эти номера карт принадлежат учетным записям, которые гарантированы различными учреждениями.

- Законные владельцы таких кредитных карточек живут в местах, разбросанных по Соединенным Штатам. Поэтому, деятельность первоначально кажется невзаимосвязанной.

- Правоохранительные агенты вследствие этих причин будут первоначально озадачены относительно источника номеров.

Получив номера, следующим шагом необходимо выбрать провайдера. Большинство людей, которые делают это постоянно, имеет списки провайдеров, которые позволяют "мгновенный доступ", когда Вы обеспечиваете свои наиболее важные данные, вашу кредитную карточку, ваш желательный login, ваш пароль и т.д. Через несколько минут Вы занимаетесь серфингом в Сети.

Используя эту методику, Вы можете надежно получить полную анонимность на короткий период времени, период достаточно большой, чтобы выполнить желаемую задачу. Единственная надежда, что власти могут схватив Вас, если есть подтверждающее доказательство, или если Вы, например, проводите ночи врываясь в машины, находящиеся в собственности или используемые специалистами по безопасности, которые также являются талантливыми хакерами.

ПРИМЕЧАНИЕ: Я не предлагаю, чтобы любой читатель предпринял действие, описанное здесь. Если Вы делаете так, то делаете это под вашу собственную ответственность. Эти действия составляют преступление или, фактически, ряд преступлений. Здесь я просто объяснил одну методику, и не больше. Ни я ни Издательство Sams не защищает, не поддерживает и не потворствует такой деятельности.

Для моих более законопослушных читателей (большинства, я надеюсь), имеются различные степени анонимности, которая может быть получена. Это зависит от того, почему Вы хотите скрыться, и от чувствительности передаваемых Вами данных. Было признано, что имеется множество законных причин для разрешения анонимности в Internet. Следующее это выдержки из "Anonymity for Fun and Deception: The Other Side of 'Community'" ("Анонимность Для Забавы и Обмана: Другая Сторона 'Сообщества'") от Richard Seltzer: Некоторые сообщества требуют для себя анонимности, чтобы быть эффективными, потому что без этого в них ни кто бы не участвовал. Это случай с Анонимными Алкоголиками, группами поддержки больных СПИДом, поддержки наркоманов и другими организациями взаимной помощи, особенно, когда есть некоторый риск социального остракизма или даже юридических последствий, если личность членов будет открыта.

Ссылка: "Anonymity for Fun and Deception: The Other Side of 'Community'" от Richard Seltzer может быть найден в Web на

http://www.samizdat.com/anon.html.

Это повторяющаяся тема в жарком сражении относительно анонимности Internet. Даже многие члены "учреждения" признают, что анонимность это важный элемент, который может сохранить свободу слова в Internet не только здесь, но и за границей. Эта проблема получила пристальное внимание в юридических кругах. A. Michael Froomkin, адвокатом и видным профессором, по этой теме был написан превосходный документ. В "Anonymity and Its Enmities" ("Анонимность и Ее Враждебность", Froomkin писал

- Люди, которые желают критиковать репрессивное правительство или разжечь революцию против него, могут найти ремейлеры неоценимыми помошниками. Действительно, учитывая способность широкой передачи сообщения, используя Internet, анонимная электронная почта может стать современной заменой листовки. Другие примеры включают корпоративных whistle-blowers, людей, критикующих религиозный культ или другое движение, от которого они могут ожидать мести, и людей, посылающих просьбы о информации на общественную доску объявлений по вопросам, слишком персональным, чтобы обсуждать их, если имеется любой шанс, что сообщение может быть прослежено назад к его источнику.

Ссылка: "Anonymity and Its Enmities" Профессора Froomkin это превосходный источник ссылок на юридический анализ анонимности Internet. Особенно для журналистов документ является невероятным ресурсом. Он может быть найден в Web на

http://warthog.cc.wm.edu/law/publications/jol/froomkin.html.

Однако, не все понимают, что анонимность хорошая вещь. Некоторые люди полагают, что если в Internet доступна анонимность, это приведет только к анархии. Есть довольно ироническая статья Computer Anarchy: A Plea for Internet Laws to Protect the Innocent (Компьютерная Анархия: Просьба о Законая Internet, Чтобы Защитить Невинных) от Martha Seigel:

- Люди нуждаются в безопасности и порядке в киберпространстве так же, как в своих домах и на улицах. Текущее состояние Internet даёт возможность процветать всеобщей анархии. Если правительства не найдут способ привести в порядок растущую и изменяющуюся Internet, хаос вскоре может охватить все.

Вы можете не знать, почему эта статья очень ироническая. Автор, Martha Seigel, не является новичком в "компьютерной анархии". В свое время она была помещёна в Черный Список Internet Рекламодателей за нарушения сетевой политики за спамминг сети новостей Usenet. Следующее цитируется из распечатки дела в этом черном списке в отношении Cantor & Seigel, юридической фирмы госпожи Seigel:

- Известные greencard адвокаты. В 1994 они неоднократно давали сообщение, предлагающее их услуги в помощи проведения greencard лотереи США в почти все группы новостей Usenet. (Примечание: за свои услуги они запросили $100 притом, что участие в greencard лотерее свободное и состоит просто из посылки письма с вашей персональной информацией в нужное время в нужное место.) Когда входящие почтовые бомбы вынудили их поставщика доступа прервать их учетную запись, они угрожали предъявить ему иск, пока он, наконец, не согласился отправить все ответы на них.

Ссылка: Черный Список Internet может быть найден в Web на

http://www.cco.caltech.edu/~cbrown/BL/.

Я должен упомянуть здесь, что Cantor and Seigel авторы How To Make A Fortune On The Information Superhighway (Как Сделать Благосостояние На Информационной Супермагистрали) (HarperCollins, 1994). Для торговцев Internet эта книга является необходимой.

Я также понимаю, что новая книга Seigel, How to Make a Fortune on the Internet (Как Сделать Благосостояние на Internet) (HarperCollins), является будущим.

Однако, все это может быть академическим. Поскольку мы движемся к безналичному обществу, анонимность может строится в процессе. В этом отношении, по крайней мере, брокерам по спискам (и другим сомрительным информационным коллекторам) лучше делать весь их сбор сейчас. Анализ привычек потребителя вероятно останется в прошлом, по крайней мере в отношении Internet. Большинство разрабатываемых (или уже доступных) электронных услуг оплаты в Internet включают анонимность, как неотъемлемую часть их проекта.

Ссылка: Dan Fandrich, видный программист и компьютерный энтузиаст из Британской Колумбии, создал исчерпывающий список таких систем. Этот список расположен на

http://vanbc.wimsey.com/~danf/emoney-anon.html.

Вот несколько систем, исследованных Fandrich:

- DigiCash

- Café

- CyberCash

- NetBank/NetCash

- First Virtual

Исследование Fandrich'а демонстрирует несколько существенных моментов. Некоторые системы утверждают, что предлагают "полную" анонимность, но в действительности это не так. Он наблюдал, например, что многие системы сохраняют log-файлы деятельности. Это представляет важную проблему. В то время как люди заинтересованы своей секретностью, банки хотят гарантировать, что секретность будет достигнута. Поскольку есть полная анонимность, как преступления могут быть приемлемо расследованы? Конечно, возникнут новые мошенничества в результате этих новых технологий. Например, уже известна методика, вскрывающая защиту смарткарт. (Я не буду печатать её здесь, я боюсь.)

Короче говоря, становится все труднее и труднее законно получить полную анонимность в Internet. Однако расширенное исследование в области анонимных схем оплаты, вероятно, изменит это за следующие пять лет. В то время как правительственные агентства осмотрительны относительно анонимности Internet, приходящий век торговли Internet почти требует ее. Это то, где в настоящее время идет исследование, и нет никакой тенденции изменения этого в ближайшем будущем.

Итог

Эта глава обсуждает разнообразные пути, которыми Вы можете скрыть вашу личность, включая использование утилит типа finger, r команд и Master Plan. Затронута проблема cookies. Наконец, обсуждена проблема анонимности, как она касается посылки в Usenet и службы WHOIS.

Ресурсы

Privacy & Anonymity on the Internet FAQ. (Секретность и Анонимность в FAQ Internet.) L. Detweiler. Много источников по секретности и анонимности в Internet. Необходимо для пользователей, плохо знакомых с проблемами личности в Сети.

Anonymous Remailer FAQ. (FAQ по Анонимным Ремейлерам.) Andre Bacard. Не слишком техническое описание анонимных ремейлеров, как они работают, и где они могут быть найдены.

Обратите внимание: Bacard также автор Computer Privacy Handbook (Компьютерного Руководства Секретности) ("Самая Страшная Компьютерная Книга Года").

The Anonymous Remailer List. (Список Анонимных Ремейлеров.) Raph Levien. Местоположения анонимных ремейлеров в Internet.

How-To Chain Remailers. (How-To Цепочка Ремейлеров.) Alex de Joode. Сугубо деловой справочный документ о цепочке ремейлеров и как послать полностью анонимное сообщение.

Privacy on the Internet. (Секретность в Internet.) David M. Goldschlag, Michael G. Reed и Paul F. Syverson: Военно-морской Центр Научно-исследовательской Лаборатории Высоко Гарантированных Компьютерных Систем. Хорошее введение, которое охватывает все аспекты, обсуждаемые в этой главе.

Anonymous Connections and Onion Routing. (Анонимные Подключения и Onion Маршрутизация.) David M. Goldschlag, Michael G. Reed и Paul F. Syverson: Военно-морской Центр Научно-исследовательской Лаборатории Высоко Грантированных Компьютерных Систем. PostScript. Представленный на Слушаниях Симпозиума по Безопасности и Секретности в Окланде, Калифорния, Май 1997. Весьма детальный анализ анонимных подключений и их сопротивления прослеживанию и анализу трафика. (Также обсуждает уязвимости таких систем. Обязательно прочтите.)

Special Report: Privacy in the Digital Age. (Специальный Отчет: Секретность в Цифровом Веке.) Susan Stellin. Статья CNET, содержащая ресурсы по секретности в Internet.

The Electronic Frontier Foundation. (Основа Электронной Границы.) Всесторонние источники по электронной секретности.

The Electronic Privacy Information Center (EPIC). (Электронный Информационный центр Секретности (EPIC).) Проблемы гражданских свобод. Этот сайт необходим для получения юридической информации по секретности и анонимности в Internet и в других местах.

Computer Professionals for Social Responsibility – CPSR. (Компьютерные Профессионалы по Социальной Ответственности – CPSR.) Группа обсуждающая этику в использовании компьютера.

The Anonymizer. Сайт, который предлагает свободный анонимный серфинг. Приложение действует как посредник между Вами и сайтами, на которых Вы занимаетесь серфингом. В основном, это более сложная proxy служба. Он позволяет также формирование цепочки, и ваш IP удаляется из их log-файлов.

Статьи и Документы

On Shopping Incognito. (Посещёнии Магазина Инкогнито.) R. Hauser и G. Tsudik. Второй USENIX Симпозиум по Электронной Торговле, Ноябрь 1996.

The Anonymous E-mail Conversation. (Разговор по Анонимной Электронной Почте.) Ceki Gulcu. Технический отчет, Институт Eurecom. Июнь 1995.

Control of Information Distribution and Access. (Управление Информационным Распределением и Доступом.) Ralf C. Hauser. Технический отчет, Отдел Информатики, Университет Цюриха. Сентябрь 1995.

Internet Privacy Enhanced Mail. (Секретная Расширенная Почта Internet.) Stephen T. Kent. Communications of the ACM, том 36 номер 8, Август 1993.

Certified Electronic Mail. (Заверенная Электронная Почта.) Alireza Bahreman, J. D. Tygar. 1994.

E-Mail Security. (Безопасность Электронной Почты.) Dr. John A. Line. UKERNA Симпозиум Компьютерной Безопасности, 15-16 Ноября, 1994.

Anonymous Internet Mercantile Protocol. (Анонимный Коммерческий Протокол Internet.) David M. Kristol, Steven H. Low и Nicholas F. Maxemchuk. 1994.

Anonymous Credit Cards. (Анонимные Кредитные Карточки.) Steven Low и Nicholas F. Maxemchuk и Sanjoy Paul. 1994.

NetCash: A Design for Practical Electronic Currency on the Internet. (NetCash: Проект Практических Электронных Денег в Internet.) Gennady Medvinsky и B. Clifford Neuman. 1993.

Electronic Fingerprints: Computer Evidence Comes of Age. (Электронные Отпечатки Пальцев: Компьютерное Доказательство Достигает Совершеннолетия.) Anderson, M.R., Government Technology Magazine (Государственный Журнал Технологии), Ноябрь 1996.

Achieving Electronic Privacy. (Достижение Электронной Секретности.) David Chaum. Scientific American (Ученый Американец), стр. 96-101, Август 1992.

Erased Files Often Aren't. Anderson, M.R., Government Technology Magazine (Государственный Журнал Технологии), Январь 1997.

FBI Seeks Right to Tap All Net Services (ФБР Ищет Возможности Выявить Все Сетевые Услуги). Betts, M. ComputerWorld, Том XXVI, Номер 23, 8 Июня, 1992.

Macmillan Computer Publishing.

Все мессаги сюда:yanich@inbox.ru |