Максимальная Безопасность:

Руководство Хакера по Защите Вашего Internet Сайта и Сети

27

Брандмауэры

Больше 50-ти процентов всех пользователей слышали о брандмауэрах, но только немногие знают, что такое брандмауэр. Это потому что брандмауэры используются активно только защите сетей, связанных с Internet.

Что Такое Брандмауэр?

Брандмауэр это любое устройство не позволяющее посторонним получить доступ к вашей сети. Это устройство обычно является комбинацией программного и аппаратного обеспечения. Брандмауэры обычно реализует исключающие схемы или правила, которые разбираются в требуемых и нежелательных адресах.

Чтобы понять как работают брандмауэры, просмотрите некоторые из тем, обсужденных ранее в этой книге. Во-первых, наиболее простые процедуры аутентификации используют IP адрес как индекс. IP адрес это наиболее универсальный индекс идентификации в Internet. Этот адрес может быть или статическим или динамическим адресом:

- Статический IP адрес постоянен; это адрес машины, которая всегда соеденена с Internet. Есть много классов статических IP адресов. Один класс может быть обнаружен, издавая запрос whois; этот класс состоит в сети прежде всего из машин верхнего уровня, типа серверов доменных имен, Web серверов, и машин с корневым уровнем. Они фактически зарегистрированные имена узлов в базе данных whois в InterNIC. Другие классы статических IP адресов это адреса, назначенные машинам второго и третьего уровня в сетях во власти серверов доменных имен, корневых серверов, Web серверов, и так далее. Они также имеют постоянные физические адреса. Однако, эти машины не всегда могут обладать зарегистрированным именем узла. В любом случае, их адреса также зарегистрированы.

- Динамический IP адрес произвольно назначается различным узлам каждый раз, когда они соединяются с сетью. Динамический IP часто использует ISP для модемного доступа – каждый раз, когда узел подключается, ему назначается другой IP адрес.

Статический или динамический ваш адрес, он используется во всем сетевом трафике, который Вы порождаете. Например, как обсуждено в Главе 13, "Методы Сокрытия Личности", Web сервер записывает ваш IP адрес, когда Вы запрашиваете Web страницу. Это не вторжение в вашу приватность; это делается для того, чтобы сервер знал, как послать Вам требуемые данные. Подобным способом все сетевые службы забирают ваш IP (или временно или постоянно), так что они могут возвращать данные на ваш адрес. В сущности, это работает очень похоже на почтовую службу: Вообразите, если каждое посланное письмо имеет обратный адрес. В Internet все происходит только так. IP это адрес возврата.

Когда связь устанавливается между вашей машиной и удаленной машиной, могут следовать различные диалоги. Я обсуждал некоторых из этих диалогов в Главе 6, "Краткое Введение в TCP/IP". В общем, что Вы могли бы запомнить, это трехступенчатое открытие соединения TCP/IP. Во всяком случае, такие диалоги происходят, в течение которых ваш IP известен целевой машине.

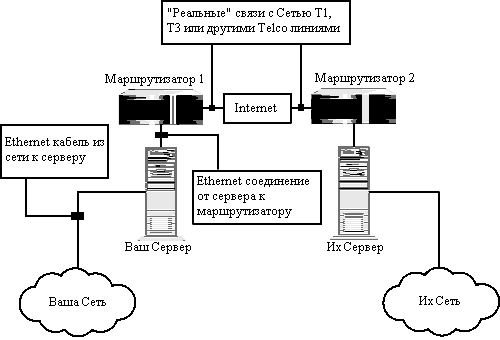

При нормальных обстоятельствах, когда брандмауэр или другая заменяющая его утилита (типа TCP_Wrapper) не установлены, диалог между вашей машиной и удаленной машиной происходит непосредственно (смотрите Рисунок 27.1).

Рисунок 27.1. Маршрутная информация.

Когда я говорю, что информация передается непосредственно, это является очень ограниченным термином. Как Вы можете видеть, процесс (даже без мер безопасности) сложен:

- 1. Данные порождаются где-нибудь в пределах Вашей Сети (которые, между прочим, могут ссылаться к машине в вашем узле). В этом случае, Вы связаны с сетью вашего поставщика. Для наших целей, сеть вашего поставщика является Вышей Сетью.

2. Информация перемещается с вашей машины на машину в сети поставщика. Оттуда, информация перемещается через Ethernet кабель (или другие средства транспортировки) на основной сервер Вашей сети.

3. Сервер Вашей Сети передает эту информацию Маршрутизатору 1, который быстро пересылает ее через телефонную линию (или другое высокоскоростное подключение) в Internet в целом.

4. Информация путешествует через Internet (проходя по пути через многие маршрутизаторы и шлюзы), в конечном счете достигая Маршрутизатора 2. Маршрутизатор 2 пропускает информацию к Их Серверу; здесь информация направляется через Ethernet (или другой транспорт) в Их Сеть.

ПРИМЕЧАНИЕ: Я существенно упростил издержек проекта сети, обеспечив только необходимые подробности. Практически, между Вашей Сетью и Их Сетью могут находиться различные типы устройств.

Если никакая сторона не установила меры безопасности, путь считают (для всех целей) прямым. Маршрутизатор 2, например, позволяет пакетам из любого исходного (IP) адреса, перемещаться непосредственно в Их Сервер и, в конечном счете, в Их Сеть. В этом нет точки в которой пакеты встречают препятствие. Это совершенно небезопасная ситуация. Однако, много лет она была стандартом. Сегодня, ситуации, проиллюстрированная на Рисунке 27.1 слишком опасна. За эти годы, сетевые инженеры рассмотрели широкий диапазон решений, включая брандмауэр.

Из Каких Компонентов Состоит Брандмауэр?

Наиболее фундаментальные компоненты брандмауэра не существуют ни в программном ни в аппаратном обеспечении, но во мнении человека, создающего его. Брандмауэр, по своей природе является скорее концепцией чем продуктом; это идея по мнению архитектора, который решает кто и что будет разрешать доступ к сети. Кто и что очень влияет на то, как сетевой трафик (входящий и исходящий) маршрутизируется. По этой причине, в создание брандмауэра входит искусство, здравый смысл, изобретательность и логика.

Предположим, архитектор знает, что Web сервер должен существовать в ведущей сети. Этот Web сервер очевидно будет принимать подключения с почти любого IP адреса. Поэтому для этого сервера должна быть создана ограниченная область. Другими словами, при обеспечении Web служб из ведущей сети, архитектор должен гарантировать, что Web сервер не подвергнет опасности остальные части сети. Аналогично, входящая почта также является проблемой.

Специфические Компоненты и Характеристики

Брандмауэры могут быть составлены из программного обеспечения, аппаратного обеспечения, или, чаще всего, из обоих. Программные компоненты могут быть частными, shareware, или свободно распространяемым. Аппаратное обеспечение может быть любым, которые поддерживает используемое программное обеспечение.

Если аппаратное обеспечение, из которого состоит брандмауэр (и как часто бывает), имеет не больше, чем маршрутизатор. Как Вы узнаете в Главе 28, "Нападения Обманом", маршрутизаторы продвинули возможности безопасности, включая возможность экранирования IP адресов. Этот процесс экранирования позволяет Вам определять, с какими IP адресами можно соединяться, а с какими нет.

Другие реализации состоят из аппаратного и программного обеспечения. (Они могут становиться довольно эклектичными. Я видел людей, использующих 386-е машины с установленными на них shareware брандмауэром/мостом.)

В любом случае, все брандмауэры совместно используют общий атрибут: возможность отличать или возможность отрицать доступ, обычно основываясь на исходном адресе.

Типы Брандмауэров

Существуют различные виды брандмауэров, и каждый тип имеет свои преимущества и недостатки. Наиболее общий тип это брандмауэр сетевого уровня. Брандмауэры сетевого уровня обычно основаны на маршрутизаторе. То есть правила того, кто и что может обращаться к вашей сети, применяются на уровне маршрутизаторов. Эта схема применяется по средствам методики, названной пакетной фильтрацией, которая является процессом изучения пакетов, поступающих в маршрутизатор из внешнего мира.

В реализации брандмауэра основанном на маршрутизаторе изучается исходный адрес каждого входящего подключения (то есть адреса с которого пришли пакеты). После того, как все исходные IP адреса идентифицированы, все правила, которые учредил архитектор будут выполнены. Например, возможно архитектор решил, что никакой сетевой трафик не будет принят с любого адреса Корпорации Microsoft. Таким образом, маршрутизатор отклоняет любые пакеты, отправленные с microsoft.com. Эти пакеты никогда не достигнут внутреннего сервера или сети за ним.

ПРИМЕЧАНИЕ: Маршрутизаторы имеют размер примерно с маленький принтер. Обычно с задней стороны маршрутизатора имеются соеденительные гнезда для Ethernet и цифровых телефонных линий. Используйте эти соеденительные гнезда, чтобы подключить телефонную линию (T1, T3 и так далее) и Ethernet к вашему серверу. Маршрутизаторы конфигурируются с использованием специального программного обеспечения. В большинстве случаев, программное обеспечение весьма простое в использовании. Наиболее новые реализации управляются через оконный интерфейс (типа системы X Window, OpenWindows, и так далее). Маршрутизаторы имеют цену (от б/у до нового) от $600 до $1800.

Основанные на маршрутизаторе брандмауэры быстры. Поскольку они выполняют только поверхностные проверки исходного адреса, не реального запроса к маршрутизатору. Не требуется никакое время вообще, чтобы идентифицировать плохой или ограниченный адрес. Однако, скорость приходит с ценой: Основанные на маршрутизаторе брандмауэры используют исходный адрес как индекс. Это означает (запрещая контроль против такого доступа), что пакеты, посланные с подделанных исходных адресов, могут получить по крайней мере некоторый уровень доступа к вашему серверу.

По справедливости, могут использоваться много методов фильтрации пакетов с основанными на маршрутизаторе брандмауэрами, что усиливает их. Заголовок IP адреса это не единственное поле пакета, которое может быть проверено маршрутизатором. Поскольку технология фильтрации пакетов становится более сложной, администратор может сам создавать используемые схемы или правила. Сейчас можно даже применять правила, связанные с информацией о состоянии в пределах пакетов, используя индексы типа времени, протокола, портов и т.д.

Ссылка: Для превосходного обсуждения полей, которые могут фильтроваться, а также для всестороннего рассмотрения фильтрации пакетов, смотрите документ "Network (In)Security Through IP Packet Filtering" (Сетевая Безопасность Через Фильтрацию IP Пакетов) от D. Brent Chapman. Найдите его в онлайне на

http://www.unix.geek.org.uk/~arny/pktfilt.ps.

Однако это не единственные недостатки фильтрации пакетов основанными на маршрутизаторе брандмауэрами. Например:

- Другая проблема в том, что множество RPC служб (Remote Procedure Call - Удаленный Вызов Процедур) очень трудно фильтровать эффективно, потому что связанные серверы слушают на портах, которые назначены случайно при запуске системы. Услуга, известная как portmapper, отображает начальные вызовы к услугам RPC в номера назначенной услуги, но нет такого эквивалента для маршрутизатора с фильтрацией пакетов. Так как маршрутизатор не может сказать на каких портах постоянно находятся службы, не возможно блокировать полностью эти службы, если не заблокировать все UDP пакеты (службы RPC главным образом используют UDP). Блокировка всех UDP заблокирует потенциально необходимые службы типа DNS. Таким образом, блокировка RPC приводит к дилемме.

Ссылка: Предыдущий параграф это выдержка из "Problems with Packet Filtering Routers" ("Проблемы с Маршрутизаторами с Фильтрацией Пакетов") от John Wack. Документ может быть найден в онлайне на

http://www.telstra.com.au/pub/docs/security/800-10/node51.html.

Wack обсуждает RPC как потенциальную проблему, потому что порты могут быть назначены динамически при запуске. Однако, в большинстве случаев, этот тип фильтрации (соответственно называемый фильтрация протоколов) не проблема. При фильтрации протоколов могут быть осуществлены очень сложные схемы, и они полагаются прежде всего на порт, вызванный удаленным узлом.

Ссылка: Для превосходного обсуждения фильтрации протоколов и фильтрации пакетов вообще, просмотрите "Packet Filtering in an IP Router" ("Фильтрация Пакетов в IP Маршрутизаторе") от Bruce Corbridge, Robert Hening и Charles Slater. Этот документ предлагает взгляд изнутри на то, как выполнена фильтрация пакетов в Telebit маршрутизаторах. И что более важно, документ проводит Вас через дизайн и реализацию маршрутизатора. Вы можете найти его в онлайне на

http://www.alw.nih.gov/Security/FIRST/papers/firewall/cslater.ps.

Утилиты Фильтрации Пакетов

Фильтрация пакетов может быть осуществлена без установки законченного брандмауэра. В Internet есть множество свободных и коммерческих утилит фильтрации пакетов. Следующее это список нескольких таких утилит.

TCP_Wrappers

TCP_Wrappers программа, написанная Wietse Venema (также соавтора известной утилиты сканирования, SATAN). Возможно нет другой утилиты, которая более легко или эффективно облегчает контроль подключений к вашей машине. Программа работает заменяя системные демоны и записывая все запросы на подключение, их время и что наиболее важно, их происхождение. По этим причинам TCP_Wrappers одна из наиболее критических по сбору доказательств доступных утилит. TCP_Wrappers также имеет возможность экранировать нежелательные сети и IP адреса, не давая соединения пользователям с таких адресов.

Ссылка: TCP_Wrappers доступна в онлайне на

ftp://ftp.win.tue.nl/pub/security/tcp_wrappers_7.4.tar.gz.

NetGate

NetGate (разработанная SmallWorks) основанная на правилах система фильтрации пакетов. Она была разработано для использования в системах SPARC, выполняющих SunOS 4.1.x. Подобно большинству пакетных фильтров, NetGate может исследовать любой и каждый пакет, с которым она сталкивается, и может применять различные правила, основанных на исходном адресе. (NetGate также дает некоторые довольно сильные возможности регистрации.) По сообщениям, дистрибутив может быть получен или как инсталляционный двоичный образ ($1500) или как исходник ($2500). Если ваша компания нуждается в продукте с поддержкой (в противоположность свободно распространяемому обеспечению), я бы порекомендовал NetGate, как разумную и экономную альтернативу другим, более высококлассным продуктам.

Ссылка: Вы можете найти информацию о NetGate на

http://hosaka.smallworks.com/netgate/packetfiltering.html.

Пакетный Фильтр Internet

Этот интересный пакет доступен свободно. Написанный Darren Reed, Пакетный Фильтр Internet имеет все удобства точно написанного, коммерческого приложения. (Reed был горд разработкой пакета, который мог поражать тип нападение IP обманом, которое Kevin Mitnik, предположительно проводил против машин в Центре Суперкомпьютеров в Сан Диего - San Diego Supercomputer Center.) Некоторые интересные возможности: Reed обеспечил функциональные возможности не только, чтобы отказаться от TCP пакетов, которые неполны или уродливы, но делать это тихо (ваш узел не возвращает ICMP ошибку). Пакетный Фильтр Internet также предлагает всестороннюю утилиту для тестирования, так что Вы можете гарантировать, что ваши правила надежны прежде, чем Вы реализуете их. (Программа фактически может брать старые log-файлы в качестве ввода, и Вы можете наблюдать, как применяются правила. Очень круто.) Он доступен для SunOS.

Ссылка: Internet Packet Filter может быть найден в онлайне на

ftp://coombs.anu.edu.au:/pub/net/kernel/ip_fil3.0.4.tar.gz.

Утилиты Ревизии и Регистрации

Пакетные фильтры, когда используется вместе с мощными утилитами ревизии, могут существенно помочь в защите вашей сети и идентификации злоумышленников. Неплохая комбинация такого типа утилит может быть в точности также эффективна, как коммерческий брандмауэр (и обычно, на много дешевле). Следующее это некоторые хорошие утилиты ревизии.

Argus

Argus была разработана в Институте Разработки Программного Обеспечения Университета Carnegie Mellon. Argus, как известно, компилируется без ошибок, по крайней мере на следующих платформах:

- SunOS 4.x

- Solaris 2.3

- SGI IRIX5.2

В документе, анонсирующем Argus, авторов сообщил, что она подходит для контроля сети, идентификации потенциальных сетевых проблем, и возможно что наиболее важно, проверки политик управления доступом.

Ссылка: Документ, анонсирующий Argus, может быть найден в онлайне на

ftp://ftp.sei.cmu.edu/pub/argus-1.5/argus-1.5.announce.

Утилита может быть получена в онлайне на

ftp://ftp.sei.cmu.edu/pub/argus-1.5/.

Netlog

Netlog, разработанная в Техасском Университете A&M, может регистрировать весь TCP и UDP трафик. Чтобы использовать этот продукт, Вы должны иметь компилятор C, который соответствует соглашению ANSI C. Эта утилита также поддерживает регистрацию ICMP сообщений (хотя разработчики сообщили, что при выполнении этой деятельности она требует много памяти).

Ссылка: Netlog доступна в онлайне на

ftp://coast.cs.purdue.edu/pub/tools/unix/TAMU/.

Netman

Эта утилита широко охвачена в Главе 12, "Перехватчики". Однако я повторю, это набор хорошо разработанных приложений; это возможно наиболее законченный пакет такого вида из когда-либо созданных.

Ссылка: Netman доступна в онлайне на

ftp://ftp.cs.curtin.edu.au/pub/netman/.

NOCOL/NetConsole v4.0

NOCOL/NetConsole v4.0 это набор автономных приложений, которые выполняют широкое разнообразие задач контроля. Этот набор программ предлагает Curses интерфейс, который хорош для выполнения на широком диапазоне терминалов (для работы он не требует системы X Window). Он расширяем, имеет поддержку для Perl интерфейса, и весьма комплексный. Он также работает в сетях, выполняющих AppleTalk и Novell NetWare.

Ссылка: NOCOL/NetConsole доступен в онлайне на

ftp://ftp.navya.com/pub/vikas/nocol.tar.gz.

Есть другие специфичные для платформы пакетные фильтры. Один из них это известный packetfilter, который выполняется на Ultrix 4.3. Это резидент в ядре.

Ссылка: Man страница для packetfilter доступна в онлайне на

http://198.233.42.11/cgi-bin/man2html/packetfilter(4).

Тем не менее, многие из этих утилит, хотя и способны к изучению и контролю трафика пакетов, не могут устанавливать политики контроля доступа. И это цель для брандмауэра. Он дает администратору способность точно управлять тем, кто может (и не может) обращаться к сети.

Брандмауэры с Прокси Приложением/Прикладные Шлюзы

Существуют и другие типы брандмауэров. Общий тип это брандмауэры с прокси приложением (иногда упоминаемые как прикладные шлюзы). Они работа немного отлично от фильтрующих пакеты, основанных на маршрутизаторе брандмауэров. Прикладные шлюзы основаны на программном обеспечении. Когда удаленный пользователь из пустоты связывается с сетью, выполняющей прикладной шлюз, шлюз блокирует удаленное подключение. Вместо того, чтобы передать подключение дальше, шлюз исследует различные поля в запросе. Если шлюз встречает набор предопределенных правил, он создает мост между удаленным и внутренним узлами. Мост означает вставку между двумя протоколами. Например, в типичной схеме прикладного шлюза IP пакеты не отправляются во внутреннюю сеть. Вместо этого, происходит некоторый тип трансляции с шлюзом, участвующим как трубопровод и интерпретатор. Это иногда упоминается как конфигурация "человек в середине".

Преимущество полномочной модели прикладного шлюза в отсутствии IP переотправления. И что более важно, большее количество средства управления может быть помещено в такое подключение может лучше управляться. Наконец, такие утилиты часто предлагают очень сложные средства регистрации. И снова, это не халявный завтрак. Как Вы могли бы ожидать, эта межсетевая схема имеет ограничения по скорости. Поскольку каждое подключение и весь трафик пакетов принимаются, транслируются и переотправляются, такая реализация может быть медленнее, чем основанная на маршрутизаторе фильтрация пакетов.

IP переотправление происходит, когда сервер, который получает внешний запрос извне, перенаправляет эту информацию в формате IP во внутреннюю сеть. Сохранение IP переотправления доступным фатальная ошибка. Если Вы позволяете происходить IP переотправлению, взломщик может войти извне и достигнуть рабочих станций в вашей внутренней сети.

Другой недостаток этой схемы в том, что полномочное приложение должно быть создано для каждой сетевой службы. Таким образом, одно используется для FTP, другое для Telnet, третье для HTTP и т.д. Как John Wack объясняет в своей статье, озаглавленной "Application Gateways" ("Прикладные Шлюзы"):

- Недостаток прикладных шлюзов в том, что в случае клиент/серверных протоколов типа Telnet, требуются два шага, чтобы произвести соединение извне или внутрь. Некоторые прикладные шлюзы требуют измененных клиентов, которые могут рассматриваться как недостаток или преимущество, в зависимости от того, облегчают они или нет использование брандмауэра. Прикладной Telnet шлюз не обязательно требует измененного Telnet клиента, однако тогда он потребует модификации в поведении пользователя: пользователь должен подключаться (но не входить в) к брандмауэру, в противоположность соединению непосредственно с узлом. Но измененный Telnet клиент может сделать брандмауэр прозрачным, разрешая пользователю определять адресуемую систему (в противоположность брандмауэру) в команде Telnet. Брандмауэр служил бы как маршрутизатор к адресуемой системе и таким образом прерывал бы подключение, и затем выполнял дополнительные шаги по мере необходимости, типа запроса одноразового пароля. Поведение пользователя остается неизменным, однако требуется изменение клиента на каждой системе.

Ссылка: "Application Gateways" ("Прикладные Шлюзы") от John Wack может быть найдена в онлайне на

http://www.telstra.com.au/pub/docs/security/800-10/node52.html.

TIS FWTK

Типичный пример пакета брандмауэра с прикладным шлюзом это Trusted Information Systems (TIS) Firewall Tool Kit (Набор Инструментов Брандмауэра Доверенных Информационных Систем) (в дальнейшем упоминаемую как FWTK). Этот прикладной пакет, ранние версии которого свободны для некоммерческого использования, содержит много отдельных компонентов. Большинство этих компонентов proxy приложения. Он включает proxy для следующих служб:

- Telnet

- FTP

- rlogin

- sendmail

- HTTP

- Система X Window

FWTK это всесторонняя система. Тем не менее, она не защищает вашу сеть немедленно после инсталляции. Это не продукт, который прост в установке и удалении. FWTK TIS это набор инструментов. После того, как Вы распакуете программное обеспечение, необходимо кое что решить. Вы должны также понимать то, что делаете. Это не просто проблема конфигурации. Если Вы создадите ошибочные правила или решения, ваша сеть может стать недоступной из пустоты, даже дружественным сетям. Чтение документации первостепенно.

Прекрасная вещь в FWTK состоит в том, что он имеет превосходное управление доступом, встроенное в него. Например, Вы можете позволить или нет доступ (подключение) для сети, части сети, или даже единственного адреса. В этом отношении, он имеет детальное управление доступом.

Ссылка: Прежде, чем Вы получите FWTK TIS, необходимо изкчить сообщение от Marcus Ranum, одного из разработчиков FWTK TIS. Это короткий, интересный документ, который дает некоторое понимание того, как начать работу с FWTK. Этот документ расположен в онлайне на

http://www.micrognosis.com/~nreadwin/fwtk/history.txt.

Ссылка: Получите копию Набора Инструментов Брандмауэра TIS на

ftp://ftp.tis.com/pub/firewalls/toolkit/dist/.

Ссылка: FWTK требует UNIX систему и компилятор C. Кроме того, хотя FWTK известен тем, что компилируется в SunOS и BSD без проблем, для Linux проблемы конфигурации существуют. Чтобы разобраться в этих проблемах быстро нет лучшего документа, чем "Creating a Linux Firewall using the TIS Toolkit" ("Создание Брандмауэра в Linux Используя Комплект Инструментов TIS") от Benjamin Ewy. Этот документ расположен в онлайне на

http://www.ssc.com/lj/issue25/1204.html.

Заплаты для использования FWTK в Linux расположены в онлайне на

ftp://ftp.tisl.ukans.edu/pub/security/firewalls/fwtkpatches.tgz.

По причине, которую я упомянул, FWTK TIS был первым, вполне развитым брандмауэром такого класса.

Ссылка: "Thinking About Firewalls" ("Мысли о Брандмауэрах") от Marcus Ranum, очень хороший документ о брандмауэрах вообще. Этот документ детализирует типы брандмауэров, которые могут быть реализованы, а также их преимущества и недостатки. Он может быть найден в онлайне на

http://hp735c.csc.cuhk.hk/ThinkingFirewalls.html.

ПРИМЕЧАНИЕ: Другой чрезвычайно популярный брандмауэр в этом классе это SOCKS, который основан на модели proxy приложения. Запрос на подключение прерывается SOCKS и затем транслируется. Таким образом, не происходит прямого подключения между вашей сетью и внешним миром. SOCKS имеет большое значение, потому что он хорошо устанавливается, и его поддержка уже включена во многие пакеты броузеров, особенно в Netscape Navigator.

Ссылка: Есть очень всесторонний охват SOCKS технологии в Internet. Документ так хорошо разработан и написан, что любой в момент может получить твердое понимание того, как SOCKS работает. Этот документ находится здесь

http://www.socks.nec.com/introduction.html.

По моему мнению системы прикладных шлюзов (основанные на proxy брандмауэры) более безопасны. Это так, потому что нет схемы IP переотправления. Это означает, что IP пакеты из пустоты не могут достигнуть ни какой машины в вашей внутренней сети.

Брандмауэры в Общем

Одна из основных идей брандмауэра состоит в том, что ваша сеть остается теоретически невидимой (или по крайней мере недостижимой) любому не уполномоченному соединению. Этот процесс работает через исключающие схемы, которые можно применять с использованием брандмауэра.

ПРЕДОСТЕРЕЖЕНИЕ: Ваша сеть с брандмауэром будет не полностью невидима. По крайней мере один сканер, названный Jakal, может сканировать службы, выполняющиеся за брандмауэром. Jakal, хитрый сканер, сканирует домен (за брандмауэром) не оставляя ни каких следов сканирования. Согласно авторам, все протестированные сайты не смогли регистрировать любую деятельность (хотя, как сообщено, "некоторые брандмауэры позволяли проходить через них SYN|FIN"). Загляните в Главу 9, "Сканеры", чтобы узнать больше об этой утилите.

Теоретически, брандмауэр наиболее строгая мера безопасности, которую Вы можете реализовывать (она, конечно, отделит вашу систему от Internet). Однако проблемы в этой строгой среде безопасности остаются. Одна из них в том, что безопасность с брандмауэром может быть сконфигурирована настолько строго, что может фактически навредить процессу организации сети. Например, некоторые изучения говорят, что использование брандмауэра непрактично в средах, где пользователи критически зависят от распределенных приложений. Поскольку брандмауэры реализуют такую строгую политику безопасности, что эти среды захлебнуться. Получая пользу в безопасности, они теряют в функциональных возможностях. Университеты прекрасный пример такого типа среды. В университетах часто проводится исследование, где два или больше отделов (часто в сетевых сегментах расположенных далеко друг от друга) вовлечены в сбор и обработку данных (и подтверждение исследовательских усилий). В этих средах очень трудно работать под такими плотными ограничениями безопасности.

Вторая проблема относительно брандмауэров в том, что они ведут к размещению большинства ваших яиц в одной корзине. Поскольку брандмауэр это ваше лицо для пустоты, его нарушение может привести к легкому разрушению вашей внутренней сети. То есть брандмауэры могут способствовать климату, в котором они являются единственным реальным управлением доступом и безопасностью, которые Вы имеете. Брандмауэры почти всегда описываются, как узкое место сети, где происходит вся аутентификация. Это кажется подходящим, пока брандмауэры безошибочны. Но что если это не так? Что если обнаружена методика для взлома любого брандмауэра? Сети, которые полагаются на брандмауэры, защищены не полностью, и разница в выживании незначительна.

Прежде, чем создавать брандмауэр, Вы должны предпринять некоторое серьезное исследование. Когда Вы создаете брандмауэр, то должны глубоко знать вашу сеть. Это требует точной организации. Различные сегменты сети (в одной и той же сети, или в разных) будут должны связываться друг с другом. Эти сети могут связываться через автоматизированные процессы или посредствам взаимодействия людей. Автоматизированные процессы просто приспособить. Однако процессы взаимодействия людей могут сильно различаться.

Для некоторых организаций брандмауэр непрактичен. ISP один такой пример. Они могли бы быстро потерять клиентов, устанавливая резкие политики безопасности. Действительно, некоторые утверждают, что брандмауэры не являются необходимыми. Эти люди доказывают, что надежные действия системной администрации принесут такую же выгоду, как и брандмауэр, не замедляя сеть и не делая подключения трудными.

Также имеются и другие проблемы с установкой брандмауэра. Если FTP, Telnet, Gopher, HTTP, RPC, rlogin и NFS были бы единственными протоколами, которые когда-либо использовались в Internet, брандмауэр представлял бы только ограниченные проблемы с доступом. В конце концов, proxy были бы написаны для всех этих приложений. Проблема в том, что это не единственные службы; новые службы возникают каждый месяц. Таким образом, чтобы обеспечить ваших внутренних пользователей эффективным доступом к Internet, Вы не должны отставать от появляющихся приложений. Proxy для таких служб обычно доступны, но после того, как новая служба или протокол уже существуют на рынке в течение некоторого времени. Конечно, некоторое время это обычно только несколько месяцев, но в течение этих месяцев ваши внутренние пользователи будут нервничать.

Создание Брандмауэра: Что Вы Должны Знать

Конструкция брандмауэра не для слабаков. Она для системного администратора (или другого человека) глубоко знающего сеть, которую собирается защищать с помощью брандмауэра. Процесс не прост; шаги включают

- 1. Определение топологии и необходимых протоколов

2. Разработка политик

3. Наличие адекватных утилит

4. Эффективное использование этих утилит

5. Тестирование конфигурации

Определение Топологии и Необходимых Протоколов

Первым шагом необходимо понять сеть полностью. Эта задача может включать больше, чем простой просмотр машин, log-файлов и т.д. Она может вовлекать обсуждение этих вопросов с индивидуальными отделами. Например, в больших сетях много взаимодействий происходит между определенным отделом в одном здании и определенным отделом в другом. Эти здания могут располагаться на сотни или даже тысячи миль друг от друга. Вы должны знать, какой исходящий трафик требуют пользователи.

Важно поддерживать такт в течение этого процесса. Вы будете часто сталкиваться с пользователями, которые настаивают, "Мы делали это в течение 10 лет". Даже при том, что Вы имеете большие полномочия (потому что безопасность серьезная проблема), необходимо работать с этими людьми так много, как это возможно. Не обязательно, чтобы они поняли процесс полностью. Однако, если Вы намереваетесь ограничить или иначе препятствовать их способности выходить в пустоту, необходимо объяснить почему так. Последняя вещь, в которой Вы нуждаетесь, состоит в том, чтобы возмутить (или иначе способствовать негодованию) локальных пользователей. Скорее, Вы нуждаетесь в их поддержке, потому что после того, как закончите формировать брандмауэр, начнете распределять политики. То, как близко локальные пользователи следуют этой политике, сильно затронет безопасность вашей сети. Например, если небезопасные модемы расположены в том или ином отделе, это потенциальная дыра. Если Вы были тактичным с локальными пользователями, то вероятно нечего бояться. Однако, если Вы выпустили Безжалостные декреты, то можете быть уверены, что локальные пользователи будут спотыкаться о Вас.

ПРИМЕЧАНИЕ: Я слышу, как люди обсуждают это все время. Они упорно утверждают, что никто не может просто установить модем на машине. Почему нет? Я видел как это происходит во многих компаниях. Нет ничего в политике, что не даст служащему сделать это. Кроме того, в сетях с ПК рабочими станциями, многие машины имеют внутренние модемы. Когда то я имел дело с одним клиентом, у которого была сеть Novell NetWare. Он даже не сознавал, что некоторые машины имели модемы (1200 бод, конечно).

Так, ваше первое задание состоит в определении того, что может и не может быть ограничено. Должен быть сделан список всех нестандартных протоколов, которые необходимы между вышей сетью и любой другой. Сделав это, Вы можете получить образ того, как будет сформирован брандмауэр (по крайней мере, политики локального доступа). Более чем вероятно, Вы захотите ограничить подключения от любой сети, известной отправлением незапрашиваемой электронной почты, сексуального содержания, или других материалов не связанных с вашим бизнесом. Вы могли бы также захотеть ограничить адреса, которые известны, как пристанище взлома и хакерства.

ПРИМЕЧАНИЕ: Я бы ограничил все известные дареса хакерсва и взлома. Например, хорошо известная хакерская группа недавно провела широкое сканирование Американских доменов, предположительно под предлогом исследования безопасности. Это вызвало движение в связанных с безопасностью списках рассылки и группах новостей.

Действительно ли Брандмауэры Ошибкоустойчивы?

Действительно ли брандмауэры ошибкоустойчивы? Действительно ли люди ошибкоустойчивы? Ответ на оба вопроса нет. Не было доказано, что брандмауэры могут быть испорченными, но человеческая реализация может быть испорченной. Взломщики провели различные изучения по взлому брандмауэров. Большинство этих изучений указывает на две стадии нападения. Первая состоит в обнаружении того, какой брандмауэр существует в конкретной сети и какие службы выполняются за ним. Эта первая задача уже была сформирована в автоматизированном пакете; сканер Jakal может выполнить это для Вас.

Вторая задача, при нахождении дыры в брандмауэре, является немного более трудной. Исследования взломщиков указывают, что если такая дыра существует, то это в результате человеческой ошибки (или скорее, неправильной конфигурации со стороны системного администратора). Это происходит не редко. Нужно признать, что независимо от того, какая платформа используется, это проблема существует. В сетях UNIX это может быть по крайней мере частично приписано факту, что UNIX является очень сложной. Имеются сотни родных приложений, протоколов, и команд. Это то, что Вы должны знать прежде, чем начнете создавать брандмауэр. Неудавшееся реализация брандмауэра на платформах Microsoft могло бы происходить по другим причинам (например, потому что администраторы могли бы быть незнакомы с TCP/IP). В любом случае, наиболее вероятна человеческая ошибка. По этой причине компании должны быть чрезвычайно выборочны при выборе персонала, ответственного за реализацию брандмауэра. Некоторые общие задачи дня взломщиков включают

- Отделять реальные компоненты от поддельных – Многие используют брандмауэры жертвенные узлы, предназначенные как Web серверы или приманки. Приманки это ничто более чем перехватчик места, где действия неопытного взломщика зафиксированы и зарегистрированы. Они могут использовать сложные средства скрывающего их поддельный харакатер. Например, они могли бы выпускать ответы, чтобы подражать реальной файловой системе или реальным приложениям. Первая задача взломщика состоит в том, чтобы идентифицировать то, какие жизнеспособные адресаты могли бы фактически существовать.

Ссылка: Заманивание медведя по крайней мере имеет мимолетное подобие взломщику (по сообщениям сделанным Steven Bellovin) описанным в статье B. Cheswick озаглавленной "An Evening With Berferd In Which a Cracker is Lured, Endured and Studied" ("Вечер с Berferd, в Котором Взломщик Соблазняется, Выностится и Изучается)". Эта статья может быть найдена в онлайне на

ftp://research.att.com/dist/internet_security/berferd.ps.

- Пытаться получить некоторую категорическую информацию о внутренней системе – Это применяется особенно на машинах, которые обслуживают почту и другие службы. Как минимум, Вы должны пытаться заставить посвященное лицо послать Вам почтовое сообщение так, чтобы могли быть исследованы пути. Это могло бы дать Вам ключ того, как созданы некоторые части сети.

- Не отставать от текущих консультаций – В некоторых ситуациях новые ошибки возникают в обычно используемых программах, которые могут работать на или позади брандмауэра. Эти дыры могли бы быть способны дать Вас по крайней мере минимум доступа необходимого чтобы получить лучший взгляд.

Также, никакой брандмауэр не может эффективно предотвращать нападения c внутренней стороны. Если взломщик может разместить кого-то (возможно себя) у вас, намного раньше ваша сеть будет взломана. Я знаю человека, который сумел получить работу в известной нефтяной компанией. Этот хакер собрал обширную информацию не только о внутренней сети, но также и о узлах брандмауэров.

Наконец, брандмауэры могут быть обойдены или нарушены. Сайт Quake Crack dot Com - один такой пример. Хотя была распространена относительно небольшая информация о том, как взломать его, было сообщено в Wired (Зашитый) что:

- Хакеры ворвались на Web и файловый сервера Crack dot Com, техасской игровой компании, в среду, захватив исходный код для Quake id, 1.01, также как самый новый проекта Crack, Golgotha, и старые игры Abuse и Mac Abuse... хакеры, которые были способны пройти через брандмауэр Crack, оставили неповрежденным файл истории удара, в котором была произведена запись всех их движений.

Ссылка: Предыдущий параграф это выдержка из статьи "Hackers Hack Crack, Steal Quake" ("Хакеры Рубят Crack, Захватывают Quake") от Annaliza Savage, появившейся в Wired. Найдите статью в онлайне на

http://www.wired.com/news/culture/story/1418.html.

Возможно идентифицировать тип брандмауэра, выполняемого на данном сервере. Тем не менее, печать, которая превышает уровень безответственности на которую я намечаюсь, чтобы продать книгу. Я скажу следующее: Вы можете сделать это с комбинацией сканера Jakal и сценария, написанного на сайте jackhammer. Которые адреса блокированы, это вопросы меньше чем как они блокированы (то есть Вы должны плучить ответы от брандмауэра).

Коммерческие Брандмауэры

Семейство Eagle Брандмауэров от Raptor

Компания: Raptor Systems

Спецификация: http://www.raptor.com/products/brochure/40broch.html

Сайт: http://www.raptor.com

Raptor был в ходу долгое время. в 1991 она представила линию продуктов брандмауэров. Компания имеет твердую репутацию. Как заявлено в онлайновом описании компании:

- ...в системах Raptor победила семейство Eagle брандмауэров, обеспечивающих безопасность через диапазон отраслей промышленности, включая передачу данных, развлечение, космос, защиту, образование, здравоохранение и финансовые службы. Raptor имеет многочисленные стратегические отношения с компаниями мирового класса подобно Compaq Computer Corporation, Siemens-Nixdorf, Hewlett-Packard, Sprint и Shiva Corporation

Ссылка: Проверьте онлайновое описание компании Raptor в

http://www.raptor.com/products/brochure/40broch.html#aboutraptor.

Ее продукты объединяют широкий диапазон методов брандмауэра, включая мощную регистрацию; специализацию, вызывание событий для абратки подозрительной деятельности; и чрезвычайно детальные управления доступом. Это семейство продуктов брандмауэра интегрирует приложение proxies.

Check Point Firewall и Firewall-1

Компания: Check Point Software Technologies Ltd.

Cпецификация: http://www.checkpoint.com/products/firewall/intro.html

Сайт: http://www.checkpoint.com/

Check Point основана в Израиле в 1993. Она имеет также форпосты в восьми Американских городах, включая Redwood, Лос-Анджелес, Нью-Йорк и другие. Линия продуктов предлагает межплатформенную поддержку.

Ссылка: Статьи и пресс релизы о Check Point расположены в онлайне на

http://www.checkpoint.com/press/index.html.

Более важная информация о флагманском продукте Check Point расположена на

http://www.checkpoint.com/products/white/index.html.

Один из более интересных элементов Check Point Firewall-1 в том, что он включает управление по времени объекта. То есть можно назначать некоторые времена дня, чтобы выполнять некоторые ограничения доступа. Firewall-1 также имеет условия, чтобы распределить процесс, загрузить среду ряда рабочих станций.

SunScreen

Компания: Sun Microsystems

Cпецификация: http://www.sun.com/security/overview.html

Сайт: http://www.sun.com

SunScreen от Sun состоит из ряда продуктов. В линии продуктов SunScreen Sun адресовало одну из основных проблем, которые я упомянул предварительно: Если ваше узкое место сломано, ваша сеть полностью открыта. Новая линия продуктов Sun будет вероятно реконструировать промышленность брандмауэров (конечно на платформе Sun). Главные продукты включают

- SunScreen SPF 100/100G – Решение под ключ, которое обеспечивает не-IP-адрессацию возможность. То есть взломщики с внешней стороны не могут надежно идентифицировать узлы позади стены. Кроме того, была добавлена тяжелая технология фильтрации пакетов.

- SunScreen TM EFS – Реализует сверхпрочную фильтрацию пакетов и что более важно, шифрование. Специальные удобства включают условия для удаленного администрирования и администрирования через интерфейс HTML.

Ссылка: Некоторые спецификации для SunScreen EFS размещены в онлайне на

http://www.sun.com/security/prod_spec.html.

- SunScreenTM SKIP – Это интересный продукт, который обеспечивает ПК и рабочие станции безопасной аутентификацией.

Ссылка: Проверте SunScreen SKIP в онлайне на

http://www.sun.com/security/skip.html.

IBM Internet Connection Secured Network Gateway (Подключаемый к Internet Безопасный Сетевой Шлюз IBM)

Компания: Internal Business Machines (IBM)

Cпецификация: http://www.ics.raleigh.ibm.com/firewall/info.htm

Сайт: http://www.ics.raleigh.ibm.com/firewall/overview.htm

Этот продукт разработан для AIX. Подобно линии продуктов SunScreen от Sun, он способен к сокрытию IP вашей внутренней сети. Он поддерживает proxy приложения, и имеет исключительные возможности регистрации и отчетности, также как изолированные Web службы.

Ссылка: Для чрезвычайно всестороннего изучения Internet Connection Secured Network Gateway от IBM, посетите

http://www.ncsa.com/fpfs/ibm.html at NCSA.

Cisco PIX Firewall

Компания: Cisco Systems

Cпецификация: http://www.cisco.com/univercd/data/doc/cintrnet/prod_cat/pcpix.htm

Сайт: http://www.cisco.com

Этот брандмауэр полагается не на proxy приложения (которые могут потреблять дополнительные сетевые ресурсы и процессорное время), но вместо этого он плогается на безопасную операционную систему непосредственно в аппаратном компоненте. Специальные возможности включают отилиту HTML конфигурации и администрации, укрывательство IP и не-трансляцию, облегченную конфигурацию, и поддержку 16,000 подключений за раз.

Итог

Брандмауэры теперь включают чаще всего принятый метод защиты сети и, главным образом, кажутся непроницаемыми атакам 95 процентов сообщества взломщиков. Кроме того, технология брандмауэра все же еще в младенчестве. Однако брандмауэры были взломаны в прошлом. Также стоит отмечать, что некоторые брандмауэры могут поднимать проблемы безопасности. Например, недавно обнаружилось, что Gopher proxy на продукте Raptor, при некоторых обстоятельствах, мог оставлять сервер Windows NT уязвимым к нападению отказ в обслуживании. (ЦПУ использовался почти на 100 процентов.)

Будущее технологии брандмауэров очень интересно. Однако, если у Вас есть для защиты истинно чувствительные данные, (и они должны быть связаны с Internet), я советую против использования брандмауэра (коммерческого или нет) как ваше единственное средство защиты.

Ресурсы

Internet Firewalls and Network Security (Second Edition) (Брандмауэры Internet и Сетевая Безопасность (Второе Издание)). Chris Hare и Karanjit Siyan. New Riders. ISBN: 1-56205-632-8. 1996.

Internet Firewalls (Брандмауэры Internet). Scott Fuller и Kevin Pagan. Ventana Communications Group Inc. ISBN: 1-56604-506-1. 1997.

Building Internet Firewalls (Создание Internet Брандмауэров). D. Brent Chapman и Elizabeth D. Zwicky. O'Reilly & Associates. ISBN: 1-56592-124-0. 1995.

Firewalls and Internet Security : Repelling the Wily Hacker (Брандмауэры и Безопасность Internet: Отпор Коварному Хакеру). William R. Cheswick и Steven M. Bellovin. Addison-Wesley Professional Computing. ISBN: 0-201-63357-4.1994.

Actually Useful Internet Security Techniques (Фактически Полезные Методы Безопасности Internet). Larry J. Hughes, Jr. New Riders. ISBN: 1-56205-508-9. 1995.

Internet Security Resource Library: Internet Firewalls and Network Security, Internet Security Techniques, Implementing Internet Security (Библиотека Ресурсов Безопасностей Internet: Брандмауэры Internet и Сетевая Безопасность, Методы Безопасности Internet, Реализация Безопасности Internet). New Riders. ISBN: 1-56205-506- 2. 1995.

Firewalls FAQ (FAQ по Брандмауэрам). Marcus J. Ranum.

NCSA Firewall Policy Guide (NCSA Руководство Политик Брандмауэра). Написано Stephen Cobb, Директор Специальных Проектов. Национальная Ассоциация Компьютерной Безопасности.

Comparison: Firewalls (Сравнение: Брандмауэры). Всестороннее сравнение широкого разнообразия продуктов брандмауэров. LANTimes. Июнь 17, 1996.

There Be Dragons (Будьте Драконами). Steven M. Bellovin. Слушания Третьего Usenix Симпозиум по Безопасности UNIX, Балтимор, сентябрь 1992. AT&T Bell Laboratories, Murray Hill, NJ. 15 августа, 1992.

Rating of Application Layer Proxies (Оценка Прикладного Уровня Proxies.). Michael Richardson.

Keeping Your Site Comfortably Secure: An Introduction to Internet Firewalls (Хранение Вашего Сайта В Комфортной Безопасности: Введение в Брандмауэры Internet.). John P. Wack и Lisa J. Carnahan. Национальный Институт Стандартов и Технологий.

SQL*Net and Firewalls (SQL*Net и Брандмауэры.). David Sidwell и Корпарация Oracle.

Covert Channels in the TCP/IP Protocol Suite (Тйные Каналы в Наборе Протоколов TCP/IP). Craig Rowland. Rotherwick & Psionics Software Systems Inc.

If You Can Reach Them, They Can Reach You (Если Вы Можете Достигнуть Их, Они Могут Достигнуть Вас). William Dutcher. Online Специальный Репортаж PC Week, 19 июня, 1995.

Packet Filtering for Firewall Systems (Фильтрация Пакетов Для Систем Брандмауэров). Февраль 1995. CERT (and Университет Carnegie Mellon).

Network Firewalls (Сетевые Брандмауэры). Steven M. Bellovin и William R. Cheswick. IEEECM, 32(9), стр. 50-57, Сентябрь 1994.

Session-Layer Encryption (Шифрование Сеансового Уровня). Matt Blaze и Steve Bellovin. Слушания Usenix Симпозиума по Безопасности, июнь 1995.

A Network Perimeter With Secure External Access (Сетевой Периметр С Безопасным Внешним Доступом). Frederick M. Avolio и Marcus J. Ranum. Экстраординарный документ, который детализирует реализацию брандмауэра предположительно в Белом Доме.

Packets Found on an Internet (Пакеты, Найденные в Internet). Steven M. Bellovin. Lambda. Интересный анализ пакетов, появляющихся в прикладном шлюзе AT&T.

Using Screend to Implement TCP/IP Security Policies (Использование Screend для Реализаци TCP/IP Политики безопасности). Jeff Mogul. Rotherwick и Digital.

Firewall Application Notes (Примечания Приложениям Брандмауэрам). Livingston Enterprises, Inc. Хороший документ, который начинается с описания, как создать брандмауэр. Он также адресует proxy приложения, Sendmail относительно брандмауэров, и характеристики узла бастиона.

X Through the Firewall, and Other Application Relays (X Через Брандмауэр, и Другие Ретрансляции Приложения). Treese/Wolman. Digital Equipment Corp. Cambridge Research Lab.

Intrusion Protection for Networks 171. (Защита Вторжения Для Сетей 171). Журнал BYTE. Апрель, 1995.

Benchmarking Methodology for Network Interconnect Devices (RFC 1944) (Методология Эталонного Тестирования Для Устройств Сетевой Взаимосвязи (RFC 1944)). S. Bradner и J. McQuaid.

Firewall Performance Measurement Techniques: A Scientific Approach (Методы Измерения Производительности Брандмауэра: Научный Подход). Marcus Ranum.

Warding Off the Cyberspace Invaders (Отражение Захватчиков из Киберпространства). Amy Cortese. Business Week. 03/13/95.

Vulnerability in Cisco Routers Used as Firewalls (Уязвимость в Cisco Маршрутизаторах, Используемых Как Брандмауэры). Консультация Консультативного Органа По Компьютерным Инцидентам: Номер D-15.

WAN-Hacking with AutoHack--Auditing Security behind the Firewall (Хакинг в WAN – Ревизия Безопасности позади Брандмауэра). Alec D.E. Muffett. Написанный автором Crack, известной программы взлома паролей. Экстраординарный документ, который имеет дело с методами ревизии безопасности позади брандмауэра (и ревизии сети настолько большой, что содержит десятки тысяч узлов).

Windows NT Firewalls Are Born (Рождены Брандмауэры Для Windows NT). PC Magazine. 4 февраля, 1997.

IP v6 Release and Firewalls (IP v6 Выпуск и Брандмауэры). Uwe Ellermann. 14-ый Всемирный Конгресс по Безопасности Компьютеров и Связи. Protection, стр. 341-354, июнь 1996.

The SunScreen Product Line Overview (Краткий Обзор Линии Продуктов SunScreen). Sun Microsystems.

Product Overview for IBM Internet Connection Secured Network Gateway for AIX, Version 2.2 (Краткий Обзор Продукта для IBM Связанный с Internet Безопасный Сетевой Шлюз для AIX, Версии 2.2). IBM информация о брандмауэрах.

The Eagle Firewall Family (Семейство Брандмауэров Eagle). Информация о брандмауэрах от Raptor.

Secure Computing FirewallTM для NT (Безопасный Вычислительный Брандмауэр TM). Краткий обзор. Безопасное Вычисление.

Check Point FireWall-1 Introduction (Введение в FireWall-1). Информация о технологиях брандмауэра.

Cisco PIX Firewall (Cisco PIX Брандмауэр.). Информация о брандмауэре от Cisco Systems.

Protecting the Fortress From Within and Without (Защита Крепости Изнутри и ИзвнеБез). R. Scott Raynovich. LAN Times. Апрель 1996.

Internet Firewalls: An Introduction (Брандмауэры Internet: Введение). Белая Книга Брандмауэра. NMI Internet Expert Services.

Features of the CentriTM Firewall (Возможности Брандмауэра CentriTM). Информация о брандмауэрах от Centri.

Five Reasons Why an Application Gateway Is the Most Secure Firewall (Пять Причин, Почему Прикладной Шлюз Наиболее Безопасный Брандмауэр). Global Internet.

Macmillan Computer Publishing.

Все мессаги сюда:yanich@inbox.ru |