Максимальная Безопасность:

Руководство Хакера по Защите Вашего Internet Сайта и Сети

8

Война в Internet

Internet это удивительный ресурс. Поскольку Вы сидите перед своим монитором, когда ваши соседи спят в теплых и удобных постелях, я хочу, чтобы Вы подумали о следующем: За этим экраном лежит 4,000 лет накопления знаний. В любое время Вы можете проникнуть в пустоту и принести эти знания домой.

В этом есть что-то метафизическое. It's as though you can fuse yourself to the hearts and minds of humanity, read its innermost inspirations, its triumphs, its failures, its collective contributions to us all. With the average search engine, you can even do this incisively, weeding out the noise of things you deem nonessential.

По этой причине Internet в конечном счете реконструирует образование. Я не имею ввиду заочное обучение или классы, которые сохраняют время благодаря одновременному обучению 1,000 студентов. Хотя это и полезные методы обучения, которые несомненно упростят многие задачи преподавателей и студентов, я буду ссылаться на совсем другое.

Сегодня многие люди забыли, что в действительности означает термин образование. Вспомните ваши школьные дни. В жизни любого есть один незабываемый преподаватель: Один человек, который брал предмет (историю, например) и своими словами вдыхал в него жизнь. Любыми средствами этот человек стремился превзойти инструктора и стать педагогом. Есть различия: Один даёт основную информацию, необходимую для эффективного проведения курса, другой вдохновляет.

Internet может служить заменой для педагога, и пользователи могут теперь вдохновлять себя сами. Одним вечером я обедал с оператором тяжелого оборудования. С детства он был очарован космическим пространством. До недавнего времени его знания были ограничены, прежде всего, потому что он не имел достаточно ресурсов. У него была библиотечная карта, это так, но она никогда не обеспечивала его больше чем книгами, хранящимися в местном отделении. Только два раза он заказывал книгу через межбиблиотечный заем. За обедом он объяснил, что только что купил компьютер и ушел в Internet. Там он нашел море информации. Внезапно я понял, что больше не обедаю с оператором тяжелого оборудования, я обедаю с энергичным студентом Einstein, Hawking и Sagan. Его слова были настолько захватывающими, что я ушел голодным.

Итак, это истина: Internet невероятный информационный ресурс. Однако, она также невероятный ресурс для связи и основа человеческой организации сети. Организация сети с человеческой точки зрения отличается от компьютерной организации сети. Человеческая организация сети содержит дополнительный компонент, названный действием. Таким образом, люди со всего мира объединяются (или я должен говорить, кристаллизируются) в группы с общими интересами. Женщины объединяются за равенство, избиратели объединяются за представление, а родители объединяются за законодательство, защищающего их детей.

Этому процессу свойственен обмен мнениями, или более точно идеологиями. Идеология любого вида обязана приносить противоречие, а противоречие приносит разногласие. Происходит ли это разногласие между двумя нациями, или между двумя людьми, неважно. Когда оно происходит в Internet, то часто вырождается в войну. Именно об этом эта глава.

Подобно термину информационная война, термин Internet война часто неправильно истолковывается. Чтобы понять Internet войну Вы должны знать, что существуют различные её классификации. Давайте начнем с этих классификаций. Затем мы сможем обсудить войну на наиболее высоком уровне. Классификации включают:

- Персональная Internet война

- Общественная Internet война

- Корпоративная Internet война

- Правительственная Internet война

В основном Internet война это деятельность, в которой один или большее количество участников используют утилиты чтобы напасть на кого либо по Internet. Целью нападения может быть повреждение информации, аппаратного или программного обеспечение, или отказ в обслуживании. Internet война также включает любое защитное действие, принятое, чтобы отразить такое нападение.

Такая война может коснуться каждого, включая людей широкой публики, корпораций или правительства. Между этими группами уровень технологии варьируется (под технологией я понимаю все аспекты требуемых инструментальных средств, включая высокоскоростные подключения, программное обеспечение, аппаратное обеспечение и т.д.). Вообще, уровень технологии идет по возрастающей, как показано на Рисунке 8.1.

Рисунок 8.1. Уровень технологии в Internet войне.

ПРИМЕЧАНИЕ: Категории Общество и Личность могут показаться запутанными. Почему они не объединены? Причина в следующем: Часть общества не может удовлетворить требования корпоративных сил или личностей. Эта часть состоит из предпринимателей среднего уровня, ISP, университетов и так далее. Эти группы вообще более технологически продвинуты, чем личности, и ведут войну другими методами.

Как Вы можете предположить, существуют фундаментальные причины для различий между этими группами и утилитами, которые они используют. Эти причины вращаются вокруг экономических и организационных факторов. Уровень технологии растет в зависимости от риска и запросов к безопасности. Это графически проиллюстрировано на Рисунке 8.2.

Рисунок 8.2. Риски и запросы, как они касаются различных уровней технологии.

Естественно, правительственные и корпоративные организации имеют больше финансов для приобретения утилит. Эти утилиты чрезвычайно продвинуты, и созданы поставщиками, специализирующимися на высокоэффективных, ориентированных на защиту приложениях. Такие приложения вообще более надежны, чем средние утилиты, неоднократно протестированные в разнообразных условиях. За исключением экстремальных случаев (когда правительство разрабатывает методы войны разрушения данных для использования против иностранных сил), почти все эти утилиты имеют оборонный характер.

Общественные организации имеют тенденцию использовать менее мощные утилиты. Эти утилиты часто shareware или freeware и свободно доступны в Internet. Многое из этого программного обеспечения разработано аспирантами информатики. Другие созданы компаниями, которые так же продают коммерческие программы, но дают Internet сообществу небольшой вкус качества программного обеспечения, доступного для продажи. (Many companies claim to provide these tools out of the goodness of their hearts. Perhaps. In any event, provide them they do, and that is sufficient.) Опять же, почти все эти утилиты имеют оборонный характер.

Обычные люди используют все, на что они натолкнутся. Это может включать shareware или freeware, программы, которые они используют на работе, или, которые популярны на сайтах общественного пользования.

Частная Личность

Частная личность обычно не сталкивается с войной (по крайней мере, средний пользователь). Когда кто-то делает так, он хочет побороться с другим пользователем. Этот тип войны можно предугадать и, следовательно, избежать. Когда дебаты по Сети становятся нагретыми, Вы можете желать отключиться прежде, чем война начнется. Хотя это было сказано тысячу раз, я скажу это снова: Дискуссии возникают и проходят в Internet не так, как в жизни. Сообщения электронной почты или новостей Usenet доставляются в их полноте, без замечаний, сделанными другими личностями. То есть Вы имеете вполне достаточно времени, чтобы написать ответ. Поскольку у Вас есть это время, есть возможность послать более хлесткий ответ, чем Вы смогли бы дать человеку в жизни. Кроме того, люди говорят наиболее возмутительные вещи, спрятавшись за компьютером, которые они никогда бы не сказали публично. Всегда принимайте в расчет эти вопросы. Уладив это, я хочу исследовать несколько утилит для ведения войны между личностями.

Почтовая Бомба

Почтовая бомба это простое и эффективное средство преследования. Бомбовая атака состоит только из посылки одного и того же сообщения получателю много раз. Это не сложная форма преследования, которая наводняет почтовый ящик человека барахлом.

В зависимости от адресата, бомбовая атака может быть полностью незначимой или основной проблемой. Некоторые люди оплачивают почтовую службу (например, после превышения некоторого количества сообщений в месяц, они должны оплатить дополнительную услугу электронной почты). Этим людям почтовая бомба может дорого стоить. Другие люди поддерживают собственный почтовый сервер в их фирме или офисе. Технически, если они испытывают недостаток памяти, можно затопить их почтовый ящик и следовательно сделать невозможным прием других сообщений. Это эффективно привело бы к нападению "отказ в обслуживании". (Нападение "отказ в обслуживании" ухудшает или иначе отвергает компьютерную службу для других. Эта тема обсуждается в Главе 14, "Разрушительные Устройства".) Вообще, однако, бомбовая атака (которая является, между прочим, безответственным и ребяческим действием) просто раздражает. Различные утилиты, доступные в Internet, осуществляют такое нападение.

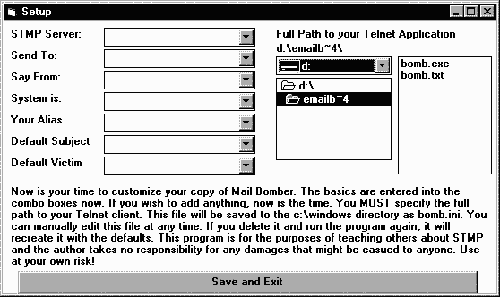

Одна из наиболее популярных утилит для использования на платформе Microsoft Windows это Mail Bomber. Она распространяется в файле bomb02.zip и доступна на многих сайтах взломщиков в Internet. Утилита конфигурируется посредствам единственного экран с полями, в которые пользователь вводит необходимую информацию, включая адресата, почтовый сервер и так далее (смотрите Рисунок 8.3).

Рисунок 8.3. Приложение Mail Bomber.

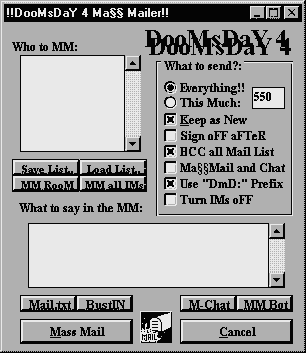

Утилита работает через Telnet. Она входит в контакт с портом 25 на указанном сервере и генерирует почтовую бомбу. Утилиты подобные этой банальность почти для каждой платформы. Одни предназначены для любой системы, которая поддерживает SMTP сервер. Другие больше специализированы, и могут работать только в системах подобно America Online. Одна такая утилита Doomsday (Судный День), которая предназначена для массовой отправки почты в AOL, но чаще всего используется как бомбардировщик электронной почты. Приложение имеет единственный экран, показанный на Рисунке 8.4.

Рисунок 8.4. Почтовый бомбардировщик Doomsday.

ПРИМЕЧАНИЕ: В течение нескольких лет ключевой утилитой для пользователей AOL была AOHELL, которая включала в своих более поздних выпусках генератор почтовых бомб. AOHELL начинала как утилита для получения незаконного доступа к America Online. Она вместе с другими утилитами типа генераторов номеров кредитных карточек, позволяла пользователям создавать свободные учетные записи, использующие фиктивные имена. Эти учетные записи обычно истекали за две, три недели.

На платформе UNIX почтовая бомбардировка проста до безобразия. Она может быть выполнена всего лишь несколькими строками. However, one wonders why someone skilled in UNIX would even entertain the idea. Тем не менее, некоторые делают; их работа обычно выглядит примерно так:

#!/bin/perl

$mailprog = '/usr/lib/sendmail';

$recipient = 'victim@targeted_site.com';

$variable_initialized_to_0 = 0;

while ($variable_initialized_to_0 < 1000)

{

open (MAIL, "|$mailprog $recipient") || die "Невозможно открыть $mailprog!\n";

print MAIL "Сосать!";

close(MAIL);

sleep 3;

$variable_initialized_to_0++;

}

Вышеупомянутый код довольно очевиден. Он устанавливает переменную в 0, затем определяет, пока эта переменная меньше чем 1000, почта должна быть послана получателю. Поскольку каждый раз эта программа проходит цикл while, переменная с именем $variable_initialized_to_0 инкрементируется. Короче говоря, почтовое сообщение посылается 999 раз.

Против почтовой бомбардировки довольно просто защититься: Просто поместите почтовый адрес в kill или bozo файл. Это предупредит вашу почтовую программу, что Вы не хотите получать почту от этого человека. Пользователи не UNIX платформ должны проконсультироваться со своими почтовыми приложениями. Большинство из них включают эту возможность.

Пользователи UNIX могут найти разнообразные интерактивные источники. Я также рекомендую публикацию, которая охватывает конструкцию механизма интеллектуальных kill файлов: Teach Yourself the UNIX Shell in 14 Days (Самостоятельно Изучите Оболочку UNIX за 14 Дней) David Ennis и James Armstrong Jr. (Издательство Sams). Глава 12 этой книги содержит превосходный сценарий для этой цели. Если Вы новый пользователь, эта глава (и фактически, целая книга) помогут вам. (Кроме того, пользователи, плохо знакомые с UNIX, но недавно начавшие использовать систему, найдут книгу очень информативной.)

О да. Для тех из Вас, которые серьезно рассматривают почтовые бомбардировки как развлекательное упражнение, Вам лучше делать это с взломанного почтового сервера. Взломанный почтовый сервер это тот, который в настоящее время взломщик контролирует. Это машина, выполняющая sendmail, которая находится под управлением взломщика.

Если не сделать этого, Вы можете провести некоторое время за решеткой. Один индивидуум бомбил Университет Monmouth в Нью-Джерси настолько настойчиво, что почтовый сервер временно умер. Это привело к расследованию ФБР, и молодой человек был арестован. Ему по сообщениям светит несколько лет тюрьмы.

Я надеюсь, что Вы воздержитесь от такой деятельности. Поскольку почтовые бомбардировки так невероятно просты, даже взломщики опускают свои глаза в затруднении и разочаровании, если товарищ осуществляет такое нападение.

Создание Списка

Создание списка становится все более и более общим явлением. Методика даёт те же самые основные результаты как и почтовая бомба, но выполняется по-другому. Создание списка включает регистрацию адресата во множестве (иногда сотнях) списков электронной почты.

Списки электронной почты (дальше просто как списки) это распределенные системы обмена сообщениями электронной почты. Они работают следующим образом: На сервере, который обеспечивает служба списка, устанавливается адрес электронной почты. Этот адрес электронной почты в действительности указатель на выполняемую программу. Эта программа является сценарием или двоичным файлом, который обслуживает базу данных (обычно плоский файл) адресов электронной почты (членов списка). Всякий раз, когда почтовое сообщение отправляется этому специальному адресу электронной почты, текст сообщения отправляется всем членам списка (всем адресам электронной почты, хранящимся в базе данных). Это обычно используются для распространения дискуссий по различным темам их участникам.

Списки электронной почты генерируют много почты. Например, средний список генерирует 30 или около того сообщений в день. Эти сообщения получаются каждым членом. Некоторые списки сохраняют сообщения в единственном файле. Это работает следующим образом: Когда сообщение поступает, оно добавляется в конец простого текстового файла всех сообщений, отправленных в этот день. Когда день заканчивается (это время определяется программистом), полный файл со всеми добавленными в конец сообщениями отправляется членам. Таким образом члены получают единственный файл, содержащий все сообщения, поступившие за день.

Регистрация адресата в нескольких списках рассылки выполняется одним из двух способов. Один способ сделать это вручную. Недоброжелатель заходит на WWW странице каждого списка и заполняет регистрационные формы, определяя адресата получателем или новым членом. Это работает для большинства списков, потому что программисты в основном не в состоянии обеспечивать алгоритм аутентификации. (Это удивляет. Относительно просто получить реальный адрес пользователя и сравнить его с тем, который он даёт. Если они не совпадают, полный процесс регистрации может быть прерван.)

Ручной ввод такой информации является абсурдом, но многие люди делают так. Другой и более эффективный путь состоит в том, чтобы регистрироваться через fakemail. Большинство списков позволяют регистрироваться по электронной почте. Как правило, пользователи посылают первое сообщение на адрес электронной почты типа следующего:

list_registration@listmachine.com

Любой пользователь, который хочет зарегистрироваться, должен послать сообщение по этому адресу, содержащее слово subscribe (подписать) или в строке темы или в теле сообщения. Сервер получает это сообщение, читает полученный адрес электронной почты из поля From и зарегистрирует пользователя. (Это работает на любой платформе, потому что не включает ничего, кроме посылки почтового сообщения от того или иного адреса.)

Чтобы подписать адресата во множестве списков, атакующий сначала генерирует плоский файл всех адресов списков регистрации. Список передаётся почтовой программе. Почтовое сообщение, во всех случаях, предположительно посылается с адреса подписчика. Таким образом, регистрационные серверы получают сообщение, как им кажется от адресата, требующее регистрации в списке.

Эта методика полагается на подделку сообщения электронной почты (или сгенерированные утилитой fakemail). Хотя это объясняется в другом месте, я должен сказать кое-что об этом здесь. Чтобы подделать почту нужно послать необработанные команды sendmail серверу. Он типично находится на порту 25 целевой машины. Методы подделывания работают следующим образом: Вы подключаетесь по Telnet к порту 25 UNIX машины. Затем Вы начинаете почтовую сессию командой HELO. После того, как Вы выполните эту команду, сессия открыта. Затем Вы определяете FROM адрес, обеспечивая почтовый сервер поддельным адресом (в этом случае адресат связывается со списком). Вы также добавляете получателя и сообщение, которое будет послано. Архивы почтовых списков полагают, что сообщение исходило от его предполагаемого автора.

Требуется приблизительно 30 секунд, чтобы зарегистрировать адресата в 10, 100 или 500 списках. Каков результат? Спросите редакционные офисы журнала Time.

18 марта 1996 Time издала статью озаглавленную "I'VE BEEN SPAMMED!" ("Я ПОЛУЧИЛ СПАМ!"). История касалась инцидента связывания со списком, вовлекшего Президента Соединенных Штатов, два известных хакерских журнала и старшего редактора Time. Очевидно работник Time был связан приблизительно с 1,800 списками. По сообщениям, почта составила около 16МБ. Было сообщено, что Глава Дома Newt Gingrich также был связан со списками. Gingrich, подобно почти всем членам Конгресса, имел сценарий автоматического ответа на своем адресе электронной почты. Он перехватывал адреса электронной почты, содержащиеся в поступающих сообщениях, и посылал автоматизированные ответы. (Члены Конгресса обычно посылают универсальный ответ, типа "Я ценю вашу поддержку и вернусь к Вашему письму как можно скорее.") Таким образом, авто-респондент Gingrich'а получил и ответил на каждое сообщению. Этот только увеличило число сообщений, которые он должен был получить, потому что каждый раз, когда он отвечал на сообщение списка рассылки, его ответ добавлялся к исходящим сообщениям списка рассылки. Как результат, Спикер Дома бомбил сам себя.

Для неопытных пользователей, невозможно быстро исправить список. Обычно, они должны послать сообщение, содержащее строку unsubscribe (отписать), каждому списку. Это легко сделать в среде UNIX, используя метод, который я описал предварительно, для связи адресата со списком. Однако, пользователям на других платформах требуется программа (или программы), которая может делать следующее:

- Извлекать адреса электронной почты из сообщений

- Массово рассылать почту

Имеются другие способы сделать адресата жертвой почтовой бомбы, даже не используя утилиту почтовой бомбы или связывание со списком. Один особенно коварен. Он обычно наблюдается только в случаях, когда существует критическая вражда между двумя людьми, которые публично дерутся в Сети. Метод составляет следующее: Нападающий посылает сообщение в Internet фальсифицируя адрес электронной почты его адресата. Сообщение помещается в общественный форум, в котором многие люди могут видеть его (Usenet, например). Сообщение обычно настолько оскорбительно в тексте (или графике), что другие пользователи, законно и искренне оскорбленные, бомбят адресата. Например, Боб посылает сообщение в Сеть как будто он Билл. Сообщение "Билла" чрезвычайно расистское. Другие пользователи, видя это расистское сообщение, бомбят Билла.

Наконец, имеются странные случаи преследования в Internet. Они не обходят безопасность или программное обеспечение, но я не мог не упомянуть о них. В прошлом происходили причудливые случаи преследования по Internet. Вот несколько из них:

- Кандидат докторских наук из Калифорния был исключен за сексуальное преследование другого по электронной почте.

- Другой Калифорнийский житель был задержан федеральными властями и отпущен под залог в $10,000 после обвинения в том, что он является "международным сталкером".

- Молодого человека в Мичигане судили в федеральном суде за посылку фантазий на тему насилия над девушкой, с которой он был знаком. Дело было, в конечном счете, отклонено на основании недостаточности доказательств и проблем свободы слова.

Эти случаи происходят с пугающей частотой. Некоторые расово мотивированы, другие были простым преследованием. Каждый пользователь должен знать, что любой и каждый является потенциальной жертвой. Если Вы используете Internet, даже если Вы не опубликовали ваше реальное имя, Вы жизнеспособная цель, по крайней мере, для угроз по электронной почте.

Утилиты Релейного Разговора по Internet

Многие энтузиасты Internet незнакомы с Релейным Разговором по Internet (IRC - Internet Relay Chat). IRC это система связи, которая походит на системы досок объявлений (BBS - bulletin board systems). IRC это среда, в которую могут войти и беседовать множество пользователей. То есть сообщения, печатаемые на локальной машине, передаются всем участникам беседы. При поступлении они помещаются внизу экрана, часто очень быстро.

Это отличается от комнат для беседы, которые обеспечиваются для пользователей систем типа AOL. IRC используется по всей Internet и доступна любому, имеющему доступ в Internet. Это также среда, которая остается последней границей, отделяющей от беззаконной Internet.

Система работает следующим образом: Используя клиента IRC, пользователь подключается к серверу IRC, обычно массивной и мощной UNIX системе. Многие университеты поддерживают серверы IRC.

Ссылка: Полный список всемирных серверов IRC может быть найден на

http://www.webmaster.com/webstrands/resources/irc/#List of Servers.

Однажды подключившись к серверу IRC, человек определяет канал, с которым он или она желает соединиться. Имена каналов IRC могут быть любыми, хотя установленные каналы IRC часто параллельны именам групп Usenet. Эти имена относятся к конкретным интересам пользователей, часто посещающих канал. Таким образом, популярны следующие каналы:

- секс

- взлом

Существуют тысячи установленных каналов IRC. Более того, пользователи могут создавать свои собственные. Фактически, существуют утилиты для создания полностью анонимного сервера IRC (это вне области этого разговора). Такие программы не для войны, но не flash утилиты. Flash утилиты предназначены для одной из двух вещёй:

- Выбивать адресата с канала IRC

- Делать невозможным продолжение использования канала адресатом

Flash утилиты обычно маленькие программы, написанные на C, и доступные в Internet на многих кракерских сайтах. Они работают, отправляя ряд специальных символьных управляющих последовательностей адресату. Эти символьные последовательности flash (высвечивают), или выводят из строя терминал адресата. Простыми словами, они вызывают появление на экране всевозможных странных символов, вынуждая пользователя отключиться или запустить другую сессию. Такие утилиты иногда используются, чтобы занять канал IRC. Преступник входит на канал и высвечивает всех членов, которые, как он считает, уязвимы. Это временно занимает адресатов, пока они перезагружают свои терминалы.

Наиболее популярная flash утилита имеет название flash. Она доступна на сотнях сайтов в Internet. Для желающих знать, как она написана, введите одну или все следующие строки для поиска в любом популярном механизме поиска:

flash.c flash.c.gz flash.gz megaflash

Другая популярная утилита называется nuke. Эта утилита гораздо более мощна чем любая flash программа. Вместо возни с чьим либо экраном, она просто полностью выбивает пользователя с сервера. Обратите внимание, что использование nuke для отказа в обслуживании компьютерным сервисом кого-либо другого, несомненно, представляет незаконную деятельность. По некоторым соображениям я решил, что nuke не будет включен в CD-ROM, который сопровождает эту книгу. Однако для тех, кто решил получить ее, она существует в пустоте. Она может быть найдена, если провести поиск по имени файла nuke.c.

Существуют и другие методы, которыми может легко овладеть любой. Большинство из них требуют некоторые фактические знания со стороны нападающего. В этом классе следующие методы нападения:

- Заражение вирусом и злонамеренный код

- Взлом

Хотя они широко описаны дальше в этой книге, я хочу кратко описать их здесь. На них необходимо обратить внимание и каждый пользователь должен знать эти фактические опасности в Сети.

Заражение Вирусами и Троянские Кони

Вирусные нападения по Internet редки, но не неслыханны. Основное место, где такие нападения происходят, это сеть новостей Usenet. Вы будете читать о Usenet в следующем разделе. Здесь же я просто скажу: Отправления в Usenet могут быть сделаны относительно анонимно. Многое из информации, посылаемой в Usenet сегодня, содержит порнографию, взломанные файлы или другом потенциально незаконный или подпольный материал. Такой материал сильно привлекает многих пользователей и по этому люди, со злыми намерениями, часто решают бросить вирус в эту сеть.

Обычно, вирусы или злонамеренный код, которым подменяют файлы или утилиты, сжаты и отданы для общего распределения. Такое происходит. Изучите этот отрывок из консультации от 6 июня 1995 Группы Консультативного Органа по Компьютерным Инцидентам Американского Министерства Энергетики:

В сетях и в модемных системах BBS циркулирует троянская версия популярной DOS утилиты сжатия файлов PKZIP. Троянские файлы PKZ300B.EXE и PKZ300B.ZIP. CIAC проверил следующее предупреждение от PKWARE:

"Какой-то шутник распространяет файлы с именами PKZ300B.EXE и PKZ300B.ZIP. Это НЕ версия PKZIP и если Вы запустите ее, она попытается стереть ваш жесткий диск. Самая последняя версия 2.04G. Пожалуйста, сообщите всем вашим друзьям и любимой BBS об этом".

"PKZ300B.EXE кажется самораспаковывающимся архивом, но фактически пытается форматировать ваш жесткий диск. PKZ300B.ZIP это архив, но извлеченная выполняемая программа также пытается форматировать ваш жесткий диск. В то время как PKWARE указал, что троянская программа существует, мы не говорили ни с кем, кто фактически коснулся ее. Мы не имеем сообщений о том, что её видели где-нибудь в DOE."

- "Согласно PKWARE, единственные выпущенные версии PKZIP это 1.10, 1.93, 2.04c, 2.04e и 2.04g. Все другие версии, в настоящее время циркулирующие в BBS, взломаны или фальшивы. Текущая версия PKZIP и PKUNZIP это 2.04g."

Та консультация была выпущена очень быстро после того, как было обнаружено первое доказательство злонамеренного кода. Приблизительно в то же самого время в Internet был выпущен довольно бесхитростный (но, однако, разрушительный) вирус по имени Caibua. Были инфицированы многие пользователи. Вирус при некоторых условиях перезаписал загрузочный диск по умолчанию.

Ссылка: Вирусные нападения и защита от них обсуждаются в Главе 14, "Разрушительные Устройства". Однако, я строго рекомендую, чтобы все читатели отметили

http://ciac.llnl.gov/ciac/CIACVirusDatabase.html.

Этот сайт одна из наиболее исчерпывающих вирусных баз данных в Internet и превосходный ресурсу для изучения различных вирусов, которые могут затронуть вашу платформу.

Один интересный момент: Если Вы хотите быть свободными от вирусов, используйте платформу UNIX. Согласно CIAC, был зарегистрирован только один вирус для UNIX, созданный чисто для исследовательских целей. Он был назван AT&T Attack Virus.

Ссылка: Если Вы хотите увидеть превосходное обсуждение UNIX и вирусов, просмотрите "The Plausibility of UNIX Virus Attacks" ("Правдоподобность Вирусных Атаках в UNIX") Peter V. Radatti на

http://www.cyber.com/papers/plausibility.html.

Radatti приводит сильные аргументы правдоподобности UNIX вирусов. Однако, должно быть отмечено, что авторы вирусов считают UNIX плохим кандидатом из-за ограничений контроля доступа. Чувствуете, что такие ограничения контроля доступа предотвращают легкое распространение вируса, задерживая его в определенных секторах системы. Поэтому, по крайней мере, в течение некоторого времени, платформы UNIX не будут бояться авторов вирусов.

Тем не менее, как я обсуждаю в Главе 14, было подтверждено существование по крайней мере одного вируса для Linux. Этот вирус назывался Bliss (Блаженство). Сообщения о Bliss на время этого написания поверхностны. Имеются некоторые аргументы в Internet за то, чтобы квалифицировать Bliss как троянскую программу, но большинство сообщений предлагают другое. Кроме того, сообщается, что он компилируется и на других платформах UNIX.

Ссылка: Единственная известная системная утилита, которая проверяет на заражение вирусом Bliss, была написана Alfred Huger и находится на

ftp://ftp.secnet.com/pub/tools/abliss.tar.gz.

ПРИМЕЧАНИЕ: Есть некоторая истина в утверждение, что многие вирусы написаны за рубежом. Объяснение для этого следующее: Многие считают, что авторам за рубежом не платят достойно за их работу, и они, поэтому чувствуют себя лишенными прав. Вы верите этому? Я думаю, что это возможно.

В любом случае, все материалы, загруженные из недоверенного источника должны быть проверены на вирусы. Лучшая защита это вирусный сканер. Их существует большое количество для всех платформ персональных компьютеров. Хотя эта тема охвачена более интенсивно позже, Таблица 8.1 показывает несколько из них.

Таблица 8.1. Вирусные сканеры по платформам.

| Платформа | Сканер |

| Windows/DOS | Thunderbyte, F-PROT, McAfee's Virus Scan, TBAV |

| Windows 95 | McAfee's Virus Scan, Thunderbyte, Dr. Antivirus |

| Windows NT | Norton Antivirus, Sweep, NTAV, NT ViruScan, McAfee's Virus Scan |

| Macintosh | Gatekeeper, Disinfectant, McAfee's Virus Scan |

| OS/2 | McAfee's Virus Scan |

Злонамеренный код слегка отличается от вируса, но я хочу упомянуть о нем кратко (злонамеренный код я описываю более полно в Главе 14). Злонамеренный код может быть определен, как любой программный код, который не является вирусом, но может наносить некоторый вред программному обеспечению пользователя.

Сегодня, наиболее популярная форма злонамеренного кода включает использование black widow приложений, или маленьких, переносимых программ, использующихся в WWW, которые могут разрушать или иначе выводить из строя ваш WWW броузер. Они неизменно пишутся на языках создания сценариев подобных JavaScript или VBScript. Эти крошечные приложения внедряются в код HTML, который создаёт любую Web страницу. В основном они довольно безопасны. Однако в Сети ведется серьёзный разговор о таких приложениях, способных:

- Обходить защиту и захватывать пароли

- Форматировать жесткие диски

- Создавать ситуации отказа в обслуживании

Это не вымысел. Знания программирования, необходимые для совершения чего ни будь подобного, редки среди шутников. Однако, реализация таких приложений трудна и опасна, потому что в большинстве случаев их источник можно легко проследить. Кроме того, доказательство их существования может быть легко получено простым просмотром исходного текста Web страницы узла. Однако если такие приложения использовались, они использовались бы более вероятно с Java, или другим компилируемым языком.

В любом случае, такие приложения существуют. Они представляют серьёзную опасность для сетевых операционных систем, особенно, если пользователь просматривает Web в то время как он зарегистрирован в учетной записи, которая имеет специальные привилегии (типа корневой, супервизора или администратора). Эти привилегии дают возможность читать, писать, изменять, создавать список, удалять или иначе фальсифицировать специальные файлы. В этом случае, если код обходит броузер и выполняет команды, команды будут выполнены с теми же самыми привилегиями, как и у пользователя. Это может быть критическим и возможно фатальным для системного администратора. (Не физически фатальным, конечно. Для этого нужен какой-то невероятный код!)

Взлом

Взлом личности такая широкая тема, что я совершенно не могу охватить её здесь. Личности используют все виды платформ, и описание "взлома личности" противоречило бы цели этой книги (или точнее, эта глава заняла бы целую книгу). Я говорю так, потому что по всей этой книге я обсуждаю взлом различных платформ различными методами и тому подобное. Однако я в общем сформулирую это здесь:

Пользователи, которые занимаются серфингом, используя любую сетевую операционную систему, могут быть атакованы. И по этому нет ничего, что не позволит мне идентифицировать эти операционные системы:

- Windows 95

- Windows NT

- Novell NetWare

- Любые версии UNIX

- Некоторые версии AS/400

- VAX/VMS

Если Вы связаны с Сетью такой операционной системой, Вы потенциальный адресат для взлома. Многое зависит от того, какими сервисами Вы пользуетесь, но будьте уверены: Если Вы используете в качестве протокола TCP/IP, Вы адресат. Одинаково, пользователи Windows 95, которые разделяют каталоги, также являются адресатами. (Я обсуждаю это подробно в Главе 16, "Microsoft", но вкратце, разделенные каталоги позволяют совместно использовать файлы по сети.)

Общество и Корпорации

Этот раздел начинается с широкой публики. Широкая публика часто является адресатом Internet войны, хотя большинство пользователей Internet могут не сознавать это. Нападения против широкой публики чаще всего происходят в сети новостей Usenet. Я хочу кратко описать, что такое Usenet, поскольку многие пользователи не в состоянии обнаружить новости Usenet даже после года использования Internet. В этом отношении, новости Usenet очень похожи на IRC. Это более затененная область Internet, доступная через броузеры, но в основном доступная через программы чтения новостей. Некоторые общие программы чтения новостей для различных платформ показаны в Таблице 8.2.

Таблица 8.2. Программы чтения новостей по платформам.

| Платформа | Программы чтения новостей |

| Windows | Free Agent, WinVn, Smart Newsreader, Virtual Access, 32 bit News, SB Newsbot, News Xpress, Microsoft News |

| UNIX | TRN, TIN, Pine, Xnews, Netscape Navigator, INN |

| Windows 95 | Free Agent, WinVn, Smart Newsreader, Virtual Access, 32 bit News, SB Newsbot, News Xpress, Microsoft News |

| Windows NT | Free Agent, WinVn, Smart Newsreader, Virtual Access, 32 bit News, SB Newsbot, News Xpress, Microsoft News |

| Macintosh | Netscape Navigator, NewsWatcher, Cyberdog, Internews, Nuntius, |

| OS/2 | Newsbeat, Postroad, |

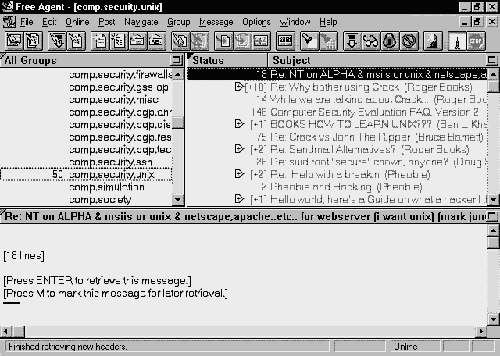

Интерфейс типичного броузера включает список сообщений, в настоящее время посланных в телеконференцию. Эти сообщения отображаются для изучения в программе чтения новостей. Например, изучите Рисунок 8.5, который показывает сессию Free Agent Usenet, просматривающую сообщения (или статьи), посланные в группу Usenet.

Рисунок 8.5. Типичная сессия Usenet, использующая Free Agent.

Новости Usenet это в основном массивная, общественная система досок объявлений. В ней пользователи обсуждают различные темы, представляющие для них интерес. Они делают это посылая сообщения в систему. Эти сообщения сохраняются и индексируются со всеми сообщениями по этой теме. Совокупность сообщений, зарегистрированных в специфической теме, формирует поток обсуждения. Этот поток обычно упорядочивается хронологически. То есть происходит следующее:

- 1. Один пользователь начинает поток, посылая сообщение.

2. Другой пользователь видит это сообщение, не соглашается с ним, и посылает опровержение.

3. Большое количество пользователей видит этот обмен и переходит к действию, или поддерживая или опровергая первоначальное сообщение (и все последующие).

Если это кажется соперничеством, то потому что это так и есть. Хотя в основном обсуждения в Usenet мирные, это более общий пример, чтобы понять суть процесса.

В любом случае, сообщения Usenet являются вероятно наиболее наглядным примером свободы слова в Америке. Можно открыто выражать мнения по любой теме. Это право всех пользователей Internet. Иногда, однако, другие вмешиваются в эти права. Например, в сентябре 1996, кто-то стер приблизительно 27,000 сообщений, посланных различными этническими группами и другими заинтересованными сторонами. Rory J. O'Connor из Mercury News писал:

- Одна из самых популярных массовых форм связи в Internet была сорвана в прошлый уикэнд. Было начисто стерто множество общественных досок объявлений с десятками тысяч сообщений, часто посещаемых Евреями, Мусульманами, феминистками, геями и другими.

Этот тип деятельности, названный отменяющим, является общим и, до настоящего времени, не существует ясной статьи Американского закона, имеющей дело с этим. Например, некоторые юридические эксперты всё ещё дискутируют, является ли это нарушением согласно текущему законодательству. Нарушение это по преступному закону или нет, классифицировать его как деятельность, которая может являться нарушением закона или гражданских прав неправильно. Например, Internet ещё не была объектом любого судебного процесса, основанного на антимонопольном законе. Однако кажется разумным применение антимонопольных требований (ограничение межгосударственной торговли). Этот вопрос, несомненно, потребует десятилетие для своего решения. Поскольку технология Internet быстро продвигается вперед, юридическая система не успевает за ней.

Отменяющий относится к деятельности, когда пользователь генерирует команду cancel для данного сообщения Usenet. Посылая команду cancel, пользователь удаляет сообщение Usenet из Internet. Эта возможность была добавлена к системе Usenet для того, чтобы пользователь мог отменить сообщение, если он внезапно решил, что оно было неподходящим или потеряло свое значение. Это обсуждается более полно в Главе 13, "Техника Сокрытия Личности".

Ссылка: Если Вы заинтересовались методами отмены и хотите знать больше, имеются несколько ресурсов. Во-первых, исчерпывающий документ относительно того, какие типы отмены разрешаются, находящийся на

http://www.math.uiuc.edu/~tskirvin/home/rfc1036b.FAQ об отмене сообщений на

http://www.lib.ox.ac.uk/internet/news/faq/archive/usenet.cancel-faq.part1.html.

Методы отмены часто используются против рекламодателей, которые пытаются затопить сеть Usenet коммерческими предложениями (эта деятельность упоминается как spamming). Такие рекламодатели типично используют коммерческое программное обеспечение, предназначенное для массовой рассылки по Usenet. Оно требуется для выполнения задачи, так как в настоящее время существует более чем 20,000 групп Usenet. Чтобы отправить в каждую нужно быть не менее трудолюбивым, чем для отправки 20,000 сообщений электронной почты. Таким образом, утилиты массовой рассылки становятся самым последним словом коммерческих рекламодателей. Увы, они могут потратить свои деньги впустую.

Несколько людей, квалифицированных в программировании для Internet, создали cancelbot'ы. Эти программы входят в сеть Usenet и ищут сообщения, которые удовлетворяют определенным программистом критериям. Когда эти сообщения обнаруживаются, они отменяются. Это может быть сделано любым в небольшом масштабе. Однако, эта методика непрактична для генерации массовой отмены. Для этого, Вы должны использовать cancelbot. Cancelbot'ы это роботы, или автоматизированные программы, которые могут автоматически отменять тысячи сообщений.

В прошлом, эти утилиты использовались прежде всего пуристами, которые не одобряли коммерциализацию Сети. Их целью в основном были рекламодатели, которые не соблюдали Сетевой этикет. Сообщество Usenet традиционно поддерживало такие усилия. Однако сейчас новое поколение отменяющих. Эти поколение отменяет из ненависти или нетерпимости, и эти явления становятся более распространёнными. Фактически, cancelbo'ы только видимая часть айсберга.

Многие группы пользователей с определенными интересами сражаются а Сети, и отмена сообщений является часто используемым оружием. Например, рассмотрите дебаты по Scientology. Церковь Scientology это большая и влиятельная организация. Многие люди подвергают сомнению вероучение и убеждение Scientology. За несколько прошедших лет в сети Usenet произошло несколько открытых войн между Scientology и её критиками. (Группа Usenet, рассматриваемая здесь, это alt.religion.scientology.) Эти войны сопровождали некоторые довольно таинственные случаи. На одном особенно уродливом этапе борьбы, когда Scientology казалась разбитой своими спарринг-партнерами, случилась любопытная вещь:

- В конце 1994 с alt.religion.scientology начали исчезать сообщения, иногда с объяснением, что сообщения были "отменены из-за нарушения авторского права". To this day, it is not known who was behind the deployment of these "cancelbots," as they are known. Again, the CoS disclaimed responsibility, and the anti-Scientology crowd began to refer to this anonymous participant simply as the "Cancel-bunny," a tongue-in-cheek reference to both the Energizer bunny and to a well-known Net inhabitant, the Cancelmoose, who has taken it upon himself (itself?, themselves?) to set up a cancelbot-issuing process to deal with other kinds of spamming incidents. But whoever or whatever the Cancelbunny may be, its efforts were quickly met by the development of yet another software weapon, appropriately dubbed "Lazarus," that resurrects canceled messages (or, more accurately, simply alerts the original poster, and all other participants in the newsgroup, that a specific message has been canceled, leaving it up to the original poster to reinstate the message if he or she were not the party that issued the cancel command).1

1 "Первая Internet Война; State of Nature и Первая Internet Война: Scientology, её Критика, Анархия, и Закон в Киберпространстве." David G. Post, журнал Reason. Апрель 1996. (Авторское право: (c) 1996 David G. Post. Разрешается свободно распространять, полностью или частично, с этим приложенным примечанием.)

Противоречие между Scientology и её критиками было действительно первой войной в Internet. Эта война не закончена. К несчастью для всех заинтересованных сторон, война вышла из киберпространства в суды различных частей мира. Короче говоря, вражда в киберпространстве просто не удовлетворяла. Поэтому воюющие стороны приняли бой в реальном мире.

Ссылка: Если Вы искренне заинтересовались этой войной, являющейся очень грубой, посетите

http://www.cybercom.net/~rnewman/scientology/home.html.

Internet странное место, и в ней существует много людей, которые хотят вредить друг другу. В этом отношении, Internet радикально не отличается от действительности. Проблема состоит в том, что в Internet эти люди могут найти друг друга без особых усилий. Кроме того, ожесточенное противостояние почти всегда является общественным зрелищем, а Internet не имеет полиции против бунта. У Вас есть следующий выбор:

- Не вовлекайтесь

- Говорите мягко и имейте большую палку

- Получите компьютер с UNIX и некоторый серьёзный опыт взлома

Я рекомендую комбинацию первого и последнего пунктов. Тогда Вы не попадете на линию огня. И если, по некоторой необъяснимой причине, кто-нибудь тянет Вас на линию огня, Вы можете ударить его из киберпространства.

Поставщики Услуг Internet

Поставщики услуг Internet (ISP - Internet service providers) наиболее вероятные участники войны, за которыми следуют университеты. Сначала я хочу обратиться к ISP. Для наших целей, ISP это любая организация, которая обеспечивает службу доступа к Internet публике или даже ограниченному классу пользователей. Это определение включает сети с бесплатным доступом, компании, которые предоставляют доступ своим служащим, и обычные ISP, которые предоставляют такие услуги за деньги. Служба доступа к Internet означает любую службу, которая позволяет получателю такой услуги обращаться к любой части Internet, включая, но не ограничиваясь, почту, Gopher, HTTP, Telnet, FTP, или другой вид доступа, по средствам которого получатель таких услуг может передавать в и получать данные из Internet.

ISP находятся в уникальной позиции юридически, коммерчески, и нравственно. Они предоставляют услуги и некоторую степень конфиденциальности своим пользователям. В этом процессе, они имеют некоторую степень ответственности. К сожалению, параметры этой ответственности ещё не определены приемлемо в законе. Действительно ли ISP ответственен за содержание сообщений своих пользователей?

Предположим, что пользователи используют диски ISP для размещёния сайта с пиратским программным обеспечением. Действительно ли ISP ответственен за помощь, облегчающую преступную деятельность, за не проведение санкций против пиратов?

Если взломщик возьмет под свой контроль ISP и использует его для нападение на другого, действительно ли первый ISP ответственен? (Он знал или должен был знать, что его безопасность была слаба, и таким образом ущерб жертвы был обозрим?)

Если пользователь ретуширует защищенную авторским правом, с торговой маркой мультипликацию в порнографические представления и публикует их на Web странице, ISP виноват?

Эти вопросы требуют ответа. В первом случае, где адвокатам истца удастся доказать ответственность ISP, свобода Internet начнет увядать и умирать. Это не единственные проблемы, стоящие перед ISP.

Поскольку они поддерживают службы доступа к Internet, они имеют один или большее количество (обычно тысячи) людей, зарегистрированных в их домашней сети. Это представляет страшную проблему: Независимо от того, насколько ни была бы политика ISP ограничительной, его пользователи всегда будут иметь некоторый уровень привилегии в сети. То есть его пользователи должны, как минимум, иметь доступ, чтобы войти. Часто, они имеют больше.

С появлением броузеров HTML уровень доступа большинства пользователей теперь ниже чем в прошлом. До этого пользователи услуг ISP вошли бы через Telnet. Таким образом, пользователи регистрировались непосредственно на сервере и получали доступ к оболочке. С этого момента такие пользователи могли просматривать различные файлы и выполнять разнообразные программы. Таким образом, для ISP прошлых дней, внутренние угрозы были существенны. Напротив, сегодня большинство пользователей используют какую ни будь модемную программу, которая обеспечивает связь по PPP между ними и ISP. Остальная навигация в Internet происходит через броузер, который часто устраняет необходимость пользователю работать через Telnet. Однако внутренние угрозы остаются более общими, чем любые другие.

Большинство этих угроз исходит от мелких взломщиков, стремящихся захватить локальные файлы паролей и получить некоторое влияние на систему. Однако существует реальный риск нападений извне. Иногда, взломщики без причины могут внезапно напасть на ISP. Вот некоторые последние примеры:

- Взломщик неоднократно нападал на ISP в Little Rock, Арканзас, один раз отключив её серверы больше чем на четыре часа. Этим случаем заинтересовалась ФБР.

- Panix.com подвергся нападениям отказ в обслуживании, которые продолжались больше недели.

Кибергород, популярное место для Сетевых серфингистов, был взломан. Взломщики, очевидно, захватили управление и заменили привлекательные, дружественные Web страницы своими собственными. Это же группа взломщиков по сообщениям позже захватила управление сайтом Rodney Dangerfield. Господин Dangerfield не может получить уважение даже в Internet.

Университеты находятся в точно таком же положении. Единственное главное отличие в том, что у университетов есть чрезвычайно талантливые энтузиасты безопасности, работающие в их лабораториях информатики. (Некоторые из высококачественных статей о безопасности, посланных в Internet, исходили от таких студентов.)

Эти объекты постоянно под угрозой нападения и в состоянии войны. Так, какие типы утилит они используют, чтобы защитить себя? Не удивительно, большинство этих утилит оборонны по характеру. Большинство, фактически, больше собирают доказательства, чем защищают. Другими словами, Большой Брат наблюдает, потому что взломщики вынудили его делать это.

Ключевые утилиты, используемые в настоящее время, это утилиты регистрации. Они являются относительно сдержанным оружием в Internet войне. Они эквивалентны охранникам, и обычно либо предупреждают супервизора о подозрительной деятельности либо производят запись подозрительной деятельности для последующего использования. Несколько таких утилит перечислено в Таблице 8.3.

Таблица 8.3. Различные утилиты регистрации и высматривания, представляющие интерес.

| Утилита | Действие |

| L5 | Просматривает структуры каталогов DOS или UNIX, делая запись всей информации о файлах, находящихся там. Используется, чтобы определить подозрительные изменения в файлах, файлы в защищенных областях, или изменения в размерах файлов. (Используется для обнаружения троянских программ.) |

| Clog | Слушает, чтобы определить, пробуют ли взломщики (извне) найти дыру в системе. |

| LogCheck | Автоматизирует анализ log файлов, чтобы определить, имели ли место нарушения в системе. Она делает это, просматривая существующие log файлы. |

| Netlog | Слушает и сохраняет в файле TCP/IP подключения, ища подозрительную деятельность. Этот пакет из Университета A&M Штата Техас. |

| DumpACL | Утилита Windows NT, которая форматирует важную информацию контроля доступа в удобные, читаемые форматы для быстрого анализа безопасности системы. |

Позже в этой книге, я буду исследовать множество утилит подобных из Таблицы 8.3. Большинство упомянутых утилит или freeware или shareware, или относительно недороги. Они используются в основном общественными организациями типа ISP и университетов. Однако, доступен целый ряд корпоративных источников. Как Вы можете ожидать, Американские корпорации заинтересованы в своей безопасности.

Корпорации часто поддерживают важную информацию. Когда взломщики взламывают их, они обычно знают, что ищут. Например, известный взломщик Kevin Mitnik по сообщениям попытался украсть программное обеспечение из Santa Cruz Operation (SCO) и Digital Equipment Corporation (DEC). Эти две компании создали высокоэффективные операционные системы. Mitnik был предположительно заинтересован в получении их исходного текста. Несомненно, у Mitnik было намерение изучить внутреннюю работу этих систем, возможно чтобы обнаружить недостатки в их структуре.

Корпорации работают немного иначе, чем другие организации, в значительной степени из-за своей организационной структуры. Управление играет большую роль в схеме безопасности любой корпорации. Это отличие от университетов или ISP, которые решают ситуацию с фактическими знаниями безопасности.

Корпоративные организации очень скоро окажутся перед необходимостью прийти к соглашению с Internet войной. Хотя корпорации имеют ресурсы для предупреждения проникновений в свои сети, эта практика не желательна. Корпоративная Америка ужасно стремится в Internet. В ней она видит потенциал для извлечения прибыли, а также возможность организации сети. (Несколько банков уже готовятся обеспечить интерактивное банковское дело. Остается смотреть, как эффективно они смогут реализовывать это.)

Одно неплохое исследование доказало, что большая часть корпоративной Америки не безопасна. В Главе 9, "Сканеры", Вы узнаете о сканерах, которые проводят автоматизированный обзор безопасности удаленных сайтов. Одна такая утилита это SATAN. Она была создана для улучшения безопасности в Internet Dan Farmer и Weitse Venema. В декабре 1996, Dan Farmer провел обзор приблизительно 2,000 беспорядочно выбранных сетей в пустоте.

Обзор был назван "Shall We Dust Moscow? Security Survey of Key Internet Hosts & Various Semi-Relevant Reflections" ("Мы Будем Пылью Москвы? Обзор Безопасности Ключевых Узлов Internet и Различных Полу-Важных Зеркал"). Существенный число выбранных узлов были корпоративными сайтами, включая банки, кредитные союзы и другие финансовые учреждения: организации, которые занимаются хранением национальных финансов. Результаты Farmer'а были шокирующими. Большое число корпоративных сайтов могли быть взломаны нападающими с минимальными знаниями операционной системы целевого узла.

Ссылка: Вместо того, чтобы приводить статистику Господина Farmer здесь, я укажу Вам на сайт, где этот обзор публично доступен:

http://www.trouble.org/survey/.

Если Вы изучите обзор, Вы узнаете, что почти 60 процентов рассмотренных сайтов уязвимы для удаленного нападения некоторого типа. Многие из этих сайтов учреждения, на которые Американская публика полагается.

Сегодня, корпоративные организации спешат в Сеть, стремясь установить там свое присутствие. Такие организации должны будут найти ресурсы для адекватной безопасности. Снова, проблема сводится к образованию. Во время написания этой главы я получил сообщение электронной почты от фирмы на восточном побережье, с просьбой дать смету за ревизию безопасности. Этот сайт не поддерживал брандмауэр и имел три возможных точки входа. Две из этих машин могли быть легко взломаны любым средним взломщиком. Оставшаяся машина могла быть взломана после выполнения только одного сканирования SATAN против нее.

Если существует такая группа людей, которой необходимы книги подобные этой (и богатство всей информации о безопасности, теперь доступной в Сети), это сообщество корпоративной Америки. Я проводил консультации с администраторами систем информационного обслуживания, которым было трудно убедить своих начальников в том, что безопасность это главная проблема. Многие должностные лица управления верхнего уровня не воспринимают адекватно серьезность ситуации. Одинаково, эти люди имеют хороший шанс быть принятыми за так называемых специалистов по безопасности. All in all, a dirty war is being fought out there.

Прежде, чем я закончу некоторыми словами о правительстве, я хотел бы сказать следующее: Internet война ведется между всеми типами людей и организаций в Internet. В ближайшем будущем эта тенденция только продолжит расти. Существуют бандиты, шарлатаны, и грабители ... Internet в настоящее время только слегка менее беззаконна, чем стереотипный образ Старого Запада. Пока законы не станут более конкретными и сфокусированными, у меня есть предложение к Вам, независимо от того, какой сектор Вы можете занять: Прочитайте большое количество пространной литературы по безопасности, доступной теперь в Internet. По всей книге я даю много ссылок, чтобы помочь Вам в этих поисках.

Правительство

Правительственная Internet война относится к войне, проводимой между Американским правительством и иностранными силами. (Хотя, честно говоря, большинство Internet войн, которые вело наше правительство, были против внутренних хакеров. Я кратко обсужу эту проблему немного позже в этом разделе.)

Можно вообразить, что Американское правительство достаточно подготовлено к Internet войне. Это не так. Пока не так. Однако недавнее исследование говорит, что оно готовится к войне. В 1993 специалисты от Rand Corporation изложили вопрос, были ли Соединенные Штаты подготовлены к непредвиденным обстоятельствам, отмеченным как кибервойна. Авторы этой бумаги изложили различные вопросы о готовности США и дали рекомендации для интенсивного изучения на предмет:

- Мы предлагаем аналитические упражнения, чтобы понять, как кибервойна, и различные направления кибервойны, могут выглядеть в начале двадцать первого столетия, когда новые технологии будут более продвинутыми и надежными, чем в настоящее время. Эти упражнения должны рассмотреть противников, с которыми Соединенные Штаты могут вступить в конфликт. КИБЕРВОЙНА ИДЕТ! 2

2John Arquilla и David Ronfeldt, International Policy Department, RAND. 1993. Taylor & Francis. ISSN: 0149-5933/93.

Действительно, тема кибервойны популярна. Многие исследователи теперь вовлечены в оценку возможности Американских правительственных агентств успешно отражать или выживать после всесторонних нападений иностранных сил. John Deutch, глава ЦРУ, недавно обращался к Американскому Сенату относительно нападений против нашей национальной информационной инфраструктуры. В этом обращении главный шпион страны высказал полную оценку проблемы:

- Мы имеем в стадии разработки оценку сведений, которые соединят все части сообщества, включая Министерство Юстиции, Агентство Военных Информационных Систем, военных, ФБР, криминальные подразделения Министерства Юстиции в обеспечении формальной оценки сведений о характере угроз от иностранных источников против Американской и иностранной инфраструктуры. Мы планируем завершить эту оценку к 1 декабря этого года.

Разве вероятно то, что иностранные силы пропитают нашу национальную информационную инфраструктуру? Трудно сказать, потому что теперь правительство, больше чем когда-либо, молчит о своих действиях по безопасности в Сети. Однако я держал бы глаза открытыми в ближайшем будущем. Недавние события встревожили правительство и у него есть намерения, по крайней мере, обезопасить огромный (и постоянно изменяющийся) объект, названный Internet. Я знаю следующее: В правительстве и в исследовательских сообществах имеется существенное движение подготовки к Internet войне в международном масштабе.

Ссылка: Я хочу показать Вам превосходную отправную точку для поиска информации об Internet войне. Это сайт, который содержит ссылки на многие другие сайты, имеющие дело с информационной и Internet войной. Эти ссылки имеют увлекательную и часто удивительную точку зрения. Сайт может быть найден на

http://www.fas.org/irp/wwwinfo.html.

Через пять лет мы вероятно начнем участвовать в реальной Internet войне с реальными врагами. И, насколько нам известно, эти реальные враги могли уже начать вражду с нами.

Итог

Поскольку все больше пользователей стекаются в Internet, Internet война будет расти на правительственном, корпоративном или персональном уровне. По этой причине, каждый пользователь должен иметь минимум знаний того, как защититься (если не нападать), используя стандартные методы Internet войны. Это особенно актуально для тех, кто связан с сетью 24 часа в день. Рано или поздно, хотите Вы бороться или нет, кто ни будь вероятно нападет на Вас. Важно знать, как распознать такое нападение.

Различные главы этой книги (особенно Глава 9, "Сканеры") обсуждают нападения с обеих точек зрения: агрессора и жертвы. Фактически, Часть III этой книги специально посвящена утилитам (или боеприпасам), используемым в Internet войне. Я буду обсуждать некоторые из них в следующей главе.

Macmillan Computer Publishing.

Все мессаги сюда:yanich@inbox.ru |